《2021网络空间测绘年报》解读|77% 的MQTT服务存在未授权访问风险

云上服务、资产数量巨大、类型众多,不同服务及资产暴露的攻击面均不相同,相应的安全成熟度也有较大差异,云上安全态势较为复杂。只有对云上风险有充足的认识和评估的基础上,才能够安全上云、确保业务在云上持续安全运行。绿盟科技《2021网络空间测绘年报》中对公有云上的消息队列遥测传输(以下简称:MQTT)服务进行了测绘分析。

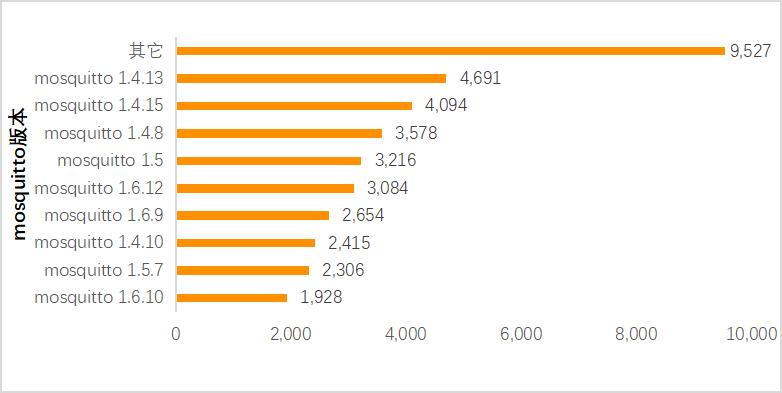

MQTT 是IBM发布的基于发布/订阅范式的消息协议。由于其轻量、简单、开放和易于实现的特点,非常适用于物联网设备。MQTT服务中有三种角色:发布者、订阅者和代理。发布者将主题以及其对应的消息发送给代理;订阅者向代理“订阅主题”。订阅者可以接收到该主题的所有消息。作为云上使用较多的物联网协议,MQTT自身以及使用MQTT服务的物联网服务、平台存在众多安全风险,其中风险以未授权访问、弱口令为主。如图1所示,我们对公有云上的MQTT服务进行测绘,共发现32万余个资产涉及MQTT服务,其中77%存在未授权访问风险。在暴露的MQTT服务中,绝大部分采用mosquitto作为消息代理(服务器)软件,图2是mosquitto的版本统计。

图1 MQTT服务未授权访问统计

图2 mosquito版本统计

使用MQTT服务的开源物联网平台同样存在安全风险。我们对支持MQTT服务的开源物联网平台HomeAssistant、JetLinks和ThingsBoard进行测绘分析。

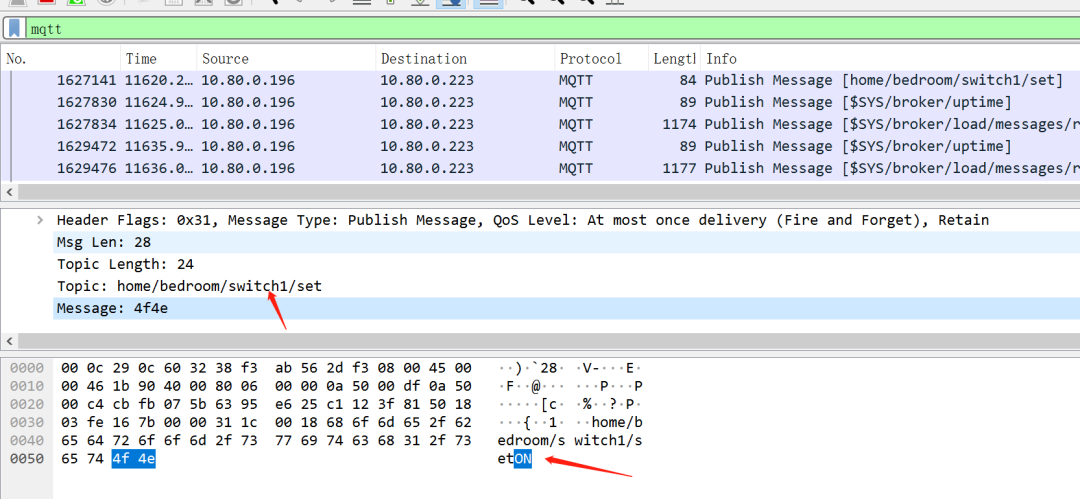

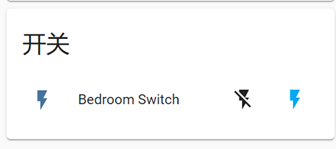

HomeAssistant作为应用较多智能家居平台,通过测绘,我们共发现国内3142条涉及HomeAssistant的服务暴露在互联网上。HomeAssistant中的MQTT代理存在配置不当、允许匿名连接问题,导致了攻击者可以获取智能设备的配置信息,并据此获取设备的传感器数据,甚至可以操控设备。图3展示了攻击者通过允许匿名访问的MQTT服务,控制连接HomeAssistant的智能设备。

图3 通过MQTT控制设备

JetLinks和ThingsBoard作为企业级的物联网平台,可以帮助企业快速建立物联网相关业务系统。通过测绘,我们共发现3775条记录涉及ThingsBoard服务、63条记录涉及JetLinks服务,其中某个服务暴露了数万条涉及智能售货柜、快递服务的敏感信息。JetLinks和ThingsBoard明文存储MQTT连接信息。一旦平台其存在弱口令、未授权访问等情况,攻击者可以拿到MQTT的连接信息,达到获得设备敏感数据、操控设备的目的。

总结来说,物联网云服务公有云部署是一种趋势。以MQTT服务为主的物联网协议,存在未授权访问、弱口令等风险。攻击者可以获得物联网设备的敏感数据,甚至可以修改数据、控制设备。针对以上安全风险,我们建议用户禁止MQTT匿名访问,在服务端设置认证,强制用户名密码验证并采取复杂密码,避免弱口令。

MQTT服务只是众多暴露在公有云上的协议之一。通过对公有云协议进行测绘,发现与之关联的服务的安全风险,对于网络空间测绘有着重大意义。公有云协议测绘的更多内容。