某企业的Shiro内网渗透测试

VSole2022-04-08 15:20:05

0x01前言

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

0x02 内网渗透

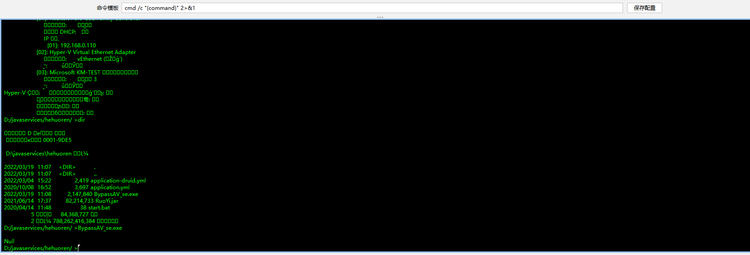

利用shiro rce拿到shell上线CS

通过信息收集发现对方有火绒这里做了免杀上线CS

接着进行密码抓取

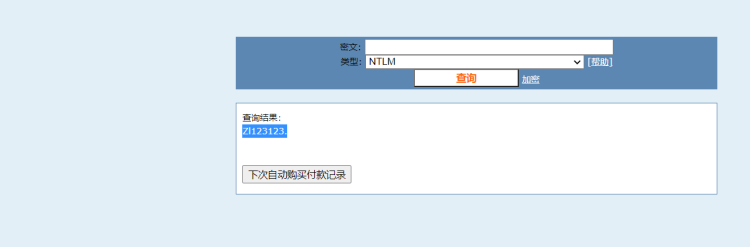

由于是Windows Server 2019抓取不到明文密码这里的话抓取到了ntlm值直接进行解密。

获取密码后进行登录

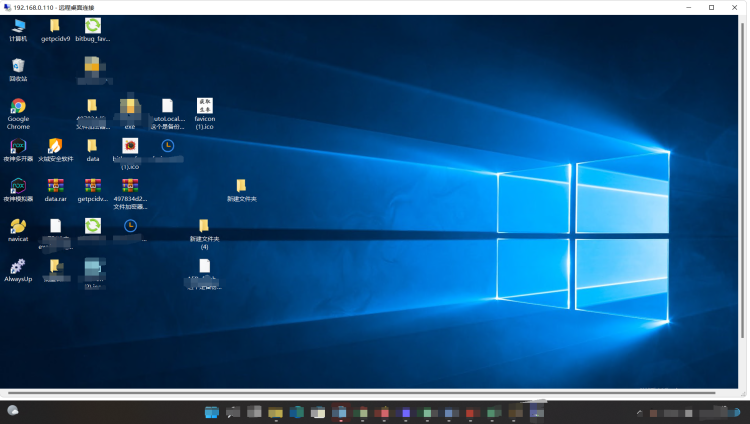

成功拿到机器权限

接着在拿到的这台机器上进行信息收集和翻文件,成功拿到一个系统权限

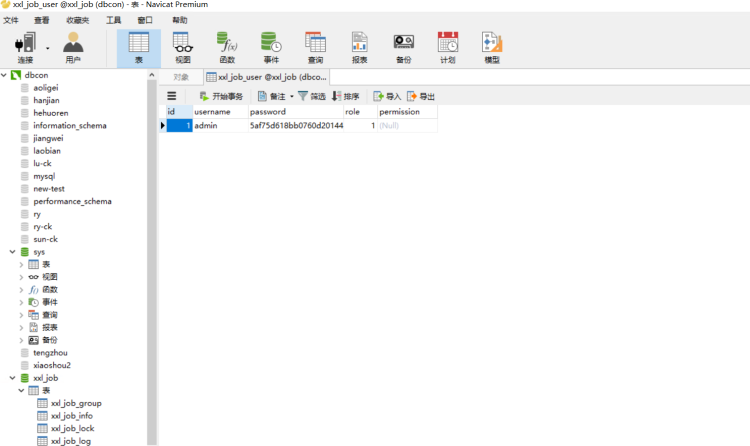

admin/admin123

数据库

0x03 溯源追踪

发现入侵痕迹

接着在翻文件夹时发现还有qaxnb这个文件夹让我心生佩服啊还是qaxnb,懂的都懂啊!

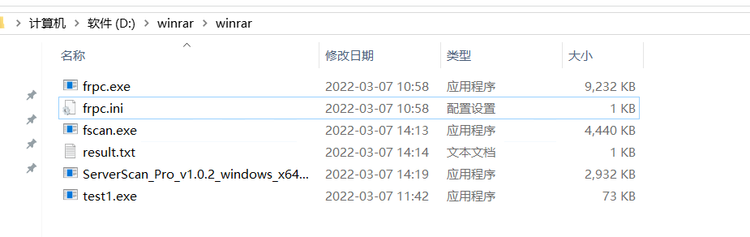

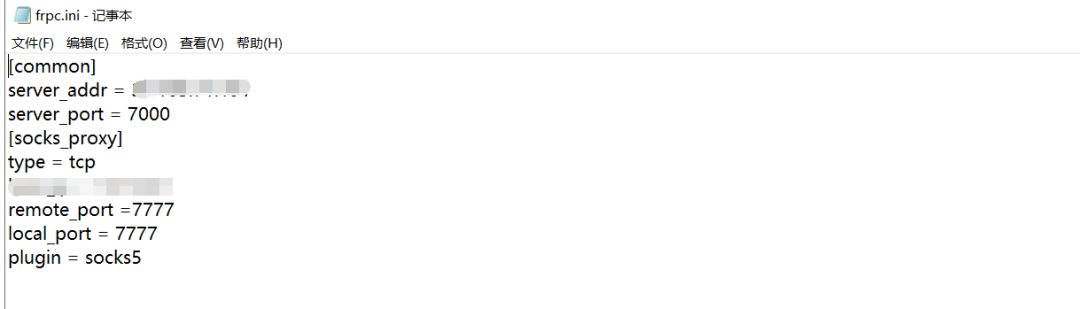

接着在翻文件时又发现对方留的frp以及后门。

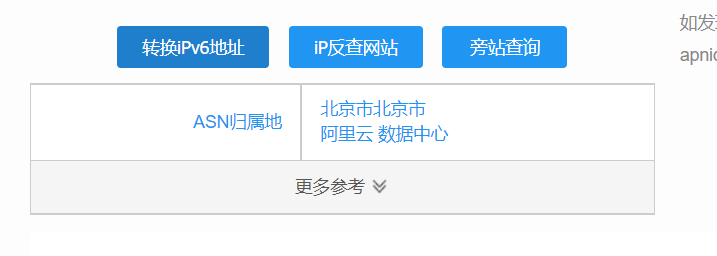

查看frp配置文件时获取到对方vps服务器的ip经过ip138查询为阿里云的一台vps。

实话实说这哥们真特么牛!

0x04 横向移动

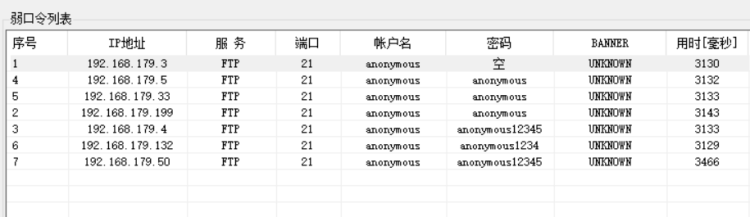

获取大量FTP权限

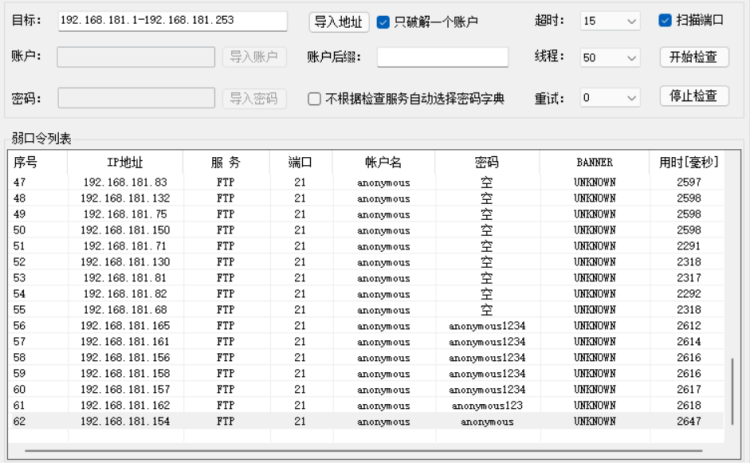

FTP篇

192.168.179.0/24网段

192.168.180.0/24网段

总共获取97台机的ftp权限

192.168.181.0/24网段

获取62台机FTP权限

0x04 结束语

在此衷心说一句各位大佬测试内网时一定要将内网测试的代理以及各种工具删干净,以免后患啊!!!

VSole

网络安全专家