自用Windows提权EXP工具包

VSole2022-04-22 07:00:31

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 |

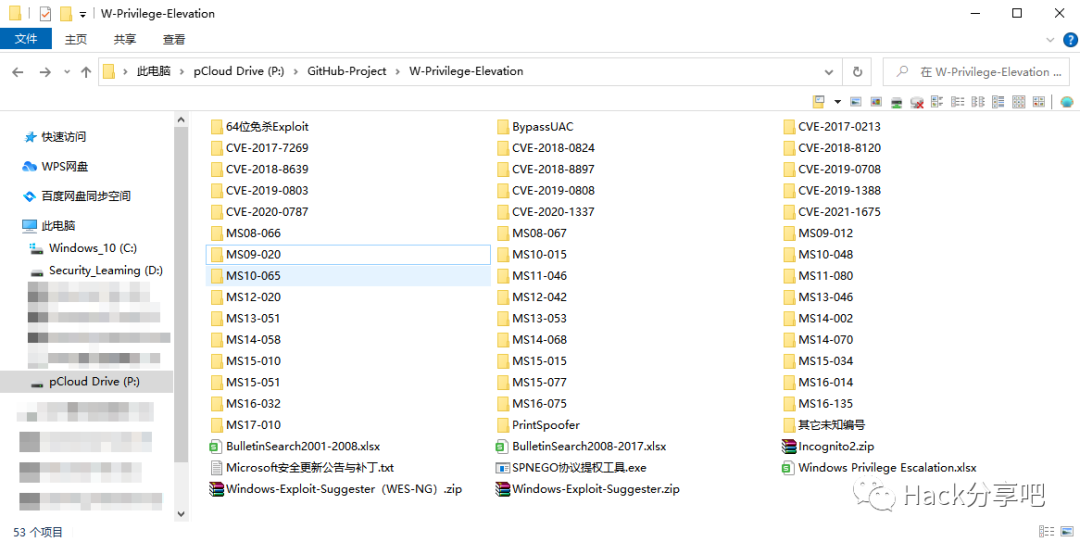

从2016年开始搜集整理的这份Windows提权EXP工具包,但现在由于工作比较忙的原因,从2021年已经停止了搜集,后边新曝出的一些也没来得及去整理,等以后有时间了再去弄吧,现在先分享出来给有需要的人。

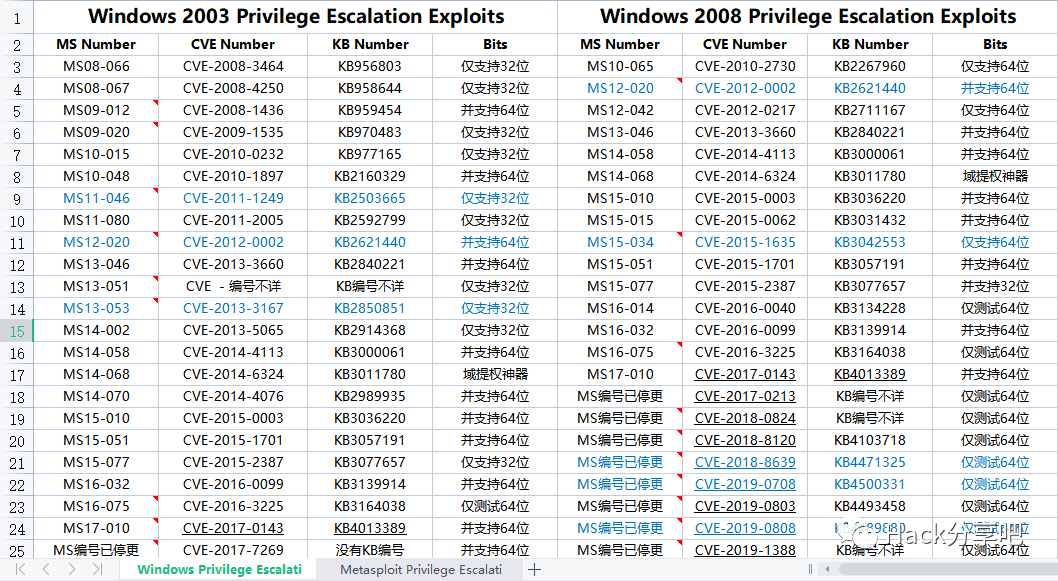

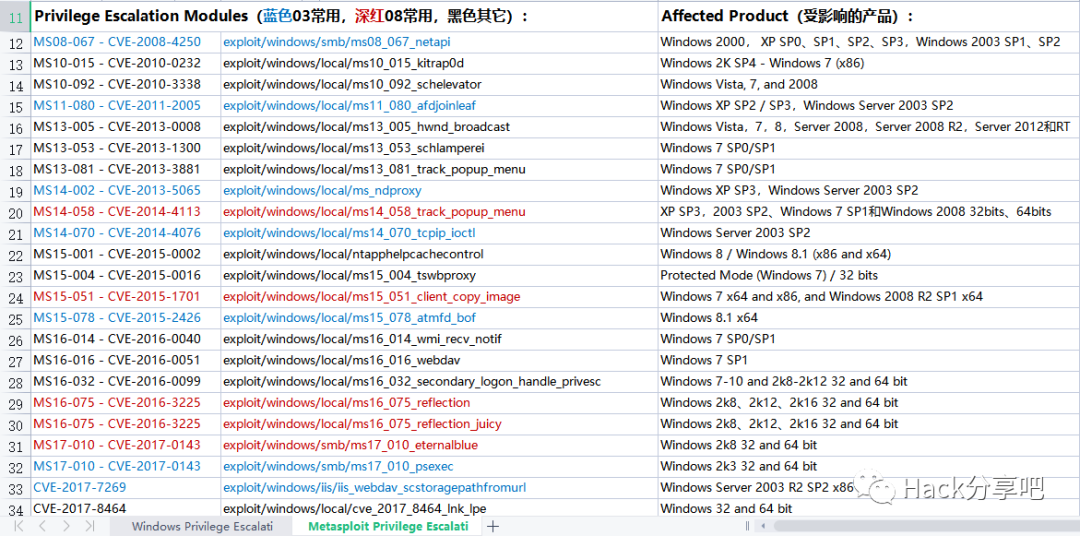

其中Windows Privilege Escalation.xlsx这个表格文件中记录了我对各版本系统测试过的所有提权EXP、Bypass UAC和MSF的提权模块及受影响版本等。

注:最后顺嘴提一句,不要拿到Webshell就盲目的一顿EXP乱怼(随缘提权),建议先查看用户权限,确定目标主机系统版本和架构(x86/x64?),然后再找影响这个系统版本的漏洞(提权EXP)进行测试。

VSole

网络安全专家