一个有点好用的信息收集工具

VSole2023-05-04 08:57:04

功能

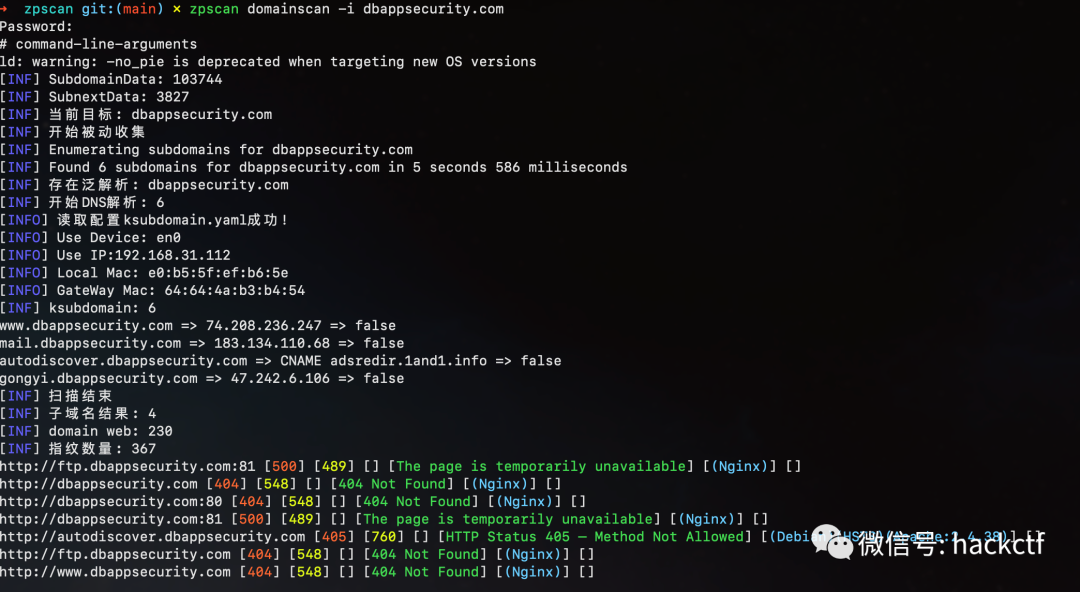

- domainscan

- 调用 subfinder 被动收集,调用 ksubdoamin 进行 dns 验证

- 泛解析、CDN 判断

- 获取 domain 相关的 web(host:port)资产,使用 webscan 扫描

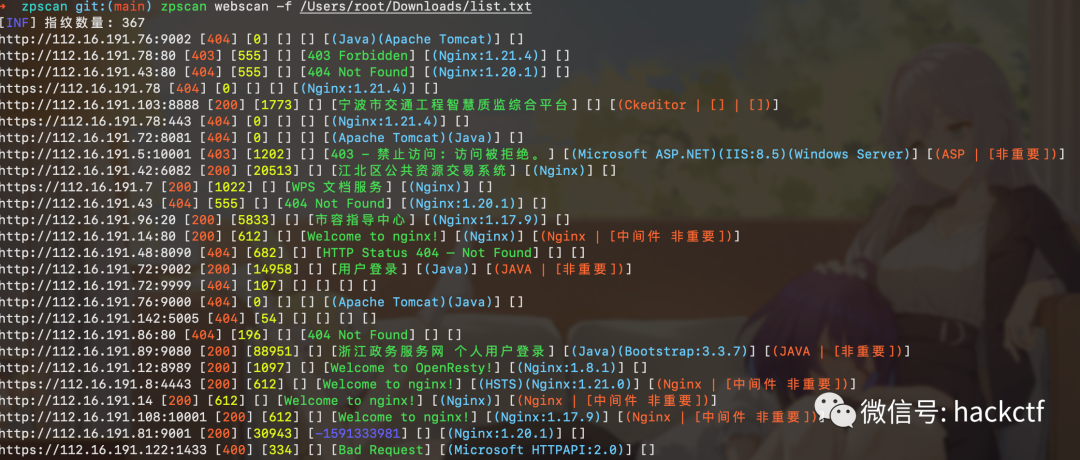

- webscan

- 支持 http/https scheme 自动判断

- 获取 statusCode、contentLength、favicon、iconHash、title、wappalyzer、finger

- title 自动中文解码

- js 静态分析跳转

- favicon 自动分析获取 iconhash

- 指纹自定义 tags 用来过滤和标记,pocTags 与 pocscan 对应

- 联动模块(webscan -> pocscan)

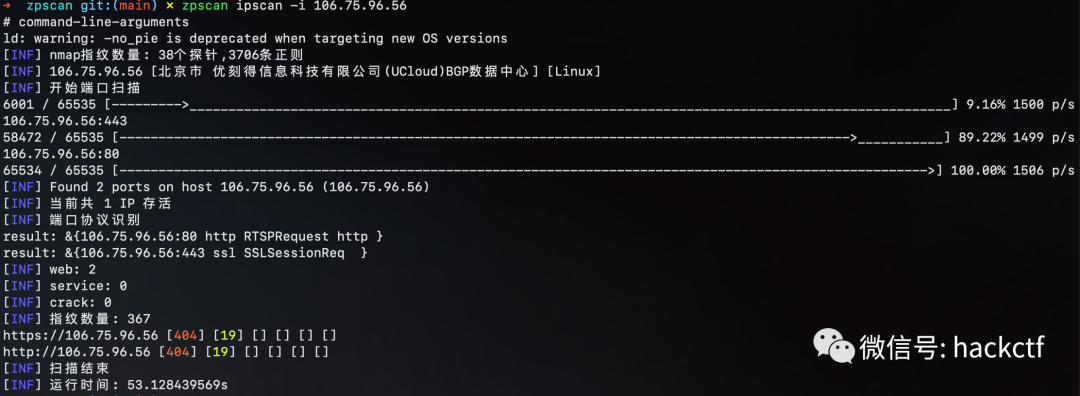

- ipscan

- 支持多种输入格式(192.168.1.1-128)(192.168.1.0/24)

- 先端口开放扫描(tcp),使用 nmap 指纹识别协议

- 获取地理位置

- 操作系统识别

- 联动模块(ipscan -> webscan -> crack)

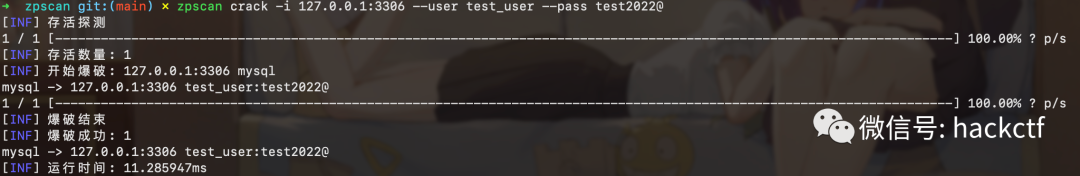

- crack

- 支持默认端口协议和自定义协议爆破(127.0.0.1:3306)(127.0.01:3307|mysql)

- 支持常见服务口令爆破、未授权检测( ftp,ssh,wmi,wmihash,smb,mssql,oracle,mysql,rdp,postgres,redis,memcached,mongodb)

- 全部模块测试用例(爆破成功、失败、超时)

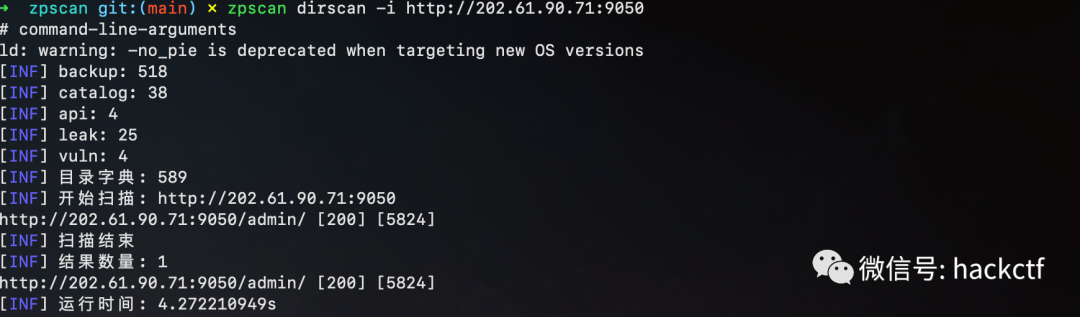

- dirscan

- 字典分类

- 结果过滤(重复 contentLength 判断)

- pocscan

- 支持多种 poc 格式(goby、xray、nuclei)

- 支持指定 tag 加载 poc

- expscan

- 基于 nuclei 的 exp 框架,通过 variables 替换 payload,通过 extractors 匹配结果

domainscan

ipscan

webscan

crack

dirscan

pocscan

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家