查找 AD 组策略中的漏洞工具

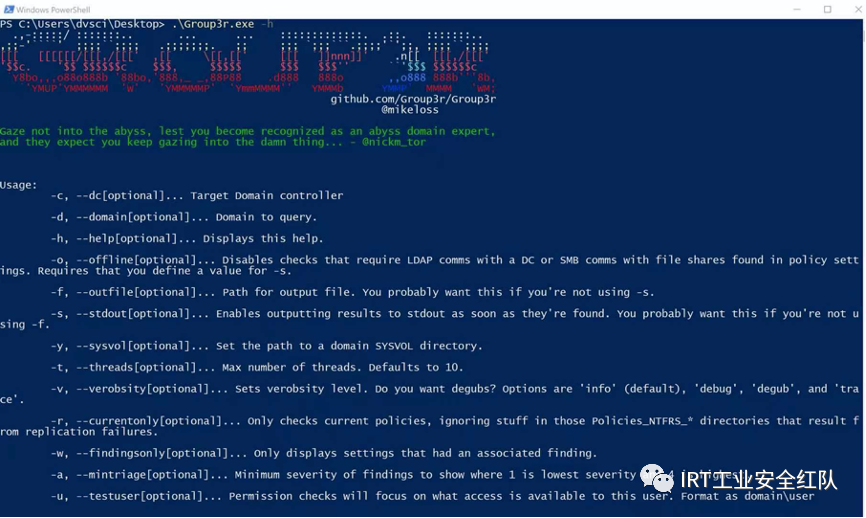

Group3r 是一个供内网渗透测试人员和红队人员快速枚举 AD 组策略中的相关设置并识别其中可利用的错误配置的工具。它通过将 LDAP 与域控制器通信、解析域 SYSVOL 共享的 GPO 配置文件以及查看 GPO 中引用的其他文件(通常在文件共享上)来实现这一点,例如脚本、MSI 、exe 等。

它不是一个审计工具。如果想根据某些特定标准检查策略配置,可能需要 Microsoft 的安全和合规工具包,而不是 Group3r。

围绕组策略的许多攻击主要集中在两个主要方面:查找密码(在 GPP 密码等中),以及滥用弱 ACL 来修改 GPO。这些东西非常有用,但是如果忽略组策略的其余部分,将在桌面上留下大量非常有用的信息,更不用说一些非常有趣的攻击路径了。

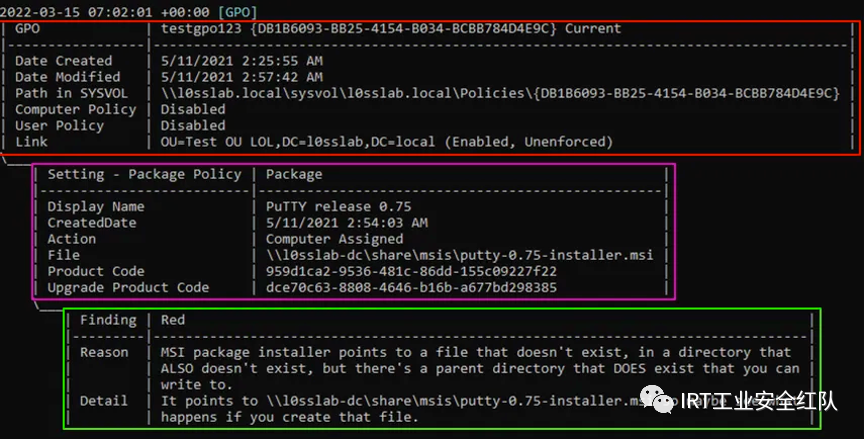

这是一个例子:

以红色突出显示的位是组策略对象 (GPO)。该部分的顶部栏告诉您它是 GPO、GPO 的显示名称 ( testgpo123 )、GPO 的唯一标识符(大括号中的位)以及 GPO 是当前的还是“Morphed”。在此之下,可以获得有关 GPO 本身的一些基本信息,包括它链接到的 OU(如果有)。

紫红色突出显示的位是一个设置。块侧面的缩进和小 ASCII“尾巴”是为了更容易看出它与上面的 GPO 相关联。顶部栏告诉这是一个设置,以及它是什么类型的设置。在这种情况下,它是一个 MSI 包被推送到计算机以安装 PuTTY。

以绿色突出显示的位是一个发现。顶部栏中的颜色(在本例中为红色)是分类级别,使用与 Snaffler 相同的级别 - 绿色、黄色、红色和黑色。在此之下,有一个发现提出的原因,以及有关此特定错误配置的一些详细信息,如果在编写它时感觉良好,可能还有一些滥用指南。

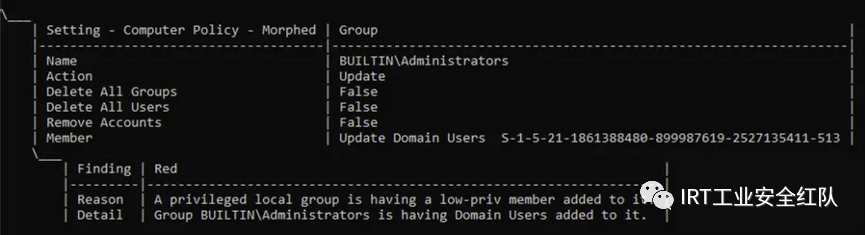

这是另一个带有结果的设置示例:

这个是变形的,这意味着它可能不是最新的,但它会在过去的某个时候被应用。在这种情况下,我们可以看到,由于域用户被添加到目标计算机上的 BUILTIN\Administrators,因此提出了一个调查结果。

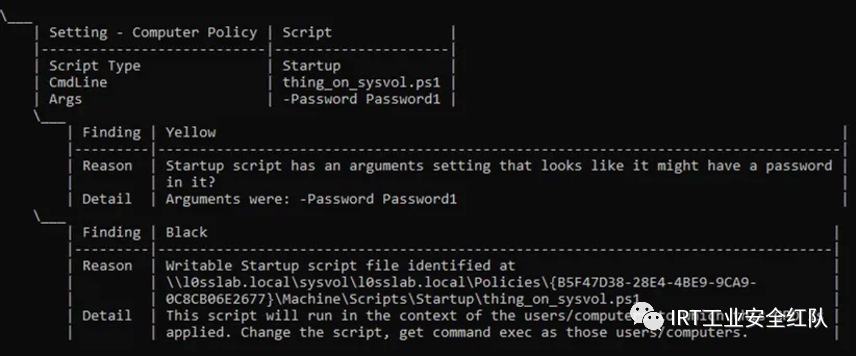

这是另一个示例,这次是启动脚本设置:

这个设置没有变形并且有两个发现——一个是因为脚本的参数看起来像一个硬编码的密码,一个是因为 Group3r 发现当前用户可以修改有问题的脚本,这允许加入一些你想要做东西。