ESXI环境搭建和配置

ESXI环境搭建和配置

01

ESXI环境搭建

这里以安装ESXI 6.7为例,

链接: https://pan.baidu.com/s/1TD9zJRSEWW6T0ve5M5UsTA

提取码: pixg 。

下载后的文件名为:VMware-ESXI 6.7.0-VMvisor-Installer-8169922.x86_64-DellEMC_Customized-A01.iso

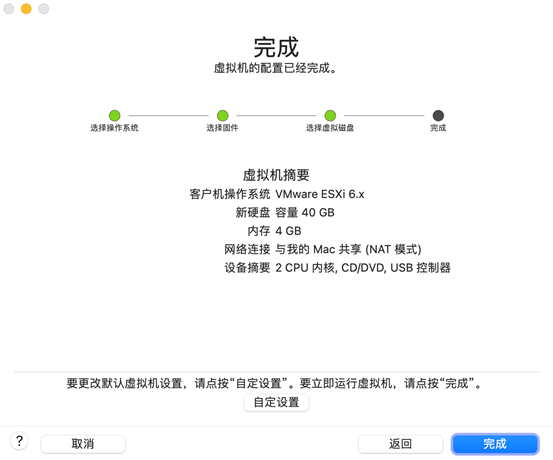

打开Vmware,新建虚拟机,然后创建自定义虚拟机。

选择VMwareESX,然后选择对应VMware ESXI 6.x 版本

选择UEFI引导

新建虚拟磁盘

然后完成即可

接着在设置里面修改CD/DVD驱动器,选择刚刚下载的VMware-ESXI 6.7.0-VMvisor-Installer-8169922.x86_64-DellEMC_Customized-A01.iso 文件

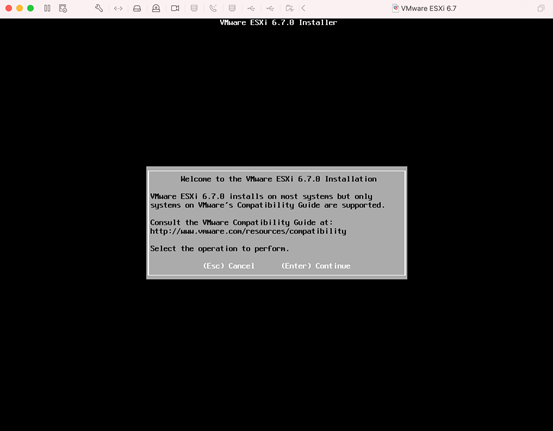

然后启动虚拟机即可

如下,回车

按F11同意协议

然后选择磁盘,回车即可

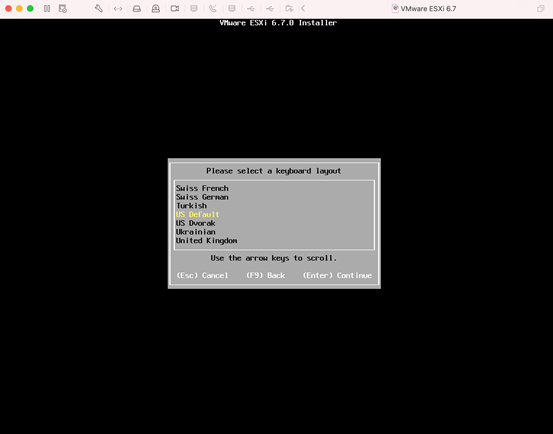

然后选择键盘类型,直接回车默认即可

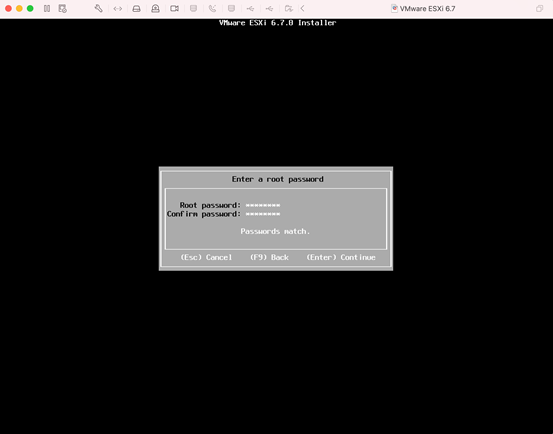

然后输入root账号的密码

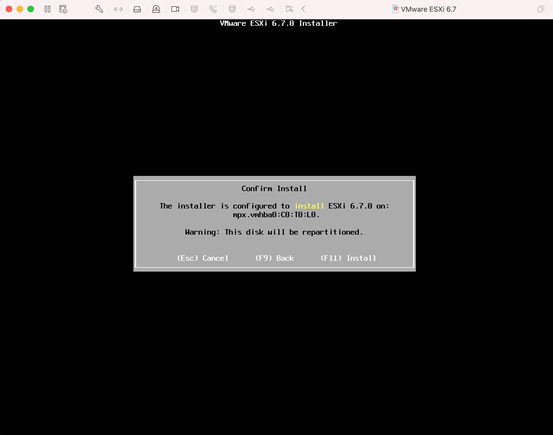

按F11安装

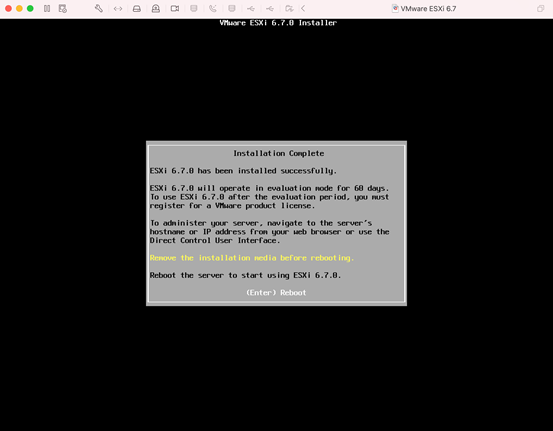

如下,安装完成,提示移除安装介质并重启服务器

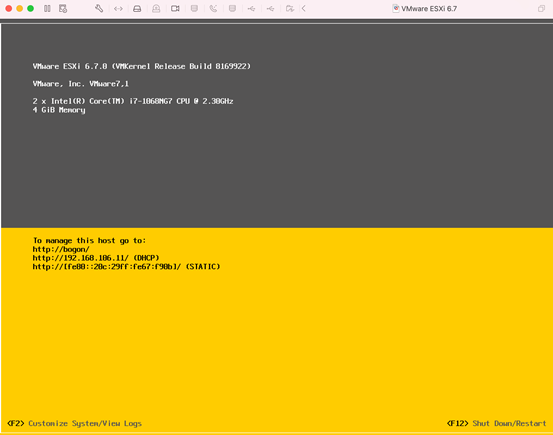

重启后,如下图。该ESXI服务器ip默认配置为192.168.106.11。至此,ESXI安全完成。

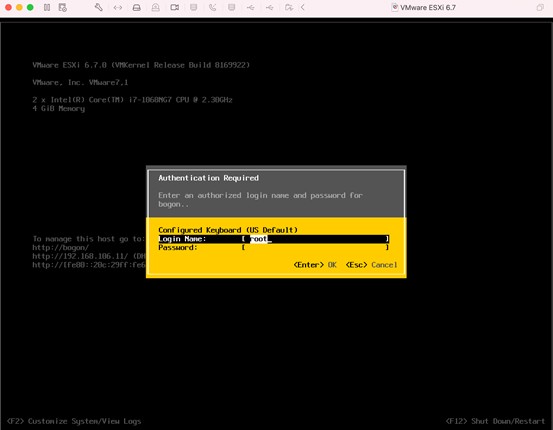

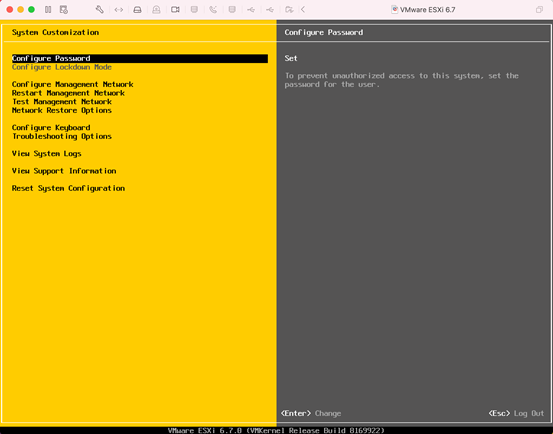

如果想修改ESXI的一些配置的话,按F2键,然后输入root用户的密码即可

如下是配置页面,主要是配置ip等

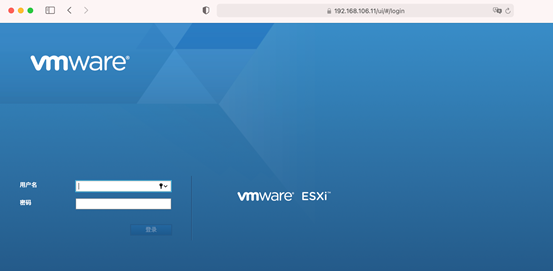

安装完成后,我们就可以访问该ESXI服务器了。访问 https://192.168.106.11/ui/#/login ,然后使用账号密码登录即可。

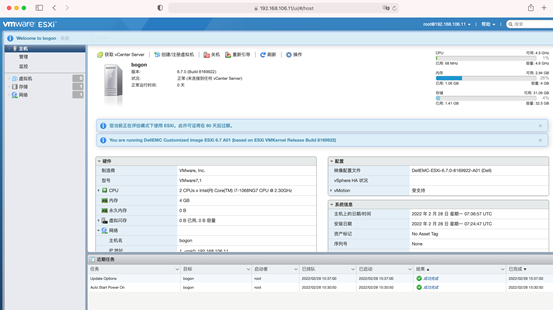

登录后页面如下

02

ESXI Web后台管理

登录ESXI Web后台后,我们来看看ESXI Web后台能进行哪些操作。后台左侧有几个功能:

• 主机

• 虚拟机

• 存储

• 网络

主机就是查看当前ESXI服务器的一些信息,如下图:

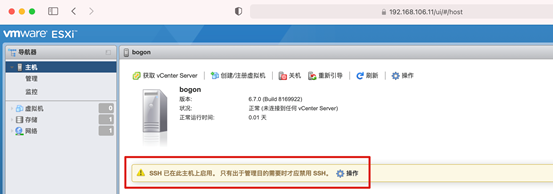

开启SSH

如下,操作——>服务——>启用安全Shell(SSH)

即可开启该ESXI服务器的SSH访问

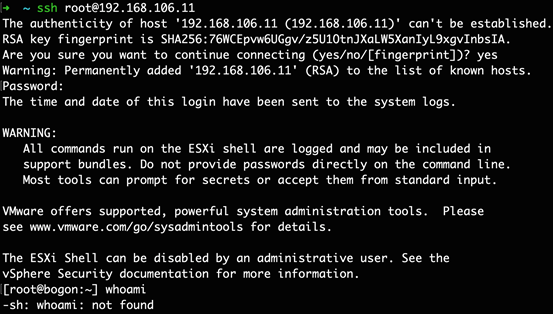

直接SSH远程连接EXSI服务器即可,但是该ssh不同于lInux的SSH,很多lInux命令并不支持。

用户权限管理

如下,操作——>权限

可以看到默认情况下有如下三个用户,并且这三个用户都是管理员权限:

• dcui

• root

• vpxuser

查看ESXI服务器的/etc/passwd文件,可以看到有如下五个用户:

• root:x:0:0:Administrator:/:/bin/sh 系统管理员,高权限的用户

• daemon:x:2:2:System daemons:/:/sbin/nologin 系统守护进程用户

•nfsnobody:x:65534:65534:Anonymous NFS User:/:/sbin/nologin 匿名NFS用户

• dcui:x:100:100:DCUI User:/:/sbin/nologin DCUI User用户

•vpxuser:x:500:100:VMware VirtualCenter administration account:/:/sbin/nologin VMware虚拟中心管理帐户

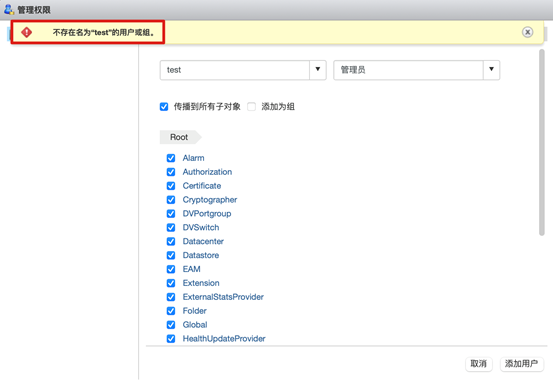

并且这里的添加用户选项,只能添加/etc/passwd里面的用户

如下添加test用户,权限为管理员

报错,提示不存在名为test的用户或组。

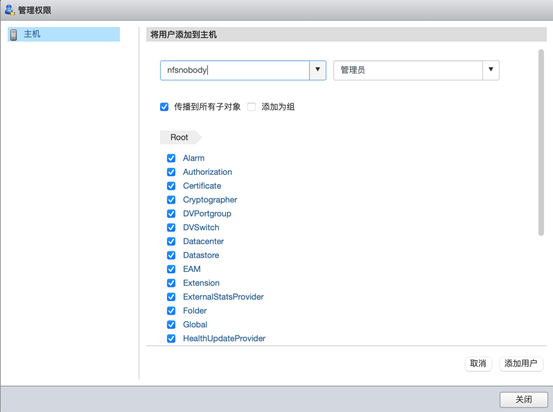

但是如果添加/etc/passwd文件里面存在的nfsnobody用户的话就可以成功添加,如下图:

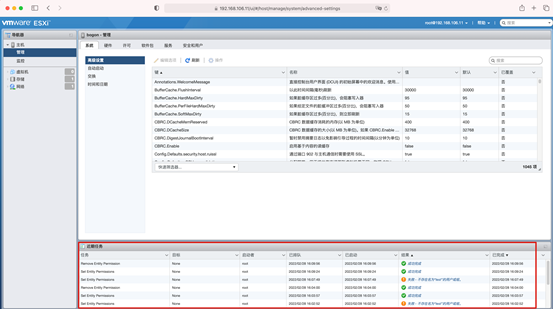

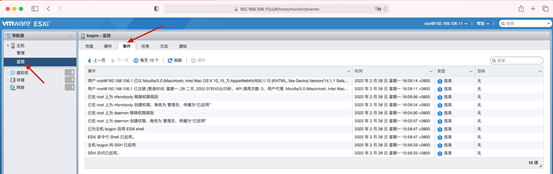

操作日志查看

在右下角可以看到在ESXI Web后台操作的一些日志记录。

或者可以在监控——>事件这里查看详细的日志

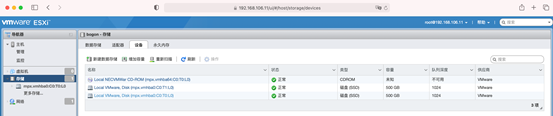

查看存储

点击最左侧的存储默认是看到数据存储选项卡,如下,是ESXI系统占用的大小:

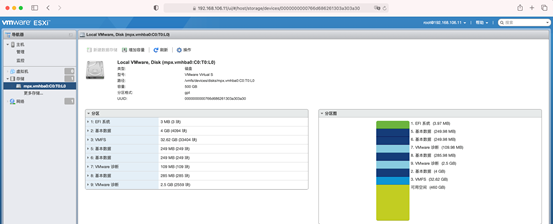

点击设备可以看到ESXI所有的硬盘,可以看到有两个500GB的硬盘

点进去可以看到该硬盘的一些详细信息

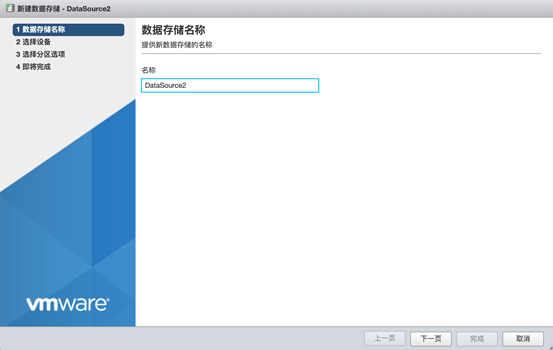

但是此时这些硬盘还不能用,我们需要将其添加到数据存储里面。如下,新建数据存储

填入数据存储名称

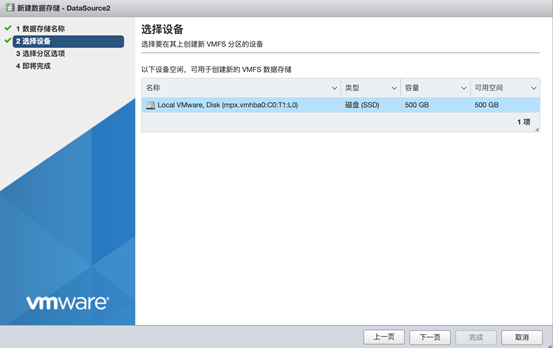

选择硬盘

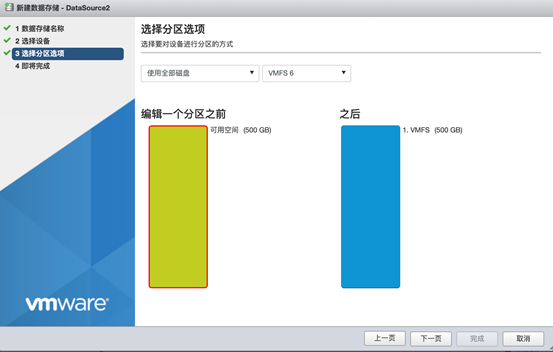

选择大小,我这里直接全部

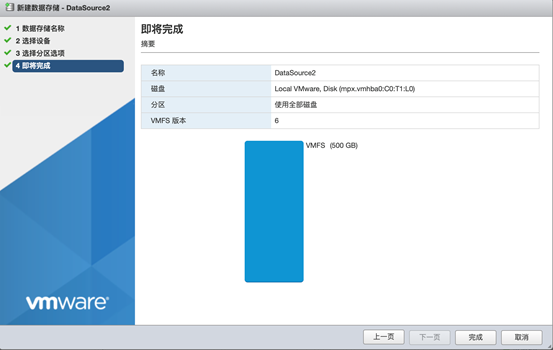

然后点击完成即可。

在数据存储这里就可以看到DataSource2了,大小为500G。

查看网络

点击最左侧的网络,可以看到ESXI网络的一些配置,如下图是VMkernel网卡选项卡,可以看到ESXI的ipv4和ipv6地址。

新建虚拟机

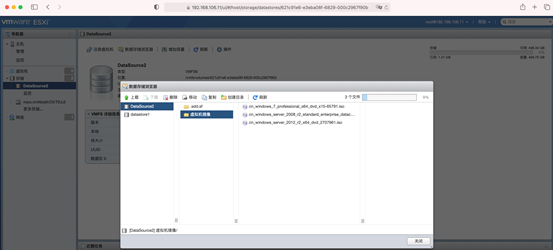

首先,上传虚拟机iso镜像文件到数据存储里面。如下,我在DataSource2存储里面新建了虚拟机镜像的目录,然后在该目录上传了Windows 7、Windows Server2008R2和Windows Server2012R2的镜像文件。

然后点击最左侧的虚拟机——>创建/注册虚拟机

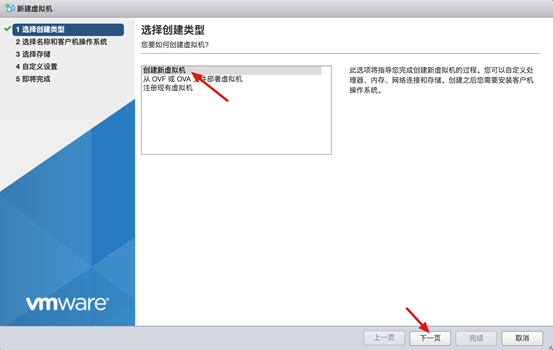

创建新虚拟机,然后下一步

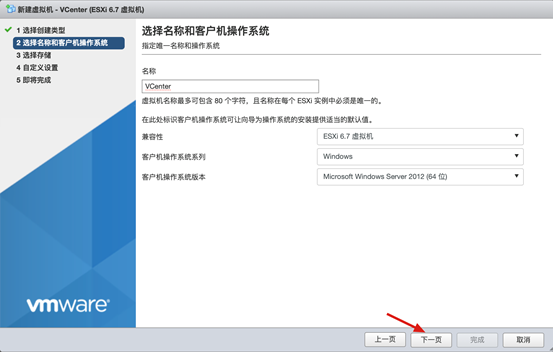

我这里演示安装Windows Server 2012的虚拟机,然后在这个虚拟机上面安装VCenter服务。如下图:

存储这里选择DataSource2

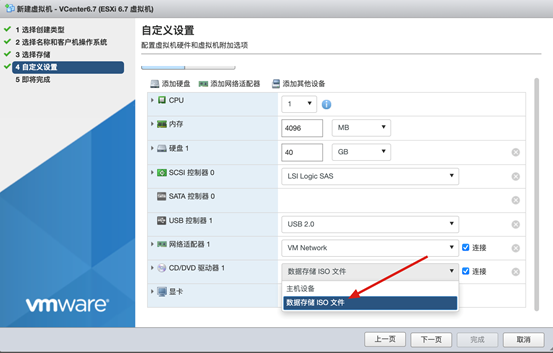

这里的CD/DVD驱动器选择数据存储ISO文件,然后会弹出数据存储浏览器,勾选对应的iso镜像文件即可

点击完成