超 45,000 台 VMware ESXi 服务器确定报废

Lansweeper 盘点的超过 45,000 台 VMware ESXi 服务器刚刚达到使用寿命 (EOL),除非公司购买扩展支持合同,否则 VMware 将不再提供软件和安全更新。

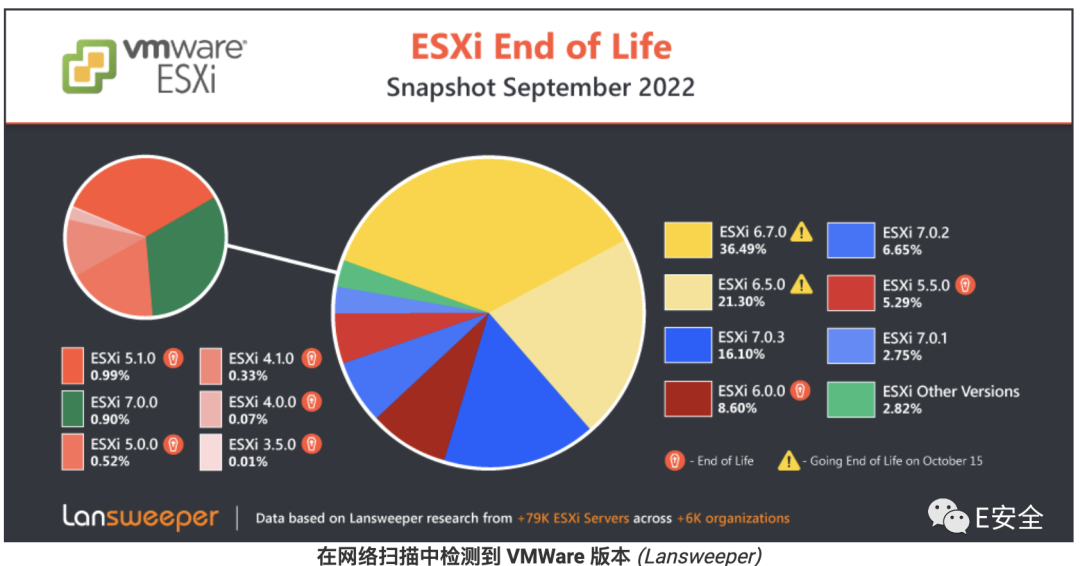

自 2022 年 10 月 15 日起,VMware ESXi 6.5 和 VMware ESXi 6.7 已结束生命周期,将仅获得技术支持而不会获得安全更新,从而使软件面临漏洞风险。该公司分析了来自 6,000 名客户的数据,发现安装了 79,000 台 VMware ESXi 服务器。

在这些服务器中,36.5% (28,835) 运行2018年4月发布的6.7.0版,21.3% (16,830) 运行2016年11月发布的6.5.0版。总共有45,654台 VMware ESXi 服务器即将结束生命。

Lansweeper 的调查结果令人担忧,除了57%进入高风险时期外,还有另外15.8%的安装运行更旧的版本,从3.5.0到5.5.0很久以前就达到了EOL .

目前,Lansweeper盘点的ESXi服务器中只有大约四分之一 (26.4%) 仍受支持,并将继续定期接收安全更新,直到2025年4月2日。

然而,实际上,今天达到EOL的VMware服务器数量可能要大得多,因为该报告仅基于 Lansweeper 的客户。

ESXi 6.5 和 6.7 的技术指南将持续到2023年11月15日,但这涉及实施问题,不包括安全风险缓解。

为了确保可以继续安全使用旧版本的唯一方法是申请两年延长支持,该支持需要单独购买。但是,这不包括第三方软件包的更新。

有关所有 VMware 软件产品的 EOL 日期的更多详细信息,请查看原文链接。

这意味着什么?

当软件产品达到生命周期结束日期时,它会停止接收定期安全更新。这意味着管理员应该已经提前计划并将所有部署升级到更新的版本。

尽管 VMware 仍会为这些旧版本提供一些关键的安全补丁并非不可能,但它不能保证并且肯定不会为所有发现的新漏洞发布补丁。

一旦不受支持的 ESXi 服务器在没有补丁的情况下运行了足够长的时间,它就会积累如此多的安全漏洞,攻击者将有多种方法来破坏它。

由于 ESXi 托管虚拟机,攻击服务器可能会对业务运营造成严重和大规模的破坏,这就是勒索软件团伙如此专注于攻击它的原因。

今年,ESXi VM 成为 Black Basta、RedAlert、GwisinLocker、Hive和 Cheers 勒索软件团伙之类的目标。

最近,Mandiant 发现黑客发现 了一种在 VMware ESXi 虚拟机管理程序上建立持久性的新方法 ,可以让他们控制服务器和托管的虚拟机而不被发现。

但是,ESXi 已经受到威胁参与者的充分关注,因此运行该软件的过时且易受攻击的版本无疑是一个糟糕的主意。