关键信息基础设施网络安全(物联网安全专题)监测月报202203期

1概述

根据《网络安全法》和《关键信息基础设施安全保护条例(征求意见稿)》对关键信息基础设施定义和范围的阐述,关键信息基础设施(Critical InformationInfrastructure,CII)是指一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息基础设施,包括能源、交通、水利、金融、电子政务、公共通信和信息服务等关键行业和领域。

随着“新基建”、“工业互联网”等战略的快速推进以及Lora、NB-IOT、eMTC、5G等技术的快速发展,物联网与关键信息基础设施已开始深度融合,在提高行业的运行效率和便捷性的同时,也面临严峻的网络安全和数据安全挑战。因此,亟需对关键信息基础设施的物联网安全问题加以重视和防护。

CNCERT依托宏观数据,对关键信息基础设施中的物联网网络安全和数据安全等方面的问题进行专项监测,以下是2022年3月的监测情况。

2物联网终端设备监测情况

2.1

活跃物联网设备监测情况

本月对物联网设备的抽样监测显示,国内活跃物联网设备数496382台,包括工业控制设备、视频监控设备、网络存储设备(NAS)、网络交换设备、串口服务器、打印机等14个大类,涉及西门子、罗克韦尔、欧姆龙、海康威视、大华、思科等49个主流厂商。

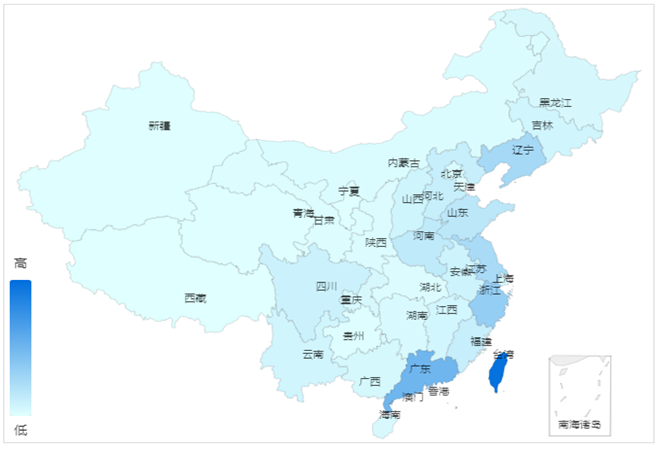

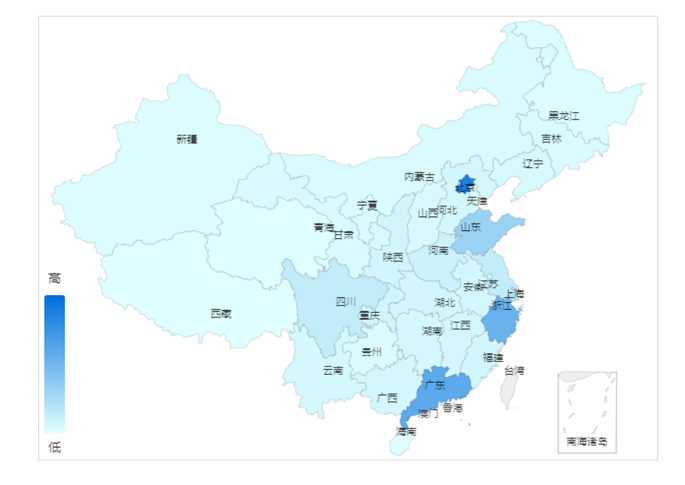

在本月所发现的活跃物联网设备中,判别疑似物联网蜜罐设备89个,蜜罐伪装成可编程逻辑控制器、视频监控设备等设备,仿真了HTTP、SNMP、S7Comm、Modbus、BACnet等常用协议。实际活跃的物联网设备441164台分布在全国各个省份,重点分布在台湾、广东、浙江、辽宁和江苏等34个省级行政区。各省份设备数量分布情况如图1所示。

图1 活跃物联网设备省份分布

2.2

特定类型物联网设备重点分析

在发现的活跃物联网设备中,本月针对对工业控制设备开展重点分析。国内活跃工控设备1797台,包括可编程逻辑控制器、工业交换机、串口服务器、通信适配器等9种类型,涉及西门子、罗克韦尔、施耐德、霍尼韦尔、欧姆龙等20个主流厂商。

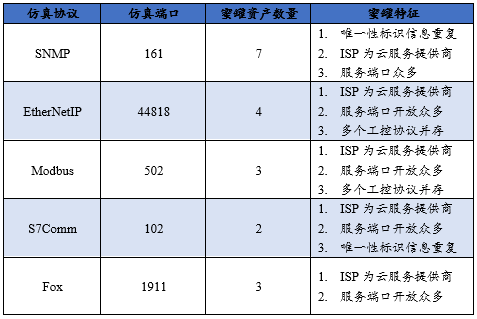

在本月所发现的工控设备中,基于资产的的Banner信息和ISP归属信息等进行综合研判,识别疑似蜜罐设备19个,占比1.06 %,仿真协议包括Modbus、S7Comm、SNMP和EtherNetIP等,典型蜜罐特征如表1所示。

表1 工控设备蜜罐特征

以设备52.*.*.113为例,设备监测信息如表2所示。判定该资产为蜜罐仿真设备的原因主要是ISP为云服务提供商。

表1. 52.*.*.113设备监测信息

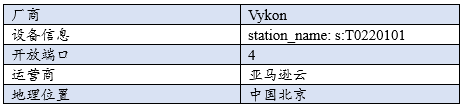

去除占比1.06%的工控设备蜜罐,本月实际监测发现活跃工控设备1778台。对这些设备进行漏洞识别,83台设备识别到安全风险,包括高危漏洞设备21台和中危漏洞设备62台。这些具有漏洞的工控设备主要分布在辽宁、天津、安徽等16个省份,详细的设备省份分布如图2所示。

图2 具有漏洞的工控设备省份分布

3扫描探测组织活动监测情况

3.1

扫描探测组织活跃性分析

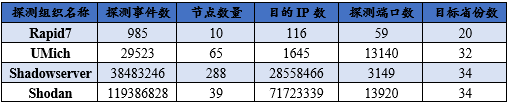

本月监测发现来自Shodan、ShadowServer和密歇根大学等扫描探测组织的402个探测节点针对境内8998万个IP发起探测活动,探测事件总计15514万余起,涉及探测目标端口26089余个,境内IP地址分布于34个省级行政区,以北京、上海、广东等省市居多。重点组织的探测活动情况如表3所示。

表3 重点组织的探测活跃情况

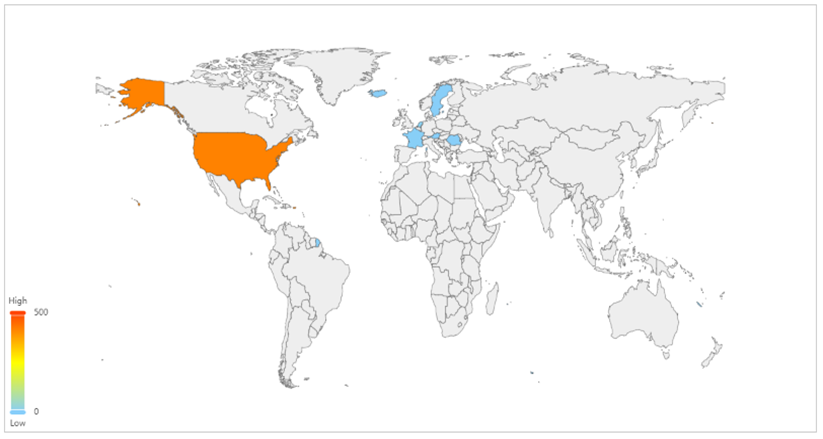

监测发现的402个探测组织活跃节点,分别包括Shodan探测节点39个、Shadowserver探测节点288个、Umich探测节点65个和Rapid7探测节点10个,主要分布在美国、荷兰、冰岛等地区,详细的地理位置分布如图3所示。

图3 探测组织活跃节点地理位置分布

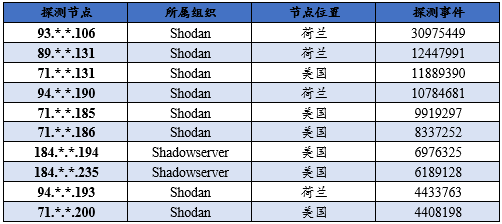

按照探测组织节点活跃情况进行排序,表3为最活跃的10个节点信息,主要是Shodan和Shadowserver组织的节点,这十个节点的探测事件数达10636万起,占总事件的67.4%。

表4 探测组织活跃节点Top10

3.2

探测组织行为重点分析——Shodan组织

为详细了解探测组织的探测行为,本月对Shodan组织的探测行为进行了重点监测分析。

(1)Shodan探测节点整体活动情况

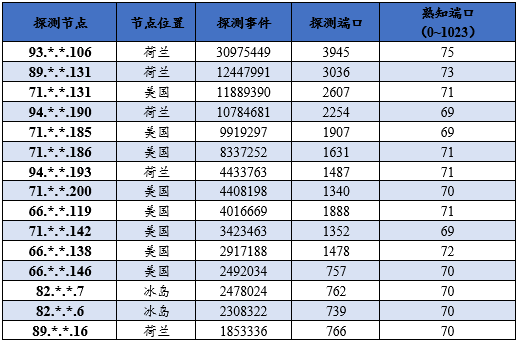

监测发现Shodan组织活跃节点39个,探测事件71723339起,探测目标端口13920个,目标涉及境内71723339个IP地址,覆盖全国34个省级行政区。监测发现的最为活跃节点信息如表5所示。

表5 Shodan探测节点活跃度Top排序

(2)Shodan探测节点时间行为分析

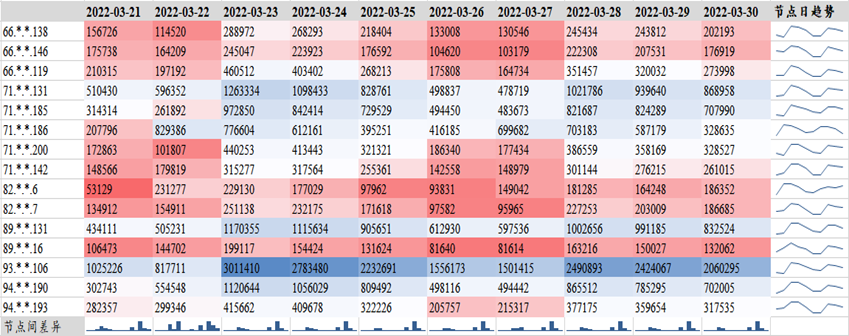

图4为为Shodan活跃节点按天的活跃热度图。首先,从节点每天探测数据趋势可以看出,每个节点的活跃度相对稳定,基本保持在同一个数量级下;其次,不同节点的探测活跃度存在一定程度的差异,探测活跃高的节点日探测事件几百万起(如节点93.*.*.106和89.*.*.131),而探测活跃低的节点日探测事件为几万起(如节点89.*.*.16)。同时,位于同网段的探测节点,探测事件数量级基本保持一致,如节点71.*.*.185和节点71.*.*.186。对比前期关键信息基础设施网络安全监测月报中针对Shodan组织的行为分析可以看出,探测节点时间行为分析规律与前期分析结果保持一致。

图4 Shodan节点日活跃热度图

(3)Shodan 探测节点协议行为分析

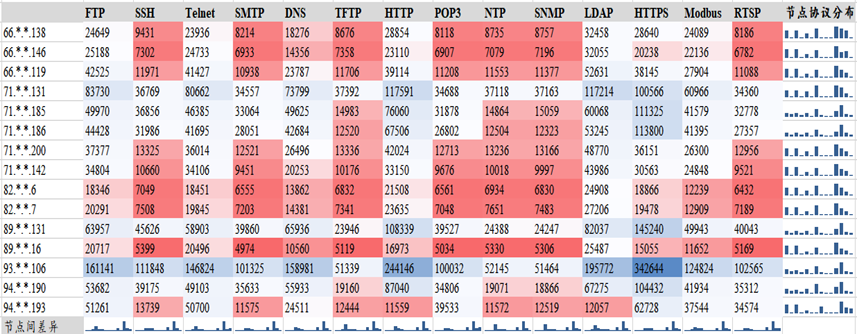

图5为Shodan 节点按协议统计的探测行为热度图。从图中可以看出如下几点特征:第一,对于多数节点而言,同一节点针对不同协议的探测频率分布是比较均匀的,但存在个别节点的探测协议存倾向性,如节点66.*.*.138和节点66.*.*.119重点探测FTP、Telnet、DNS和HTTP等协议;第二,针对同一协议,不同节点间的探测频度存在差异,如节点93.*.*.106针对多数协议探测频度高达几十万起,而节点66.*.*.146针对多数协议的探测频度为几千或几万起;第三,对比不同协议的被探测频率,整体来讲,针对传统IT类协议的探测频度占比较高,而对于工控物联网协议(如Modbus)的探测频度则占比较小。

图5 Shodan节点协议探测频度热度图

4重点行业物联网网络安全

4.1

物联网行业安全概述

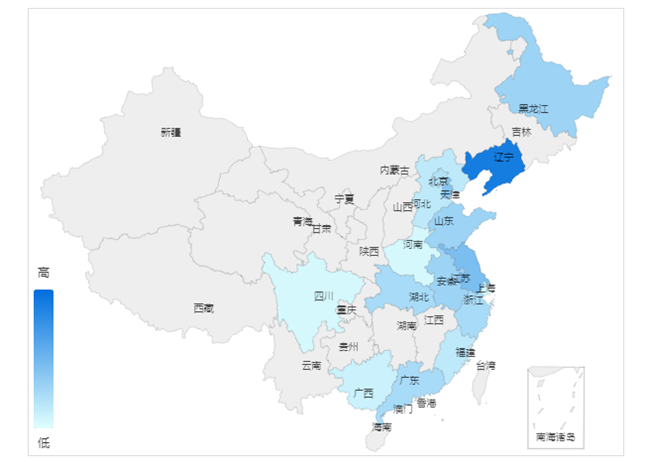

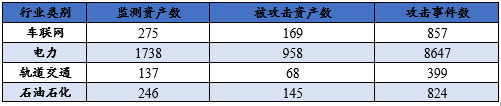

为了解重点行业物联网网络安全态势,本月筛选了电力、石油、车联网和轨道交通等行业的2396个资产(含物联网设备及物联网相关的web资产)进行监测。监测发现,本月遭受攻击的资产有1340个,主要分布在北京、广东、浙江、山东、上海等32个省份,涉及攻击事件10727起。其中,各行业被攻击资产数量及攻击事件分布如表6所示,被攻击资产的省份分布如图6所示。

表6 行业资产及攻击事件分布

图6 重点行业被攻击资产的省份分布

对上述网络攻击事件进行分析,境外攻击源涉及美国、荷兰等在内的国家69个,攻击节点数总计1097个。其中,按照攻击事件源IP的国家分布,排名前5分别为美国(2704起)、和荷兰(841起)、俄罗斯(734起)、韩国(511起)和德国(430起)。

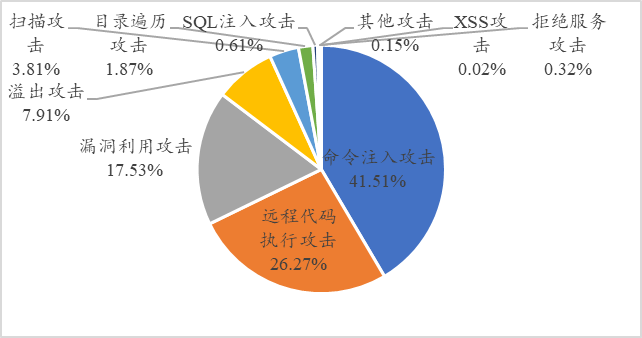

对网络攻击事件的类型进行分析,本月面向行业资产的网络攻击中,攻击类型涵盖了远程代码执行攻击、命令执行攻击、SQL注入攻击、漏洞利用攻击、扫描攻击等。详细的攻击类型分布如图7所示。

图7物联网行业资产攻击类型分布

4.2

特定攻击类型分析

在针对重点行业物联网资产的网络攻击事件中,本月重点分析的攻击类型为ApacheLog4j2远程代码执行攻击,涉及攻击事件76起。

漏洞分析:Log4j是Apache的一个开源项目,可以控制日志信息输送到各种类型的目的地,如控制台、文件、套接口服务器等。Apache Log4j2是 Log4j的升级版本,据分析,该漏洞产生的原因在于Log4j在记录日志的过程中会对日志内容进行判断,如果内容中包含了${,则Log4j会认为此字符属于可替换的变量,并且Log4j支持JNDI远程加载的方式替换变量值。只要是调用了Log4j的日志记录功能,并且有用户可控的输入,就可能导致JNDI注入。

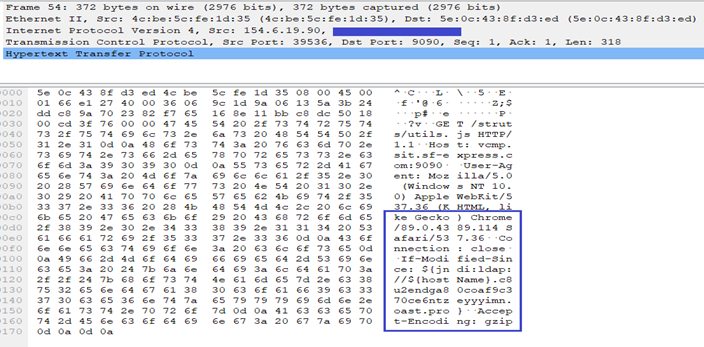

本月攻击事件中Apache Log4j2远程代码执行攻击示例如图8所示。如图可以看出,攻击执行方式与漏洞背景分析一致。

图8Apache Log4j2远程代码执行攻击示例

4.3

物联网资产数据流转情况

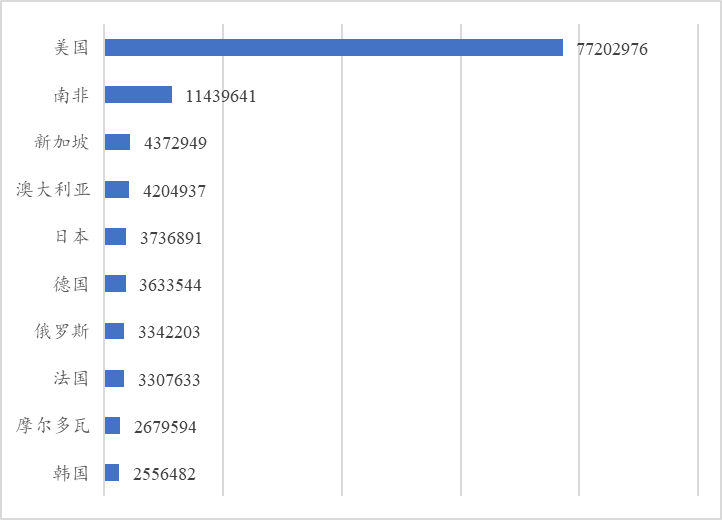

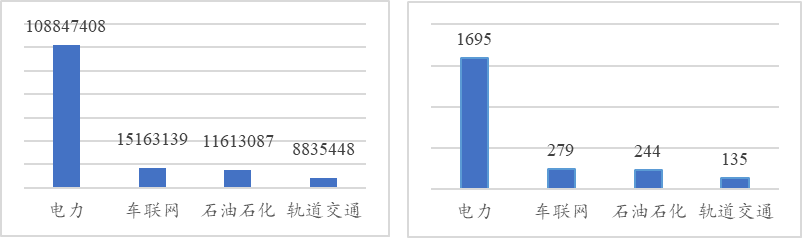

针对重点行业物联网资产的数据流转情况进行监测,本月共有2350个行业资产存在与境外节点的通信行为,通信频次为14445万次。通联境外国家Top10排名如图9所示,其中排名最高的是美国(通信7720万次,节点56万个)。各行业通联事件及资产数量分布如图10所示,其中通信频次最多的为电力行业,涉及1695个资产的10884万余次通信。

图9 境外通联国家事件Top10

图9 境外通联国家事件Top10

图10行业通联事件资产分布

4.4

重点行业物联网安全威胁情报

(1)攻击节点威胁情报

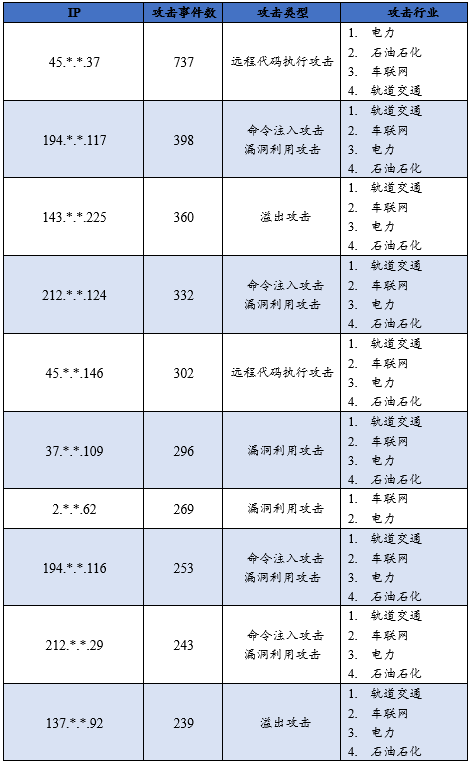

在针重点行业物联网资产的网络攻击中,本月发起攻击事件最多的境外IPTop10信息如表7所示,涉及攻击事件3429起,占攻击总事件的31.97%。

表7 境外攻击IP Top10

(2)数据访问威胁情报

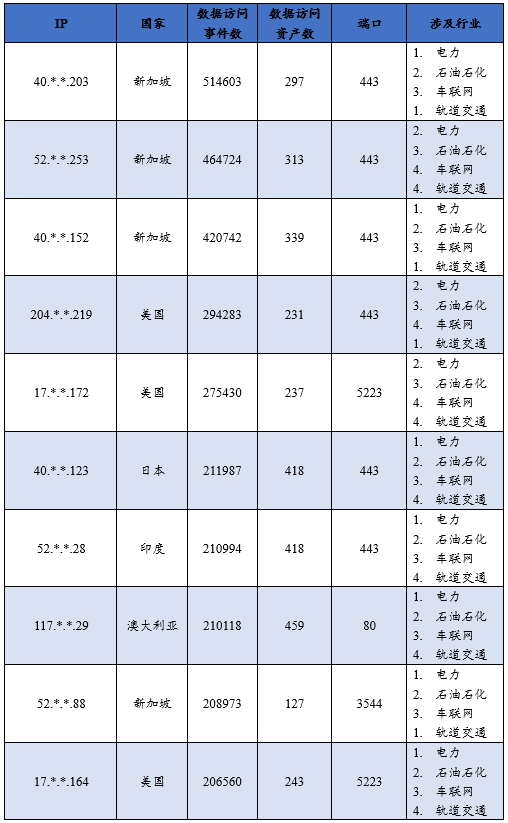

在针对重点行业物联网资产的数据访问事件中,本月与境内行业资产访问频次最多的境外IP Top10信息如表8所示。

表8 数据访问IP Top10

对重点行业物联网安全态势进行评估,目前重点行业中的物联网资产仍然面临较多网络安全风险,频繁遭受攻击,各行业应提高防护意识,加强本行业的网络安全技术防护手段建设。

5 总结

CNCERT通过宏观数据监测,在活跃设备、探测组织、重点行业攻击事件等方面发现多种物联网安全问题,然而需要指出的是,目前所发现的问题只是物联网网络安全的冰山一角,CNCERT将长期关注物联网网络安全问题,持续开展安全监测和定期通报工作,同时期望与各行业共同携手,提高行业物联网安全防护水平。