安卓APK反编译就这么简单

01 开始分析

网址:https://mogua.co(中文“摸瓜”的拼音)

(上传需要分析的APK文件)

在首页点击上传需要分析的APK文件,即可开始分析。摸瓜分析一个apk文件的平均时间为1~3分钟,速度还是比较快的。

分析结果页面截图如下,分析结果包括APP信息、线索追踪、专业分析、生成PDF报告四个模块,下文中我会做详解。

(APK分析结果页截图)

02 线索追踪模块-详解

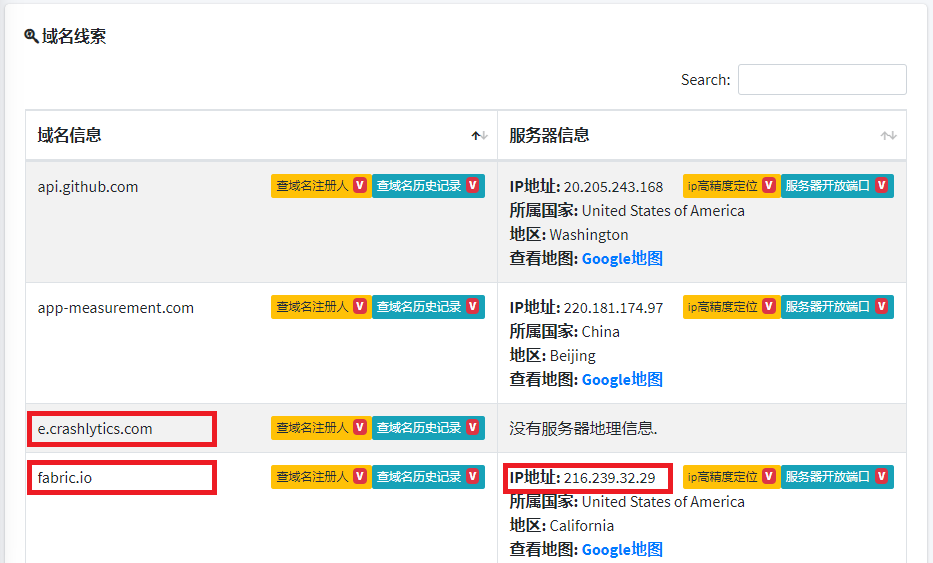

线索追踪模块,可以自动提取出的线索包括:域名、服务器IP、URL链接、邮箱地址和手机号等。

值得注意的是,摸瓜提取出的域名、邮箱和手机号都标明了出处,使用者可以很方便查看所在的源代码文件,判断这些线索是不是需要的。

- 提取域名和服务器IP线索

(提取出APK的部分后端通信域名和服务器IP地址)

- 提取URL线索

(提取出APK的部分后端api接口)

- 提取邮箱线索

(提取出APK的疑似开发者邮箱)

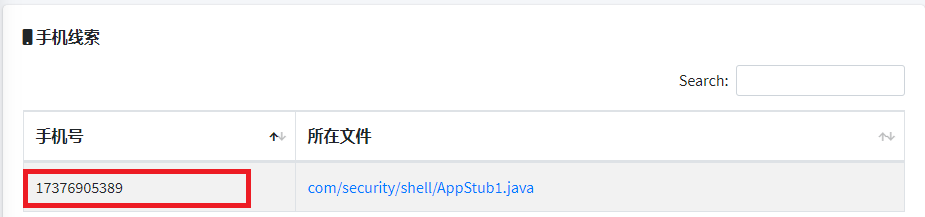

- 提取手机号线索

(提取出APK的疑似开发者手机号)

03

—

专业分析模块-详解

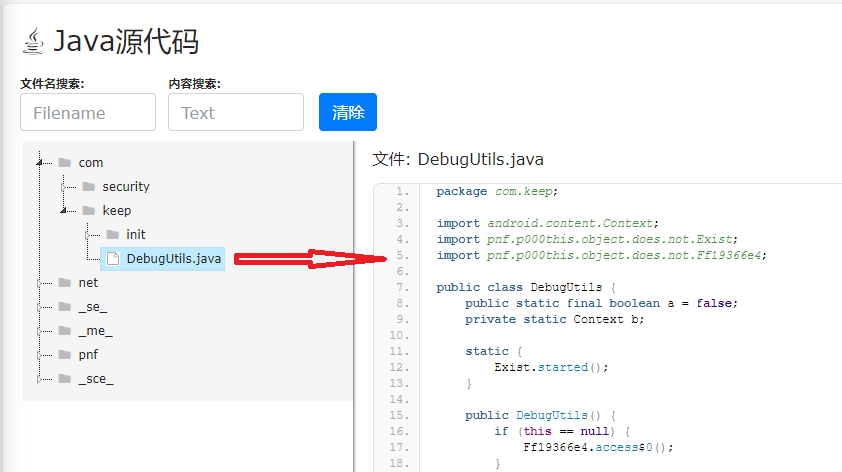

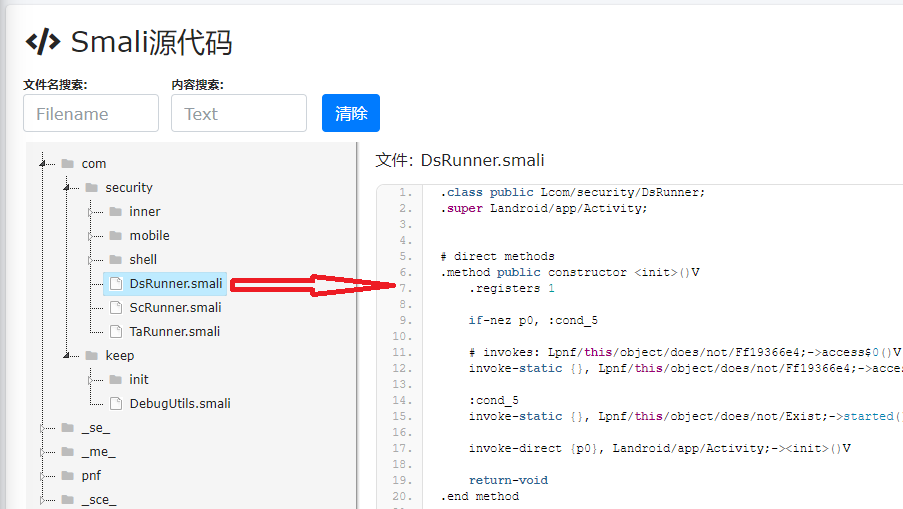

专业分析模块,针对有安卓apk反编译基础的研究人员,提供Java源代码、Smali源代码、AndroidManifest文件的在线查看功能。同时,还提供了apk签名、apk加壳、敏感字符串、第三方SDK调用、安卓API调用等模块的分析功能。

这些分析功能,笔者认为已经能够满足专业apk反编译的需求了。

- 在线查看Java源代码

(在线查看APK反编译后的Java源代码)

- 在线查看Smali源代码

(在线查看APK反编译后的Smali源代码)

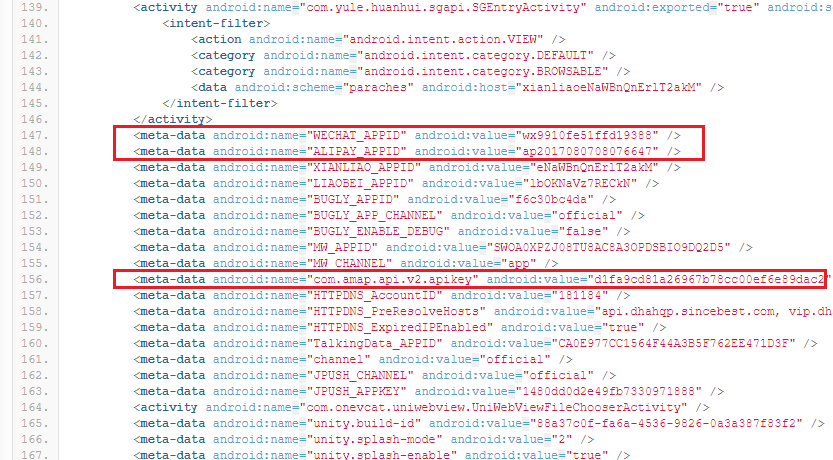

- 在线查看AndroidManifest

(AndroidManifest文件中提取出的部分第三方sdk信息)

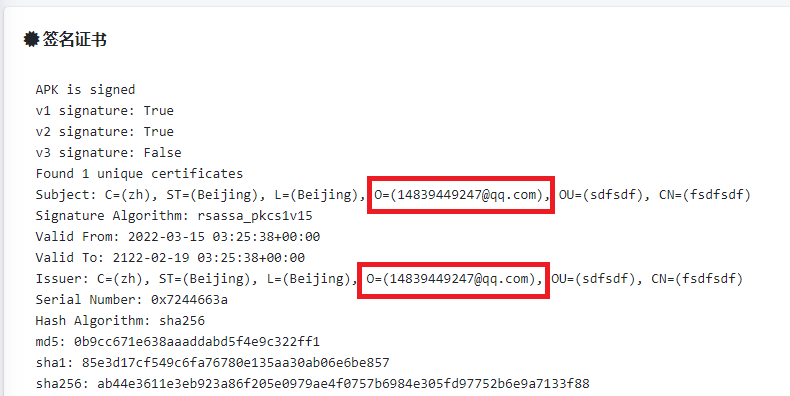

- 分析APK签名证书

(APK签名中提取出疑似开发者敏感信息)

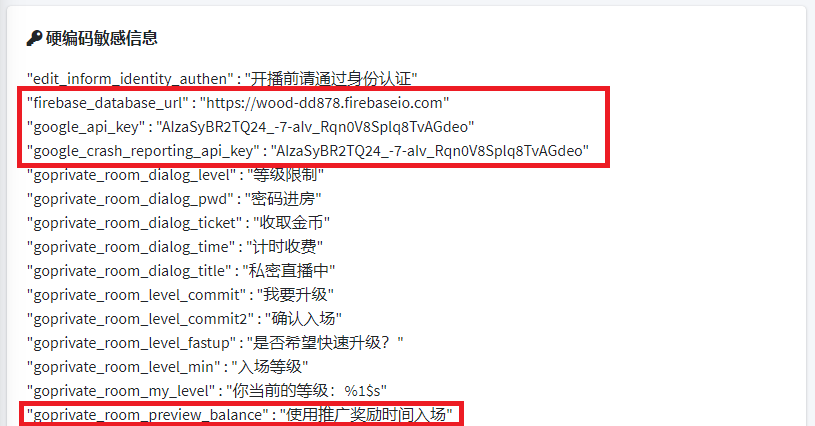

- 分析硬编码敏感信息

(硬编码数据中提取出后端数据库敏感信息)

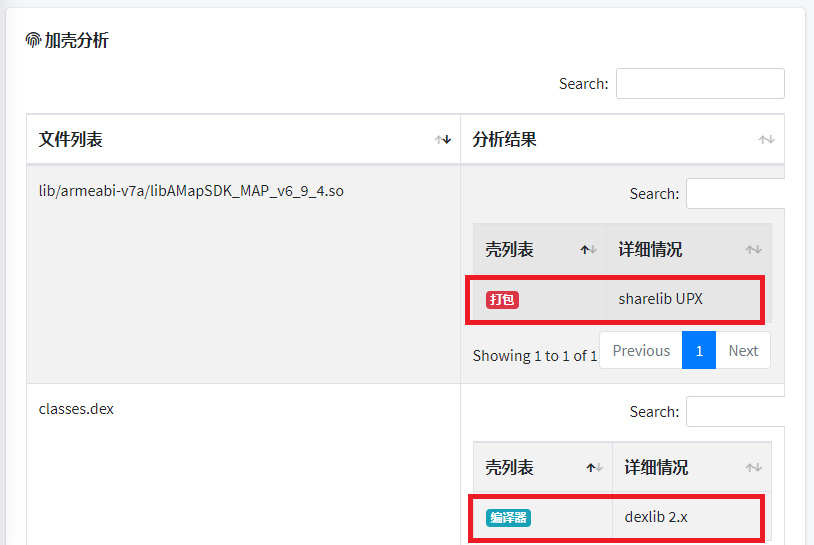

- 分析加壳

(提取出APK文件使用的UPX加壳信息)

- 分析危险行为

(提取APK申请的危险行为)

- 分析第三方SDK

(提取APK使用的部分第三方SDK)

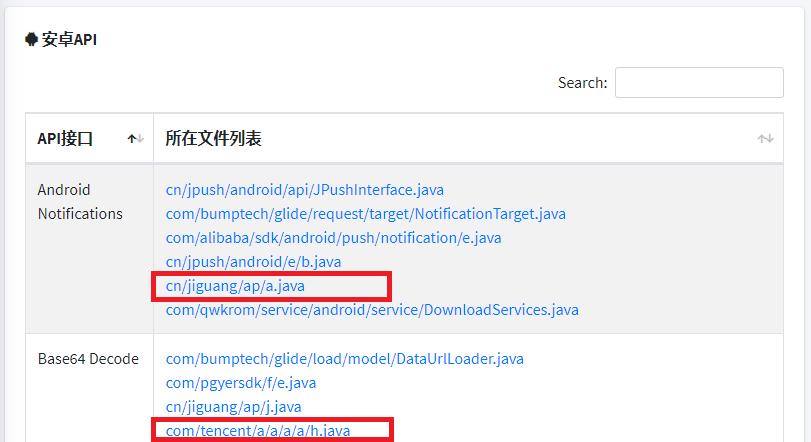

- 分析安卓API

(提取APK调用的部分API信息)

04

—

结束语

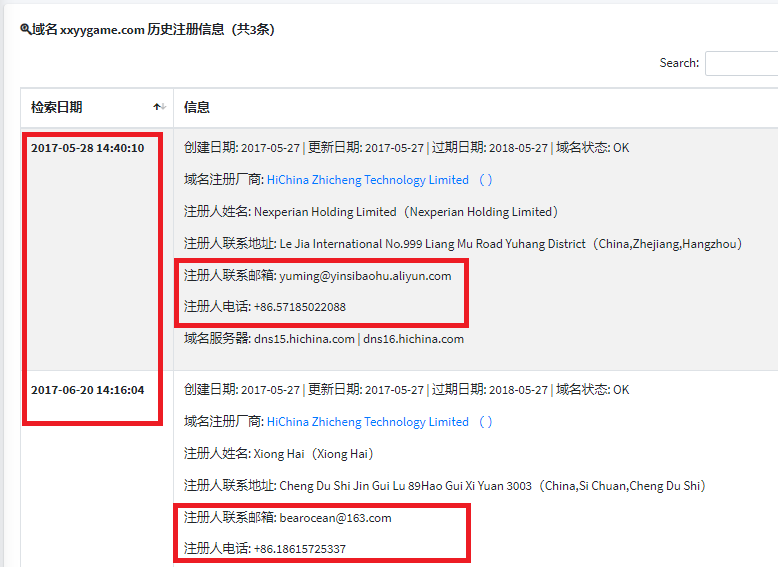

使用摸瓜有段时间了,笔者自觉体验非常好,是一个值得推荐的良心之作。摸瓜除提供免费APK反编译外,也提供了部分付费数据查询的功能,包括查询whois历史数据、IP高精度定位等(可参考下图),数据质量也很高。如果读者对这个工具感兴趣,可自行使用,发掘其他的功能~

(某域名的Whois历史注册数据)

(IP高精度定位数据)

(某服务器开放端口数据)