打破安全迷信!在iPhone关机下运行恶意软件,研究员提出新方法

在现代iPhone上,无法在设备关机后确保蓝牙、超宽带、NFC等无线芯片也一同断电,这构成了新的威胁模型;

iOS的蓝牙固件既没有签名也没有加密,攻击者可以篡改低功耗应用进程来嵌入恶意软件,在关机状态下跟踪目标设备;

研究人员呼吁苹果添加一个硬件开关,用于彻底断开供电,缓解固件攻击可能引发的设备监视问题。

针对iOS Find My功能的安全研究发现了一种全新攻击面,已证实可以篡改固件,并将恶意软件加载至蓝牙芯片上。由于蓝牙芯片在iPhone关机时仍在运行,因此攻击在关机状态下同样有效。

该攻击利用了一种系统机制,即与蓝牙、近场通信(NFC)和超宽带(UWB)相关的无线芯片,在iOS关机时会使用备用电量以低功耗模式(LPM)继续运行。

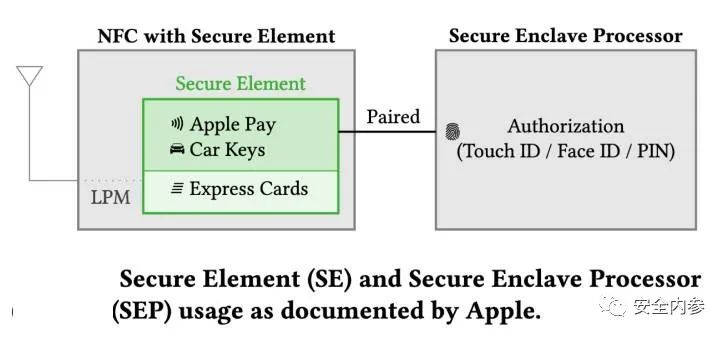

德国老牌高校达姆施塔特技术大学安全移动网络实验室(SEEMOO)的研究者们在论文中指出,虽然保持低功耗运行是为了维持Find My功能和支持银行卡交易,但这三种无线芯片都可以直接访问安全元件(SE)。

研究人员表示,“蓝牙、超宽带芯片以硬连线方式接入NFC芯片内的安全元件,从而在低功耗模式下访问存储在该元件内的机密信息。”

“因为对低功耗模式的支持是在硬件层面实现的,因此无法通过更改软件组件去删除。也就是说在现代iPhone上,无法在设备关机后确保无线芯片也一同断电。这构成了新的威胁模型。”

这份研究结果将在本周举行的ACM无线与移动网络安全及隐私大会(WiSec 2022)上公布。

低功耗模式是在去年iOS 15中新推出的功能,可保证即使电池电量耗尽或设备关机,用户仍能使用Find My网络跟踪丢失设备。目前支持超带宽功能的机型包括iPhone 11、12和13。

在关闭iPhone时,可以看到系统显示如下消息:“iPhone在关机后仍可找到。即使处于电量储备或关机状态,Find My仍将帮助您在设备丢失或被盗时找到此iPhone。”

话说得漂亮,但当前的低功耗模式实现“并不透明”。研究人员时常在关机期间观察到出现提示语Find My初始化失败,证明上述宣传并不牢靠,更发现蓝牙固件既没有签名也没有加密。

通过这个安全缺陷,具有高访问权限的恶意黑客可以创建出针对iPhone蓝牙芯片的恶意软件,即使目标设备关机也能正常执行。

想实现上述的固件入侵,恶意黑客必须能够通过操作系统与固件通信,进而修改固件镜像;或者利用类似BrakTooth的蓝牙漏洞,在启用低功耗模式的芯片上获取近场代码执行权限。

换句话说,基本入侵思路是篡改低功耗应用进程来嵌入恶意软件。例如可以通过受害者的Find My蓝牙广播向恶意黑客发出提醒,进而对远程目标设备开展监视。

研究人员还指出,“除了更改现有功能之外,此漏洞还可用于添加全新功能。”他们已经负责任地向苹果披露了所有问题,但对方“并未做出反馈”。

由于低功耗模式的相关功能都采取了较为隐蔽的生效方式,研究人员呼吁苹果添加一个硬件开关,用以彻底断开供电,缓解固件攻击可能引发的设备监视问题。

研究人员表示,“由于低功耗模式完全是由iPhone硬件支持,所以无法通过系统更新将其删除。这将给iOS的整体安全模型产生深远影响。”

“低功耗模式的设计似乎主要由功能性驱动,但却没有考虑到预期用途之外的隐患。在关机之后,Find My仍会保证iPhone的可追踪性。这一实现以蓝牙固件为基础,而蓝牙固件中恰恰存在漏洞,导致设备可能遭到恶意操纵。”

参考来源:thehackernews.com