Cookie、Session机制详解及PHP中Session处理

VSole2022-05-05 06:42:32

会话机制

Cookie/Session:

在web应用中,常用的会话追踪机制是Cookie和Session。而Cookie是通过在浏览器里记录确定用户身份,Session在服务器端记录信息确定用户身份。

Http协议:

http协议本身是无状态的,也就是说我们无法通过http协议来确定该次请求的用户身份,所以,通常的做法是需要通过Cookie和Session机制确定会话用户身份。

Cookie

简介:

Cookie是存储在客户端的,用来记录信息。其实单纯来说,仅采用Cookie也是可以追踪用户会话,只是这样安全性会大大降低(例如:最粗暴的将用户登录的用户名、密码写入cookie,每次请求验证用户名密码,根据验证结果决定是否允许进行接下来的业务处理)。

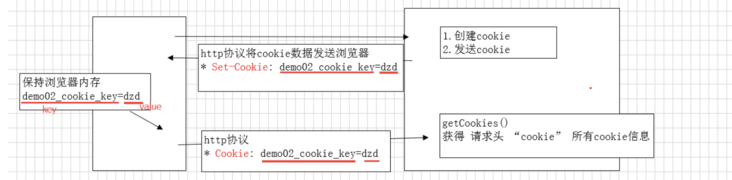

Cookie创建及如何发送给客户端:

cookie创建:cookie由服务端创建(也就是服务端决定要往cookie写入什么内容)。在PHP中,当setCookie函数执行后,默认会将cookie写入到客户端中。

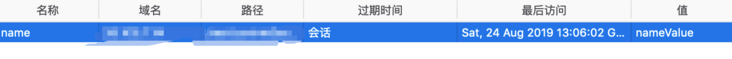

setCookie('name', 'nameValue');

echo 'success';

当在浏览器中执行上述代码时,会将cookie写入到浏览器中。

Cookie使用:

cookie一般是在登录成功后,完成写入,将其返回给客户端。客户端下次请

求时会带入cookie,服务端通过获取cookie内容进行验证会话信息。

Cookie有效期及跨域问题:

cookie是可以设置有效期的,默认是浏览器关闭时,cookie自动失效。

cookie存在跨域问题(浏览器同源策略保护),例如,childB.B.com和Child2B.B.com虽然都在一级域名B.com下,但是由于二级域名不同,所以cookie也无法在Child2B.B.com下使用(这也是为什么前后端分离项目中,不采用cookie、session机制的原因)。

跨域问题解决:

跨域问题可以通过在服务端设置允许cookie访问的域名或在nginx中配置允许跨域域名Cookie跨域解决方案

header('Access-Control-Allow-Origin: Child2B.B.com');

header('Access-Control-Allow-Credentials: true');

Session:

简介:

在服务端保存用户信息,追踪用户的会话记录。

原理分析:

当浏览器通过http协议请求服务端时,服务端会为用户创建session。在创建session时,会检查是否包含一个唯一的会话id,即sessionId。

(1)若有该sessionId,则表示已经为用户创建过会话,通过sessionId从session中获取用户信息,执行下面的业务处理;

(2)若没有该sessionId,则表示还未创建过会话,服务端会创建session,为该session关联唯一的sessionId,将sessionId返回客户端。

通常情况下,session会和cookie配合使用,即将session生成的sessionId通过cookie写入浏览器。浏览器在下次请求时,带入cookie,服务端通过cookie获取sessionId,进而获取session信息。

禁用cookie的sessionId Url重写:

当浏览器禁用cookie时,是没法通过cookie带入sessionId的,可以通过将sessionId附着在url中传入服务端。

在PHP中当php.ini中的session.use_trans_sid = 1时,若浏览器禁用cookie会自动将sessionId附着在url上进行传递。

PHP对session的处理方式:

PHP默认通过文件的形式存储session,即生成sessionId时,相应服务器也会生成一个sess_sessionId的文件,在该文件中会存储session信息。

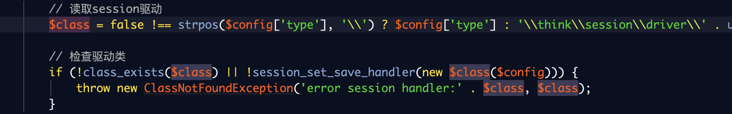

PHP支持通过session_set_save_handler()函数设置支持的session驱动session_set_save_handler()函数,要求自定义的session处理类需要实现SessionHandlerInterface接口(或者是已经实现了该接口的sessionHandler)。

例如:在tp5中,实现了三种驱动方式:redis/memcache/memcached。

会话机制小结:

总得来说,由于http协议的无状态,所以需要单独的会话追踪机制来保持用户会话,session是在服务端存储用户信息追踪会话,cookie是在客户端存储用户信息。session在服务端生成sessionId,通常做法是需要通过浏览器cookie来存储,配合使用来确定用户会话信息。

如侵权请私聊公众号删文

VSole

网络安全专家