大量包含CobaltStrike木马的邮件袭来,如何一招甄别?

10个攻击队,9个在用CobaltStrike。一句话便足以概括这款黑客工具的江湖地位。

普通人也许难以想象:一个几百KB(甚至比一张高清照片还小)的程序,植入到目标电脑里,就能轻松做到键盘记录、截取屏幕甚至是执行任意命令,它还能伪装自己,迷惑和绕过各种安全防护设备 —— 而这只是CobaltStrike的一小部分特性。

CobaltStrike覆盖了从武器构建到命令控制的多个攻击阶段,功能强大,扩展性强,且易于使用。自2012年诞生至今,CobaltStrike 已成为最受欢迎的渗透攻击工具之一,在各类网络安全演习活动中,总是能看到CobaltStrike及其魔改版的身影。今年当然不例外。

既然 CobaltStrike 这么厉害,防守方怎么办?

作为网络安全的防守方,微步在线云沙箱专门开发了“CobaltStrike场景检测”功能,为广大防守方提供一站式CobaltStrike检测发现能力,专门针对CS木马!

微步云沙箱如何检测出CS木马

微步云沙箱通过6大类,10个子类,总计数百条规则和检测逻辑,对CobaltStrike进行全链路的检测。其中6大类包含情报检测、静态检测、主机行为、网络行为、流量检测和日志检测。

样本本身和运行内存检测:

CobaltStrike配置信息提取:

CobaltStrike网络行为检测,包含其惯用的Stage URI、C2 URI、JA3指纹、JA3S指纹,以及域前置和云函数等隐蔽通信。

为了对抗流量检测,目前大多CobaltStrike的通信都使用了HTTPS加密,而S云沙箱默认提供了全HTTPS解密能力,对于使用TLS加密通信的样本,S云沙箱能提取到样本运行时请求的域名或IP、Host,以及其他信息,用于分析检测。

此外,S云沙箱还对外提供了解密后的PCAP下载功能,方便分析师进行进一步分析。

CobaltStrike流量检测:

CobaltStrike日志检测:

总之就是把样本文件分析个底朝天。

实战:微步云沙箱VS演习钓鱼、投毒样本

实战,是检验实力的唯一标准。

演习才开始两三天,微步云沙箱就已经捕获到数百个CS相关钓鱼样本。

有的是直接向防守方相关人员发送钓鱼邮件,这些邮件从主题到正文、诱饵图标都经过了精心设计,攻击队可谓煞费苦心。

我们对这些钓鱼样本的诱铒关键词做了个简单整理,参见下图:

这些钓鱼样本的一部分图标如下:

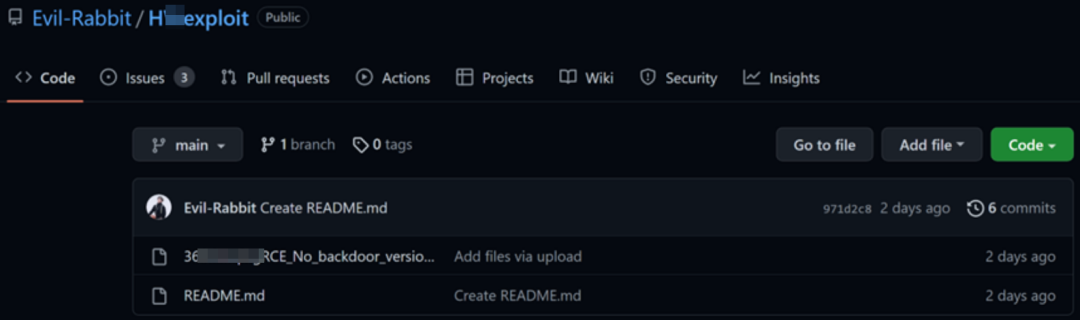

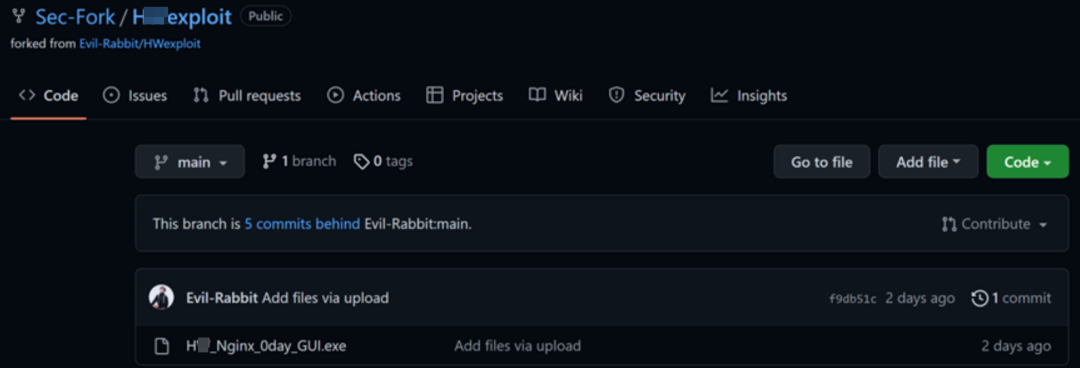

有的是在Github等平台“投毒”,引诱防守方人员打开,例如:

演习至今,微步云沙箱已捕获到数百个HW相关CS钓鱼样本。以下是微步云沙箱对最近发生的部分实战场景下钓鱼、投毒样本的检测结果:

如何使用微步云沙箱CS检测功能

访问微步云沙箱(https://s.threatbook.com/),上传文件(不限邮件、压缩包、或解压后的文件),选择合适的分析环境,等待几分钟即可。

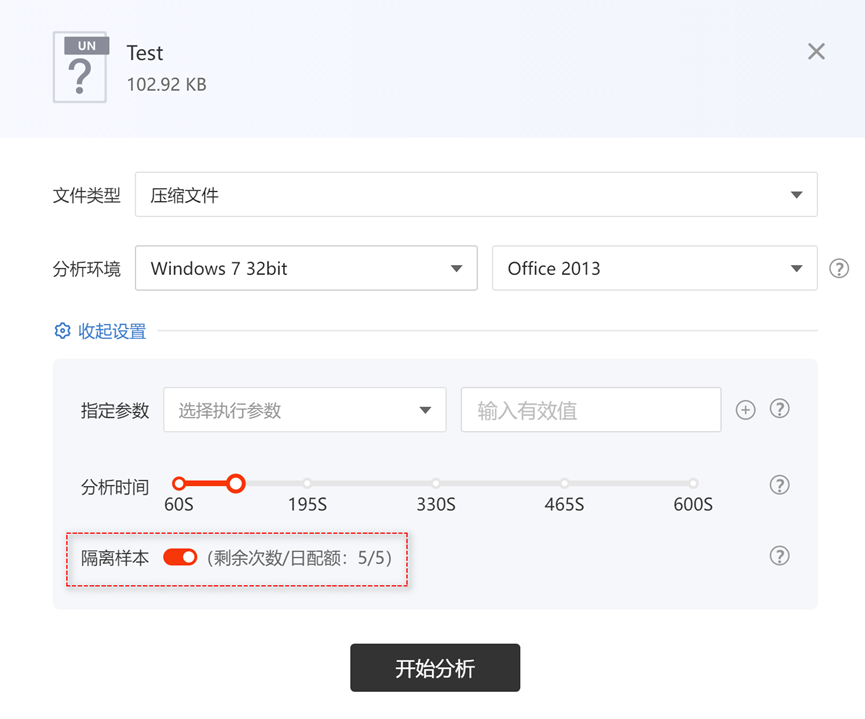

如样本不便公开,上传时可将样本设为隐私样本。

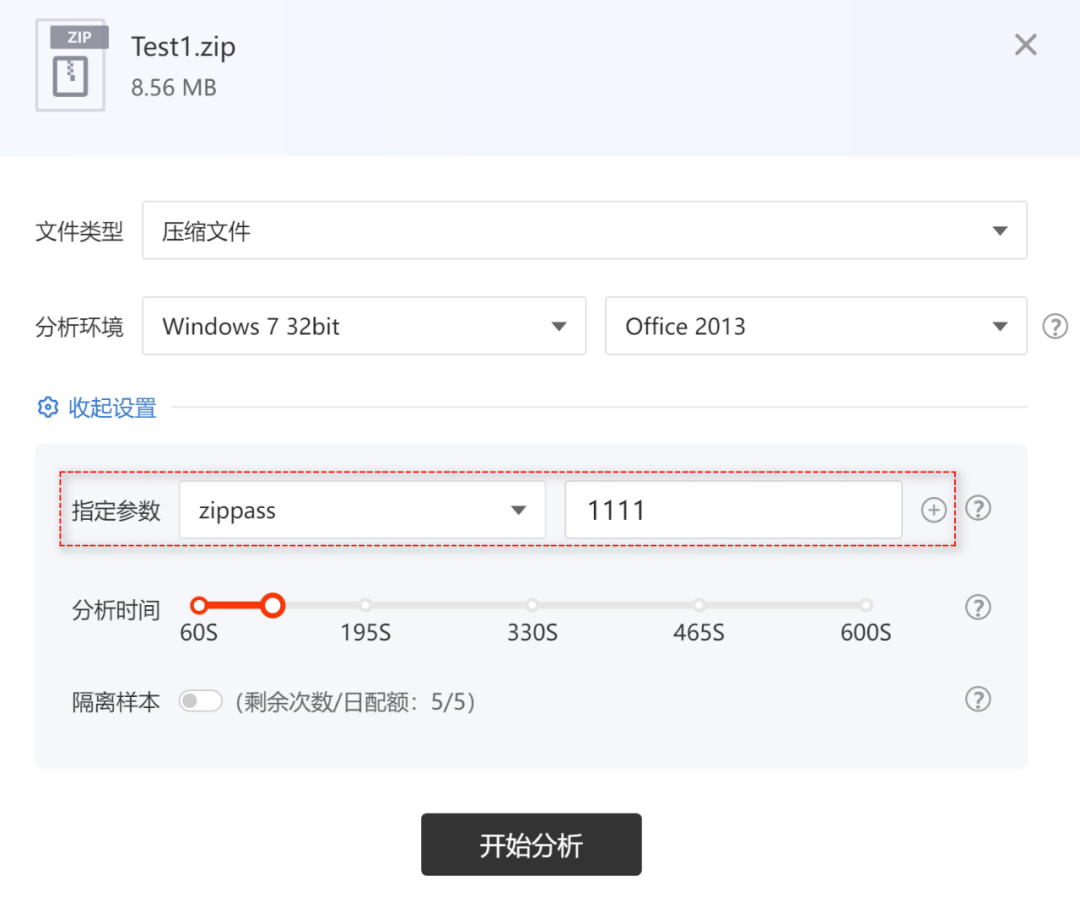

另,云沙箱已支持部分加密邮件附件和加密文件的分析。不过对于加密文件,上传时最好能一起提交解压密码,见下图: