社会工程学 | 钓鱼邮件恶意样本分析

VSole2023-05-26 10:28:21

声明:本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

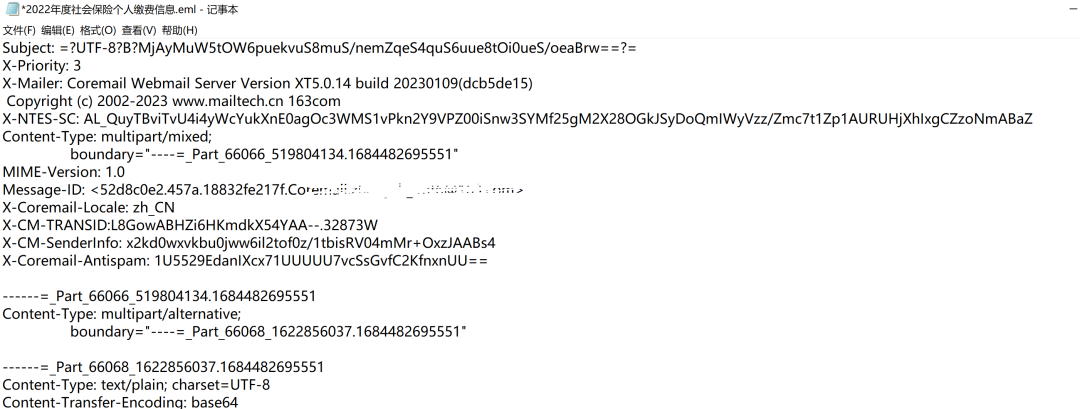

今天是个大晴天,一个朋友发我一个eml钓鱼样本,我协助分析了一下,打开文件内容:

发件人:zhaxxxxxx@163.com

收件人:X人

邮件内容如下所示:

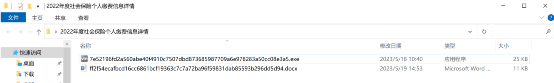

将邮件附件通过base64编码解密,使用压缩包密码********打开,可以看到一个word和一个exe可执行文件:

此处存在一处可疑地方:压缩包文件大小是800kb,减压后文件大小为36kb,猜测存在隐藏文件的情况,通过压缩包可以查看存在的文件一共是4个文件

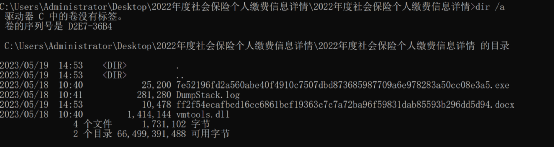

也可以通过windows系统指令“dir /a”,查看存在隐藏文件:DumpStack.log和vmtools.dll

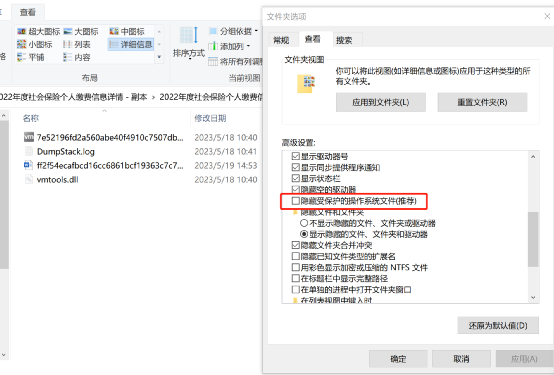

取消隐藏受保护的操作系统文件,查看隐藏文件

将上述文件重新打包,上传到微步沙箱重新分析,可以发现存在恶意行为。

恶意外联地址为阿里云一台VPS主机,IP地址为xx.xx.xx.xx

特别说明:

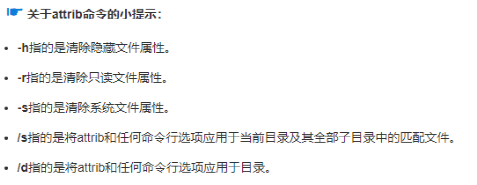

attrib file_name +s +h //将文件设置为系统受保护文件+隐藏,这样默认情况下,用户打开时文件夹夹就比会被轻易发现。

VSole

网络安全专家