《2021年度高级威胁研究报告》 | APT攻击防范要当心“定制化的钓鱼邮件”

近日,绿盟科技伏影实验室联合CNCERT网络安全应急技术国家工程研究中心发布《2021年度高级威胁研究报告》(以下简称《报告》)。《报告》不仅总结了APT攻击技术发展和重点攻击目标,还分别针对伏影实验室披露的国内外APT攻击活动进行了详细分析,总结了2021年度APT攻击活动的特征,并根据分析结果提出了预测和防范建议。

APT攻击防范要当心“定制化的钓鱼邮件”

各国家级APT组织的攻击活动主要围绕定制化的钓鱼邮件展开,最终通过其中的各类恶意附件文件达成攻击目的。被广泛使用的恶意附件类型包括文档、快捷方式文件、html文件等。

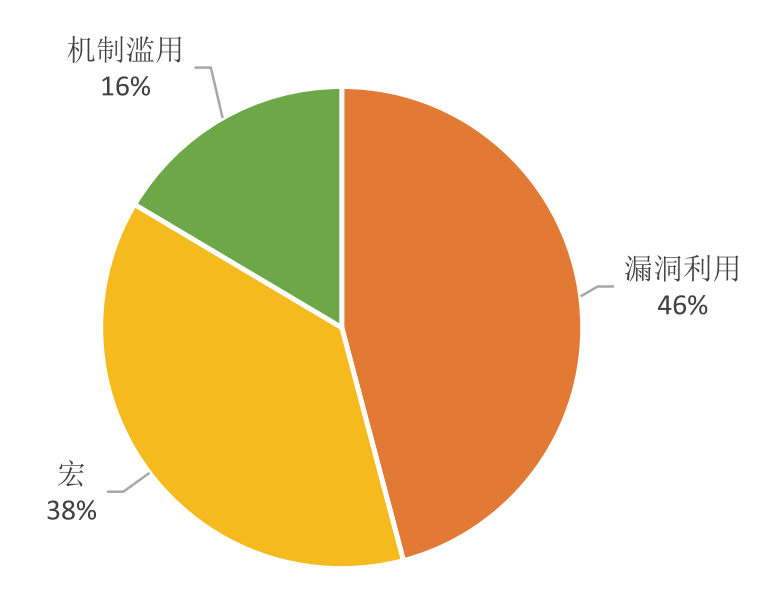

钓鱼文档诱饵攻击类型

经过多年发展,钓鱼文档相关技术已经成熟,恶意宏、漏洞利用、机制滥用等三类常见攻击实现途径。

为了完善上述主流的攻击方式以及扩展自身攻击能力,2021年,APT组织引入并落地了多种新型攻击技术,包括新型0day漏洞、新型社会工程学手法、新型特征隐藏手法等。

新型0day漏洞

2021年初,Lazarus组织在一次攻击活动中使用了编号为CVE-2021-26411的IE 0day漏洞。在相关攻击流程中,CVE-2021-26411漏洞解决了shellcode执行、提权、进程驻留等多个方面的问题,使攻击具备很强的破坏性。情报显示,该漏洞在被披露后受到了广泛关注,并被融合至在野利用甚至其他新型APT组织的攻击活动当中。

新型社会工程学手法

一种基于新媒体运营的目标筛选与钓鱼手法被Lazarus组织推广使用,并被Charming Kitten等其他APT组织借鉴。Lazarus组织攻击者制作了多个伪造的安全研究者社交账号并进行持续运营,通过发布所谓的漏洞研究信息吸引关注。随后,通过一对一的社交互动引诱这些目标接收带毒文件并运行,实现精准的定向窃密攻击。

新型特征隐藏手法

一种结合类DGA域名与DNS tunneling的流量隐藏技术,给UNC2452组织的SunBurst木马提供了完美的反探测能力。这种基于DNS信道的特殊的通信手法成功绕过了所有受害者的检测防护机制,帮助UNC2452攻击者实现了长达9个月的供应链攻击活动。

政府部门、卫生防疫机构成为APT重点攻击目标

目前,国家级APT组织整体上依然以地缘政治上的敌对势力作为主要攻击目标,并重点渗透在当前时段内能够对区域形势产生巨大影响的机构和设施,这些重点目标包括政府部门、卫生防疫机构和法务部门等。

此外,为满足不断增长的攻击能力需求,APT组织开始攻击安全研究人员,试图获取0day漏洞和渗透工具等,丰富自己的攻击手段。