Lightning Framework,一种以前未被检测到的针对 Linux 系统的恶意软件

Lightning Framework,一种以前未被检测到的针对 Linux 系统的恶意软件

研究人员发现了一种以前未被发现的恶意软件,称为“Lightning Framework”,它以 Linux 系统为目标。

Intezer 的研究人员发现了一种以前未被检测到的恶意软件,被跟踪为Lightning Framework,它以 Linux 系统为目标。恶意代码具有模块化结构,并且能够安装 rootkit。

“ Lightning Framework 是一种新的未被检测到的类似瑞士军刀的 Linux 恶意软件,它具有模块化插件和安装 rootkit 的能力。”阅读专家发表的报告。“很少看到针对 Linux 系统开发的如此复杂的框架。”

Lightning 框架可以安装多种类型的 rootkit 并运行不同的插件。该框架能够在受感染的机器上打开 SSH。

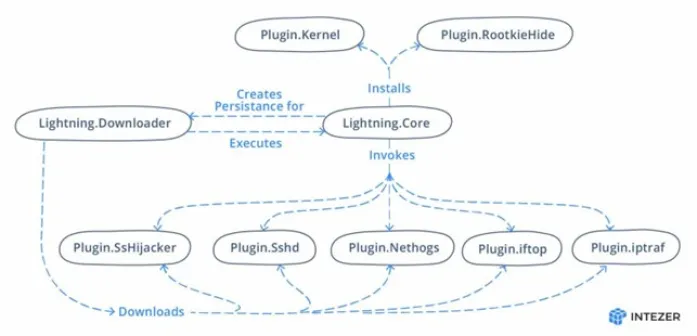

该框架由下载器和核心模块组成,它可以使用许多插件来扩展其功能,其中一些是开源工具。

下载器的主要功能是获取其他组件并执行核心模块。核心模块旨在接收来自 Commend 和 Control 的命令并执行插件。

该恶意软件尚未在野外被发现,其某些组件(在源代码中引用)尚未被发现和分析。

该恶意软件使用仿冒域名来逃避检测,例如,下载程序伪装成 Seahorse GNOME 密码和加密密钥管理器来逃避检测。

当数据采用 JSON 结构时,Core 和 Downloader 模块都通过 TCP 套接字与 C2 通信。

“C2 存储在一个多态编码的配置文件中,对于每个创建都是唯一的。这意味着将无法通过哈希等技术检测到配置文件。密钥内置在编码文件的开头。” 读取分析。

如果操作员执行 RunShellPure命令,该框架还可以使用被动通信模式。这会使用Linux.Plugin.Lightning.Sshd 插件在受感染机器上启动 SSH 服务,该 插件是一个具有硬编码私钥和主机密钥的 OpenSSH 守护程序。操作员可以使用自己的 SSH 密钥打开 SSH 进入受感染的机器。

专家们注意到,该恶意软件还通过使用时间戳修改恶意工件的时间戳来隐藏其 存在。这些文件的最后修改时间已被编辑以匹配 whoami、find 或 su。该框架还使用它可以部署的 rootkit 之一隐藏其进程 ID (PID) 和任何相关的网络端口。

核心模块通过在 /etc/rc.d/init.d/ 下创建一个名为elastisearch的脚本来实现持久性,该脚本在系统 启动时执行。名字好像是typosquat elasticsearch。

“Lightning 框架是一种有趣的恶意软件,因为针对 Linux 开发的如此庞大的框架并不常见。虽然我们没有所有文件,但我们可以根据我们拥有的模块的字符串和代码推断出一些缺失的功能。” 报告结束。

作者: 皮尔路易吉·帕格尼尼