预警:新僵尸网络家族正在利用IoT设备构建攻击网络

一、概述

新僵尸网络家族预警

2022年6月22日,我们监测发现一个新的僵尸网络正在利用IoT设备的弱口令构建僵尸网络。根据僵尸网络恶意代码中的url、youtube视频内容以及通信命令特征,我们将这个僵尸网络家族分别命名为RapperBot。截止目前,已发现失陷主机已经超过5000台,但是未监测到攻击者下发任何攻击指令,这说明该僵尸网络仍在持续构建中。

此外,我们注意到RapperBot僵尸网络连接过C2地址2.58.149.116,曾经有一个历史解析域名:dota.iwishiwashappy.eu,该域名在Rippr团伙运营的僵尸网络Fbot中也曾使用过。根据相关威胁情报,Rippr团伙运营着Fbot在内多个僵尸网络家族,该团伙拥有极其丰富的0DAY/NDAY武器库,且参与过针对“北京健康宝攻击事件”以及针对“乌克兰DDoS攻击”在内的多起攻击活动。

以上迹象表明,由RapperBot家族构建的僵尸网络已经成为一个重要的潜在威胁源。

IoT僵尸网络总体情况

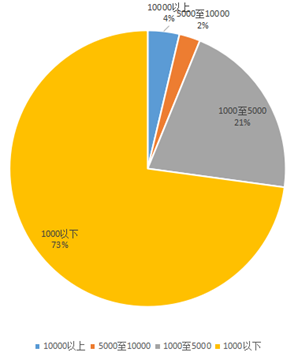

根据CNCERT的监控数据,最近一个月内共监测发现了超过3000个活跃的IoT类僵尸网络C2控制地址,其中有161个极度活跃的C&C地址,控制了大量的失陷主机。其中控制数超过5000台控制主机的C&C占6%,控制数在1000至5000台主机的C&C占21%,少于1000台主机的C&C占73%。

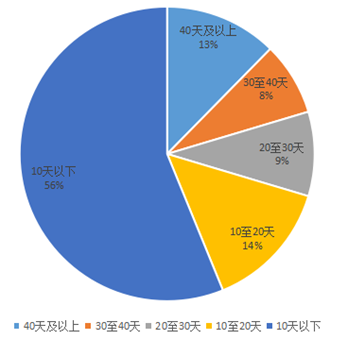

C&C活跃天数区间

僵尸主机数区间

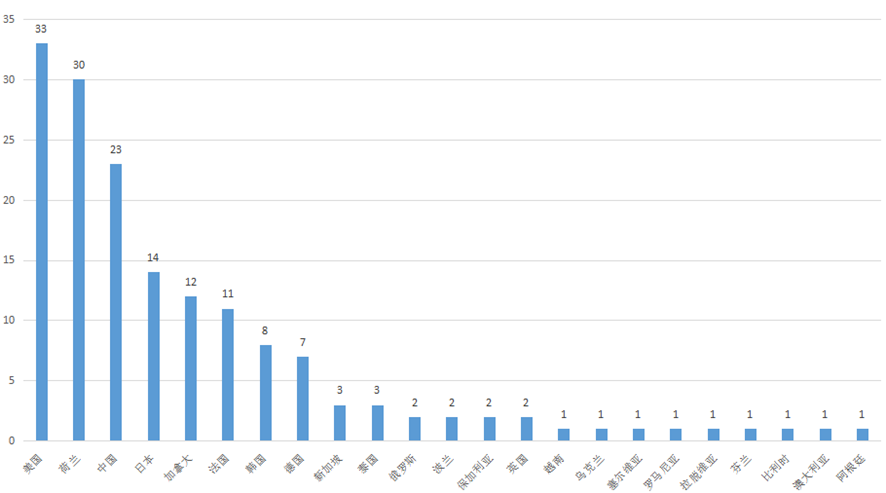

异常活跃的161个C&C地址中,境外C&C服务器占比超过80%,主要位于美国、荷兰、日本、加拿大和法国等。

C&C所属国家

二、RapperBot传播手段

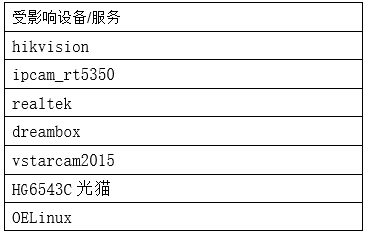

RapperBot利用SSH爆破传播,具备telnet弱口令扫描能力。根据这个家族使用的弱口令对,推断受影响设备列表如下:

受影响设备/品牌列表

三、感染情况分析

肉鸡感染量

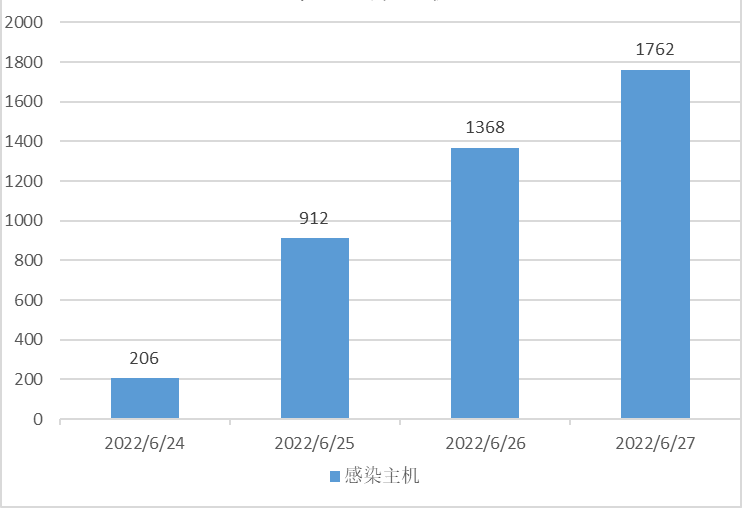

RapperBot监控数据显示受感染主机数在不断增加,由6月24日的206台升至6.27号的1762台,但是尚未监测到发送任何攻击指令,推测攻击者的僵尸网络或正处于尝试不同版本并不断完善功能的过程当中。统计如下:

每日感染主机情况

四、恶意代码分析

RapperBot运行后输出一个Youtube链接,所涉及Youtube账号创建于2020年11月20日,至今仍可访问,是一个黑人rapper话题相关视频(follow me on instant gram @2tallforfood, pause it. Fuck Bosco. https://youtu.be/4fm_ZZn5qaw?t=81)。

通信&&指令

RapperBot利用TCP协议与C2建立通信。

C2地址及端口

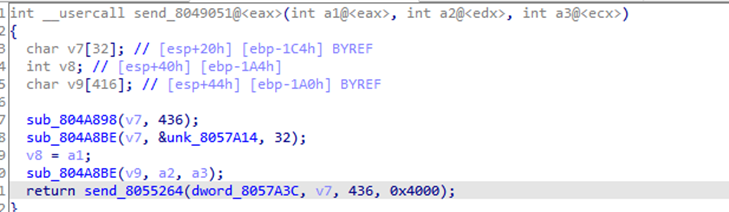

上线过程先是发送436字节上线包:

上线过程

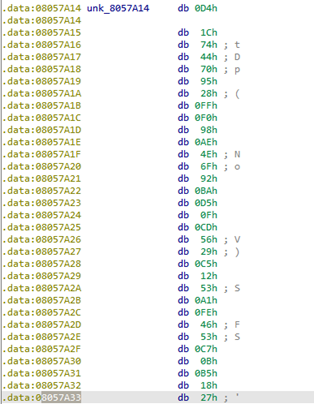

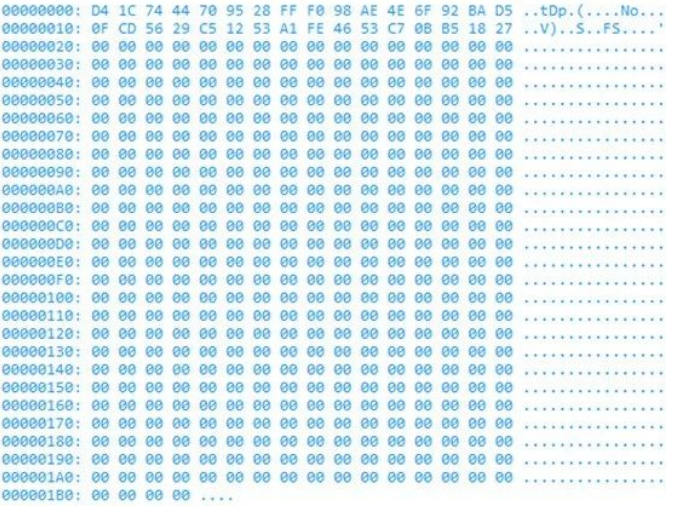

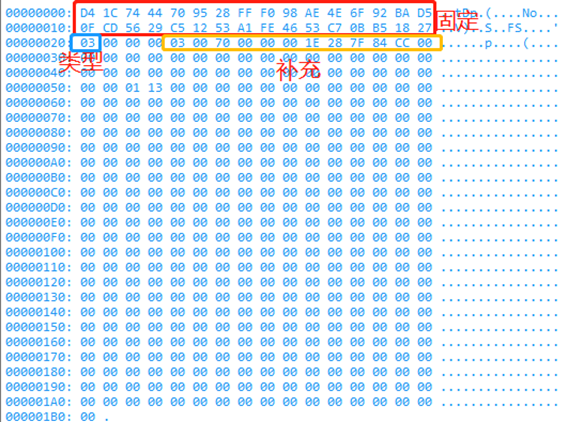

其中前32个字节硬编码于二进制文件当中,剩余部分用“00”填充。

32字节的固定信息

随后需要向server端持续地发送keep-alive数据包才能维持通信,server端也会返回相同格式的数据包,keep-alive的格式与上线包一致,不同的是第33字节由“0x00”替换为“0x01”,实际产生流量如下:

上线流量

心跳流量

攻击流量与keep-alive数据包的格式类似,前32字节是固定的,由数据包第33字节的值决定执行不同的功能,其它可选参数在后面数据中填充。

上线成功后向bot下发指令,当第33字节为“0x02”时bot断开与server的连接。采取同样的方式通过修改标志位为“0x03”以及填充可选参数部分可构造针对特定目标的DDoS攻击指令:

攻击命令

整理如下:

攻击指令详情

附录A IOC

C&C地址:

2.58.149.116

146.59.64.13

下载链接:

- http://2.58.149.116/ssh

- http://2.58.149.116/s

- http://2.58.149.116/ssharm7

- http://2.58.149.116/c

- http://2.58.149.116/x86

- http://2.58.149.116/mipsel

- http://2.58.149.116/arm7

- http://2.58.149.116/mips

- http://2.58.149.116/mips64

- http://2.58.149.116/spc

- http://2.58.149.116/w

样本MD5:

1efd365d0ba7f9de47ef5e033949d565 f781beb98b5ef16ef2e328c882367151 778acfbd746a6919119fa138c854899de5195b9e 331875ac3d37ed675d2169fc07b19e10cbc26e07a13254883932eaf14205cdfa cae55c6df858a61ee440c914661036cd 8b63f9c99190a034e3b3232cfbb713a5bd02ae2b d094f9d86fc202b62b6c98625048f2cdad40d705de03f1e961def16c16836679 c95cc5c935ab3fec959a3e349e540387 b17640fcfa22ee7a7cf3d1b296710b7e22e52da8 526d8bede1cabc12f480fc640dc438226fbe1867f133b472462c0c798ffd5ce1 48bc66d48c0e8d0d688a4d44eb7a5e06 0d439532b58b4264f957176626107cd3660ecc7c 866532f40feaf86bd7b0db51c40c30ef26bf2bf0c0becaf9bc34a340bf8822a4 9e331675d780af4585857b1f95b40cbb 13b65fc2534682cbdbec48df2fa142b35f803c2d 3b5d0075255c5df72bed53ec0154a612db416cbeda109df822593ee5424d3b1e 0239e373fdbce6973b3e9793f64fc3ae d7e0b3e45d4bf4bea9a542bdae2ce251ddc1fae9 c3466ae9b84e54c40136edd1b17023c693f665baa1e9148fe5e75339b5d93da2 8de4245561b678c25261e6f3d586d4f8 5eeec89c8bfcff71dcb3bb05b03a8b0419f578e8 3fde64a30bcb1e39e51d66f6848b5f924244ea509ae19b7b11d27f8a78ad5faa 0873e4029928ede1d08dee04950bcb86 db466e60e128dd427b2a1e1c2371ad2a01bdc8ff 7624f0395a9b2cf309f60a8626459a8dcefb5107f7cf44f5bfa83e173347328b c6c55bfcc209e29c1d666ca89c0dd876 0b0e71a6a89946b8ce345ae888c8bd5ec42d8f86 84de5d34b63b52c6d59cb3ed07c1c9a458afad5e85b008eaf2457a6657dc4108 c9f07f89ab7ca43db9569d712c2e323f 01298879377eac29de2dc50428842d495a7c0283 290b7ccd1991c5b3a0e372e53bc3c3e91df4a48a150703c03ce1390f435498f6 a239dcf508939febae043ec3dfc02cab 20be4f96576d1510f93c4f275b2ffbf7fc8c0902 0f3c7fb0c5a6518e9d195a85c2789a30f394703b463ee03a6f4839d4d0039b5d 521b79d722b2db6cd211e3b78d364323 98bc5fb9171c1b13c49b9f4bbc3e89dabffe5dcf a578277eaf633bdd47345ce124a4fcf179733601b8a09c0bb9cc14e8f09d8a1d deca801bd9f6d224ecb7c92ff4631a07 55ff5a3ced63abe49b880b48408267ec10cfe14a 8492a4130034b10549b25c15e190d58454adc4b34eb7221d657f604652811dd2 295f5118efc8e2d7557dd5ea4486b363 464aa7661b229e0b7321358bb8d9090780343dfb 0b683992b02de1fae6bb21504a825c8f5460969c2154dc706855ec726a262b1b 526c4ccd3b2bbc4e1d9d03e085827617 2790ce647faebb2d993e03c21c58feabbbe9ea9c 8304805c4a80b7fa45168747364ab592aafa891072dd0cc1975cc04df41d5aa4 0a05737be0f98923f17f34a9062722f1 99b6edeac61426a99f7062fc7f90c2609c8538ef 3c463934056f381ea33a751a91cd7071fbf3bb21f6c1ed99cae7f92a78968db5 edc92bc2463112b0451b7f7d9811985b a5ccf235166dd5bb485152c242e6702d3ed79a4d 81608d3effbcadbfed47461617967ec626921f4c95a1aa052b5188cc3933c719 e4b3a9f9e5e90ce3912665ffb7e0f6f8 33cf1b18c99a43ea76c4b87c92b73a769acd24ad 88bbb772b8731296822646735aacbfb53014fbb7f90227b44523d7577e0a7ce6 ee73067c97e7015dc3f805fd3f66f3db bbd8f413be3abe8df87cd2ed6c58e68f4bb505ce c83f318339e9c4072010b625d876558d14eaa0028339db9edf12bbcafe6828bb

转载声明

本文转载自网络安全应急技术国家工程实验室。