Retbleed投机执行攻击缓解代码已并入Linux内核

VSole2022-07-13 08:53:40

在四年前之时,人们还不怎么相信会受到 BTI 攻击。但这种“不切实际”的设想,最终还是被现实给打了脸。

RETBleed Leaking root password hash from _etc_shadow(via)

Computer Security Group 安全研究人员发现 —— Retbleed 不仅能够绕过“retpolines”防御,还证明了返回指令可被实际利用。

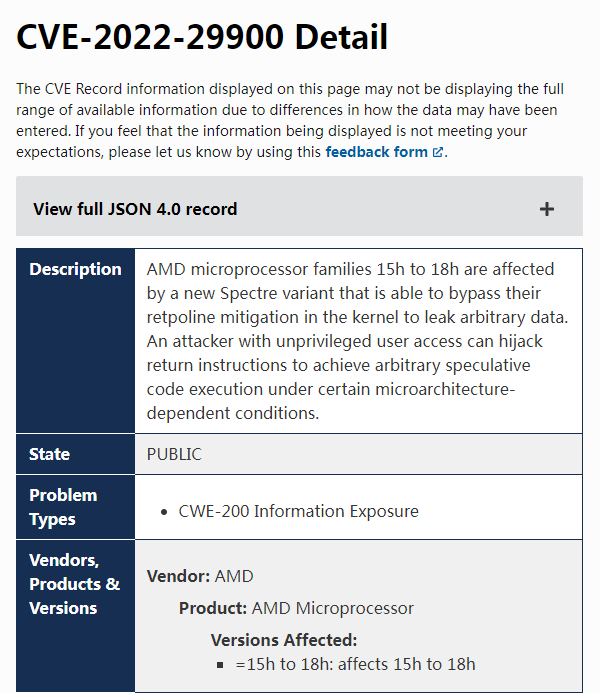

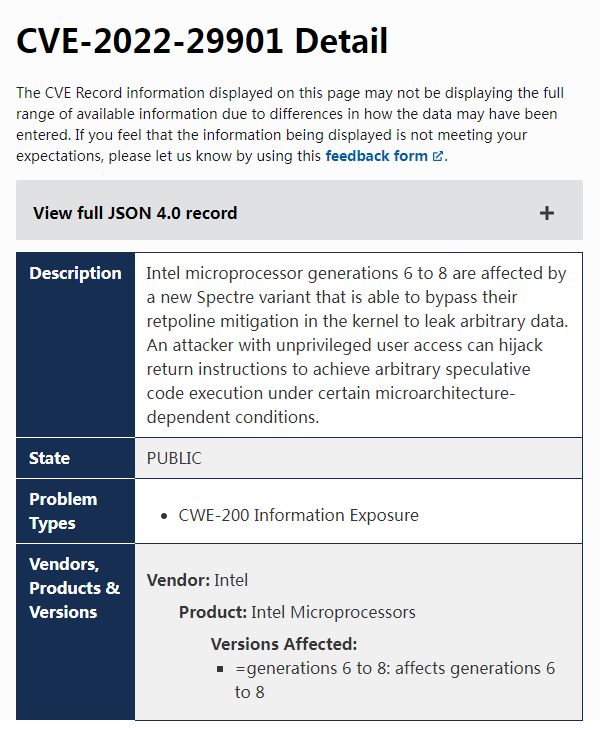

据悉,该问题影响 AMD Zen 1 / 1+ / 2,以及 Intel 6~8 代酷睿处理器。此外从今天的披露来看,处理器也面临性能开销增加的压力。

想要在 Linux 内核层面缓解 Retbleed 攻击,需要付出巨大的努力。涉及修改 68 处文件,引入 1783 行新代码、同时剔除 387 行旧代码。

性能评估表明,缓解 Retbleed 的代价非常高昂 —— 实测 AMD(CVE-2022-29900)/ Intel(CVE-2022-29901)补丁的开销,有在 14% 到 39% 之间。

最后,Retbleed 缓解工作已于今早被合并到 Linux 内核中。至于更多细节,还请移步至 Retbleed 专题网站(via ComSec)了解。

VSole

网络安全专家