FileWave 修复了其端点管理软件中的几个漏洞,这些漏洞可能允许远程攻击者绕过身份验证并完全控制部署和相关设备。

工业控制系统安全公司 Claroty 发现了这两个漏洞,分别被跟踪为 CVE-2022-34907 和 CVE-2022-34906,并表示它们使各行各业的组织——从大公司到学校和政府机构,甚至小企业——都面临包括勒索软件在内的风险感染、敏感数据盗窃,甚至远程设备控制。

据安全商店的 Team82 研究人员称,超过 1,100 个可通过互联网访问的 FileWave 管理实例,每个都有“数量不受限制”的托管设备,容易受到攻击。

在对这些缺陷的分析中,研究员 Noam Moshe 还指出“FileWave 的快速响应时间”是寻找漏洞的“积极成果之一”。“一旦我们通知 Filewave,他们就会迅速开发和部署这些问题的修复程序,并积极联系他们的客户,”他本周写道。

FileWave于 4 月 26 日通知了所有受影响的用户,并为他们提供了漏洞修复程序。这些漏洞影响版本 14.6.3 之前的所有软件版本,以及版本 14.7.2 之前的 14.7.x 版本。FileWave 发布了一个更新来解决这些错误,它包含在版本 14.6.3、14.7.2 的修补软件中,以及最新的软件版本 14.8和所有未来的后续版本中。

CVE-2022-34907是一个身份验证绕过漏洞,Moshe 称该漏洞类似于最近在 F5 BIG-IP WAF 中发现的漏洞。

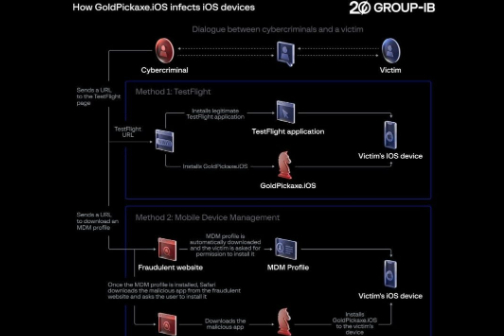

Moshe 解释说,在这种特殊情况下,移动设备管理 (MDM) 服务器上运行的调度程序服务使用硬编码的共享密钥向 Web 服务器进行身份验证。但是,共享密钥不会在每个 MDM 安装之间或版本之间发生变化。

“这意味着,如果我们知道共享密钥并在请求中提供它,我们就不需要提供有效用户的令牌或知道用户的用户名和密码,”Moshe 写道,并补充说攻击者可以利用此漏洞访问具有最高可用权限的系统。

从那里,不法分子可以控制每个暴露在互联网上的受管设备。“这使我们能够控制所有服务器的托管设备,泄露设备持有的所有敏感数据,包括用户名、电子邮件地址、IP 地址、地理位置等,并在托管设备上安装恶意软件,”Moshe 指出。

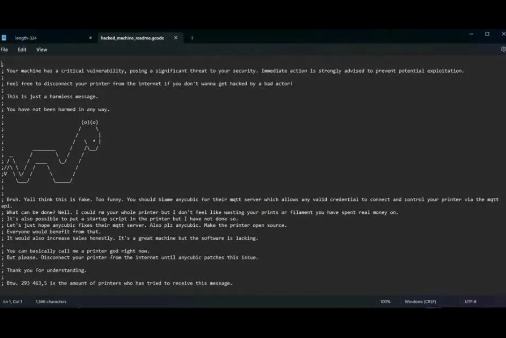

然后,为了好玩,研究人员远程在每台设备上放置了假勒索软件。

第二个漏洞,被跟踪为CVE-2022-34906,存在于硬编码的加密密钥中。未经身份验证的用户可以利用此漏洞解密和窃取 FileWave 中的敏感信息,并向与 MDM 平台关联的设备发送精心设计的请求。

Anna艳娜

Anna艳娜

RacentYY

RacentYY

X0_0X

X0_0X

Anna艳娜

Anna艳娜

安全牛

安全牛

安全侠

安全侠

Anna艳娜

Anna艳娜

RacentYY

RacentYY

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

Coremail邮件安全

Coremail邮件安全

Anna艳娜

Anna艳娜