2022实战 | 记一次Everything服务引发的蓝队溯源

2022实战 | 记一次Everything服务引发的蓝队溯源

0X01 前言

事情的起因非常有趣,我的一位学长最近在研究的时候发现了好一批部署在公网上的everything服务,并且找到了非常多好玩的东西(包括但不限于某些涩涩,咳,扯远了)。本文也是因为这些everything服务而一时兴起的“伪溯源”。

0X02 一位黑客把everything部署在公网,这是他服务器发生的变化

这个开头也许有些兄弟就会云里雾里,everything大家都知道,快速检索文件的神器。但是这玩意怎么部署在公网上呢?其实everything有一些配置,一旦开启这些配置,就可以在WEB界面上使用Everything了。这个点非常有趣,因为它也是一种权限维持的手法。具体的文献我贴在下面,有需要的师傅可以学习一波

https://www.freebuf.com/sectool/261723.html https://www.freebuf.com/articles/terminal/246682.html

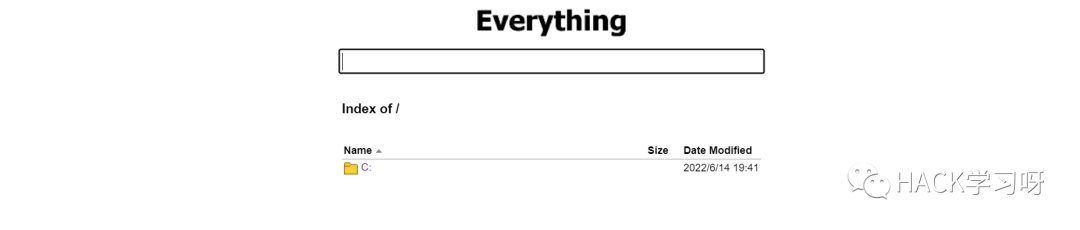

总之,这不是我们这篇文章的重点,everything web界面看起来是这样的(这就是我们今天的受害者了)

就在我查看这些everything资产研究人生百态的时候,我发现了这么一个有趣的服务器。

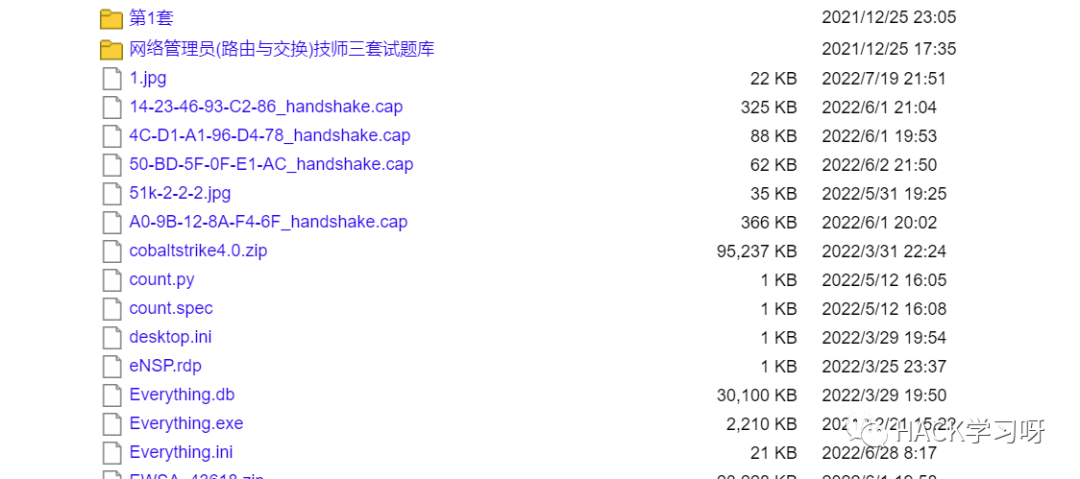

嗯。。。在桌面上发现的这些东西似乎证明这位兄台是一个网络管理员,但是我定睛一看,桌面上一个熟悉的文件夹引起了我的注意

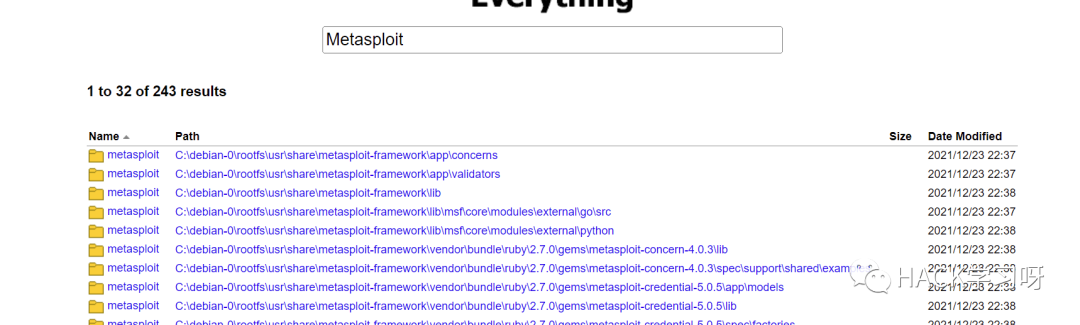

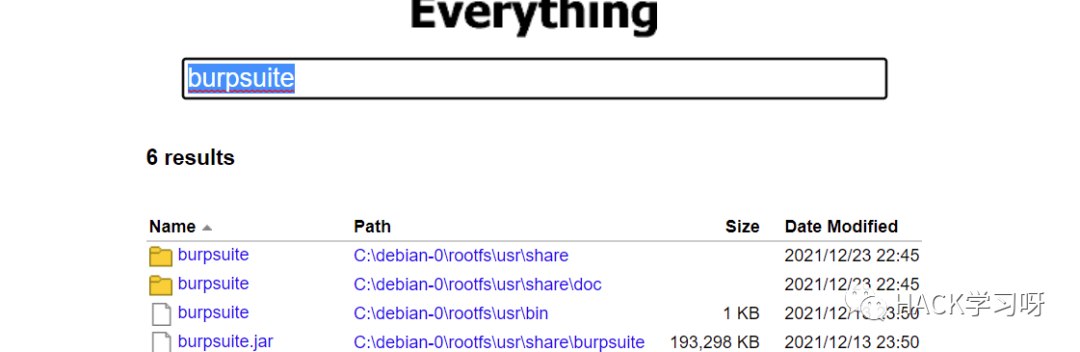

难不成世界上还有第二个CobaltStrike?这人不会也是搞网安的罢?怀着难以置信的心情,我查了查其它常用的工具

都到这份上了,我只能说懂得都懂了。这搞网安的人,就这么把everything堂而皇之的放在公网上,这安全意识没谁了。

0X03 模拟蓝队溯源

我研究的方向是渗透测试和红队相关的技术,突然让我来搞溯源,这还真有点难顶。没有蓝队的技术栈,那我就只能以红队的视角来尝试了。做蓝队的师傅看个笑话就行。

首先抛开这个everything服务不谈,我们先来看看这个服务器是否开放了其他服务。

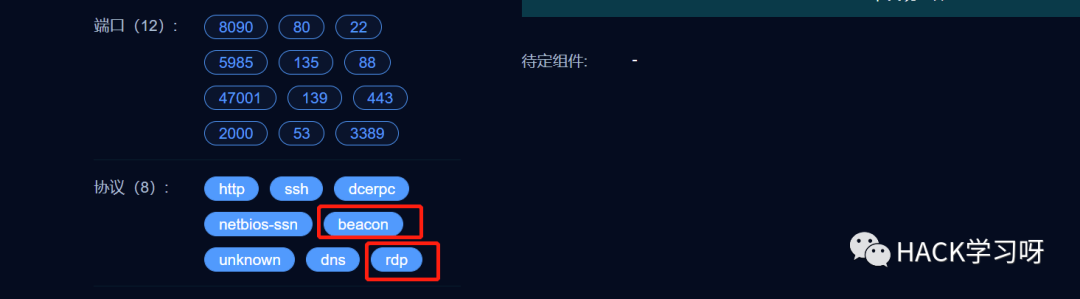

由于对方使用的是CS4.0并且没有经过任何修改,所以fofa等测绘引擎可以直接识别到beacon指纹,这就进一步佐证了这人在服务器上使用过CS。同时不难注意到,这台服务器上使用了ssh以及rdp服务,如果我们能搜集到凭据,那么就有机会直接打穿。

话不多说,我首先想到的其实是Powershell History,这也是凭据搜集阶段常常会看的东西。它的保存路径如下

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

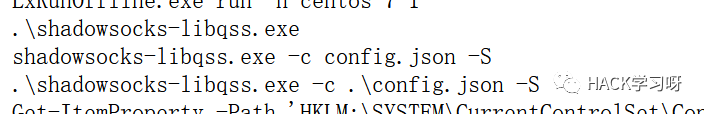

细看了一波,本意其实是想找到Teamserver相关的账密的,这里没找到,但是仍然发现了很多有趣的东西

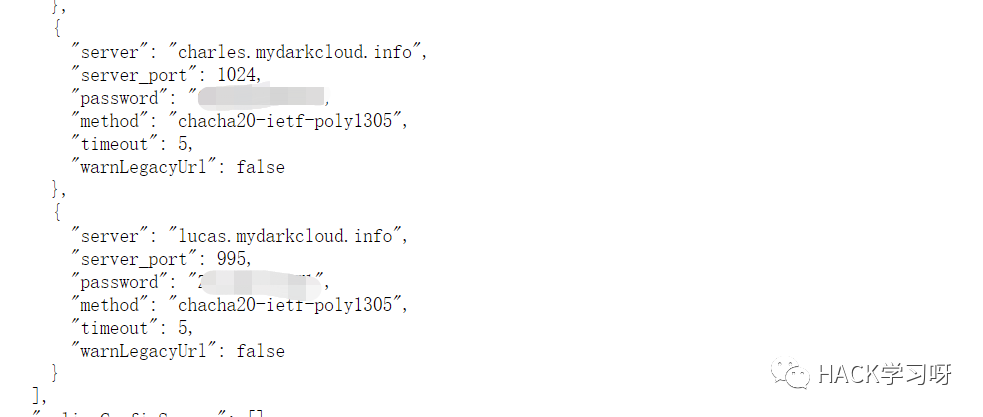

首先是这个shadowsocks 的 config.json配置文件里可能找到账密

其次是我们发现这位仁兄使用scp命令往别的服务器拷贝了文件,这或许会成为另外的突破口

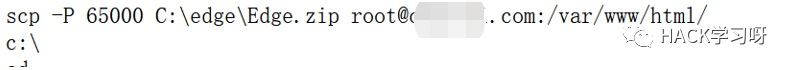

同时通过翻Desktop的文件,找到了一个配置文件,结合这个域名,不难推测这就是这位兄弟的真名

通过查找config.json相关的文件,我们找到了挺多包含密码的东西

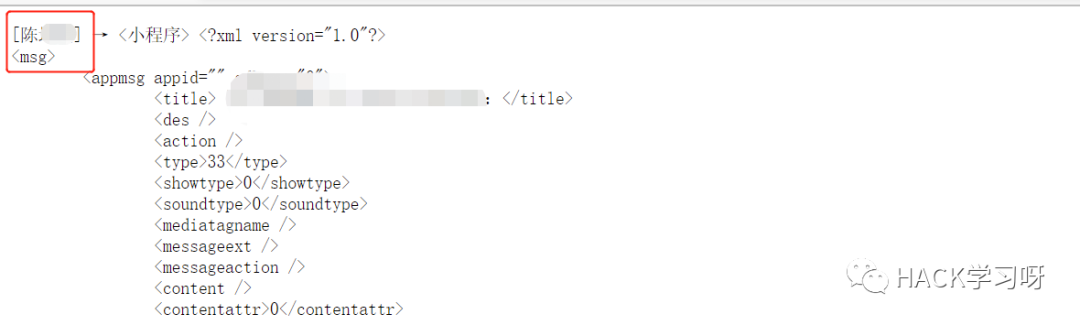

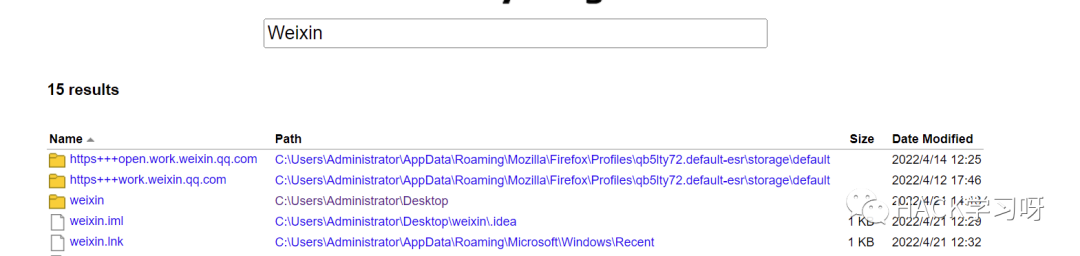

但是后续发现还是登不上ssh和rdp,故先作罢。查找Weixin等关键词,发现这台电脑上安装了微信、QQ

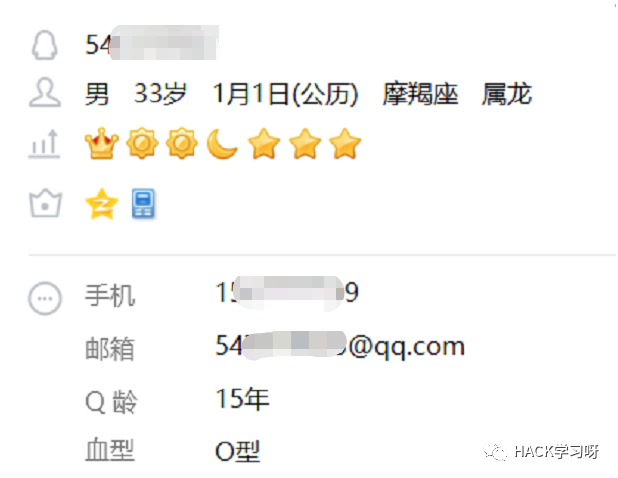

从中可以找到这台主机上曾经登录过的两个QQ

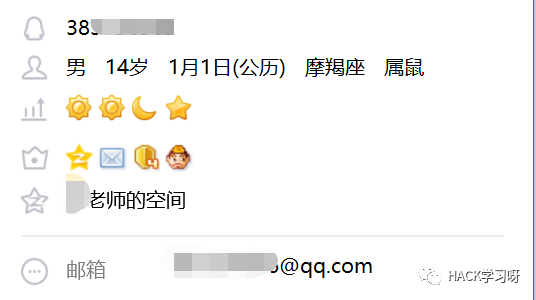

这里放出一个来意思意思,另外一个因为涉及到对方单位的信息,还是不截图放出来了。总之通过下面这个图的信息可以给这个服务器的主人简单画像。他是某某学校的老师(通过另一个QQ号的信息已经定位到了是哪个学校)

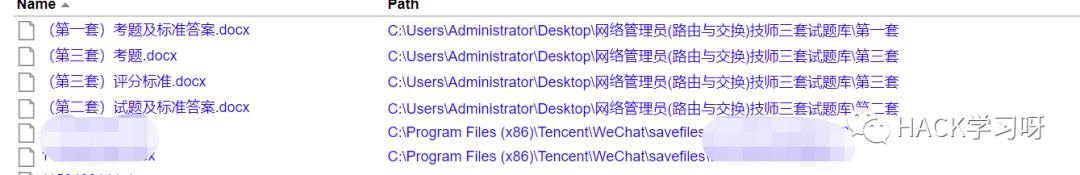

既然是老师,那么电脑上肯定有非常多别的与教学相关的文件,以及学校内部的一些文件。这里尝试查找.doc .docx .xlsx等文件。

进一步可以得到一个更精确的画像。这位老师教的东西主要和网络管理员有关。在另一份文件里,找到了大量老师的名字。

其中还找到了大量保存学生信息的表格,不过这和我们这篇文章没啥关系,后续也利用不上,这里就不放出来了。

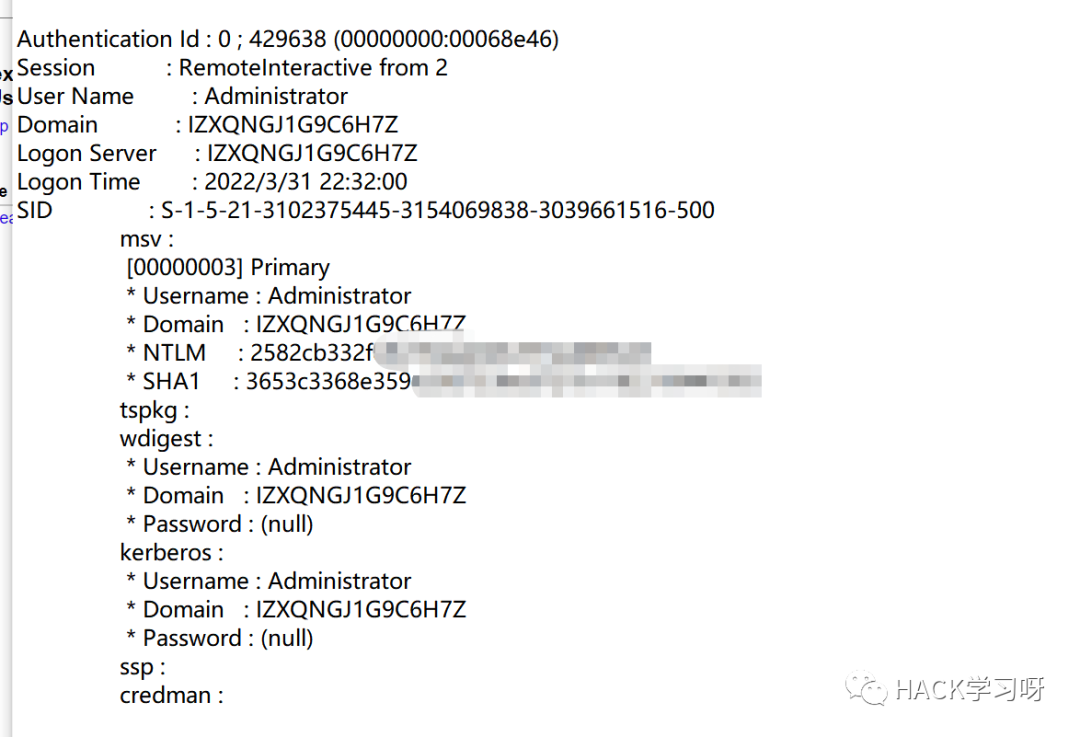

还有哪里可以获取凭据呢?我突发奇想,如果这人用CS在本机上做过实验,使用mimikatz提取过凭据,那么相关的信息就会保存在CS的log文件夹里。翻一翻说不定会有收获

可以看到雀食有收获,但是这个NTLM HASH解不出来。白搭。

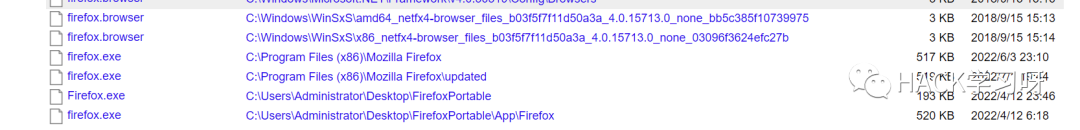

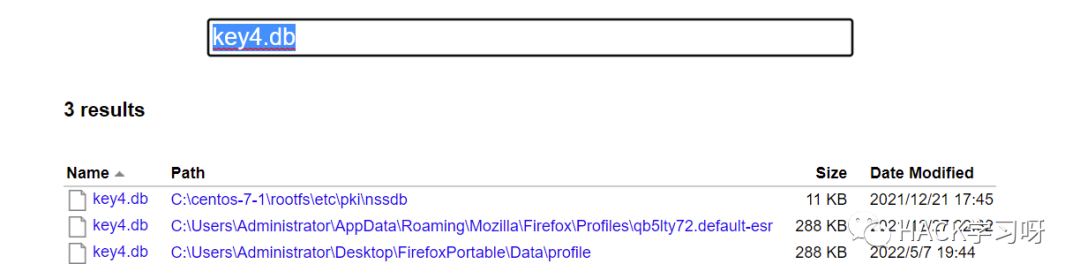

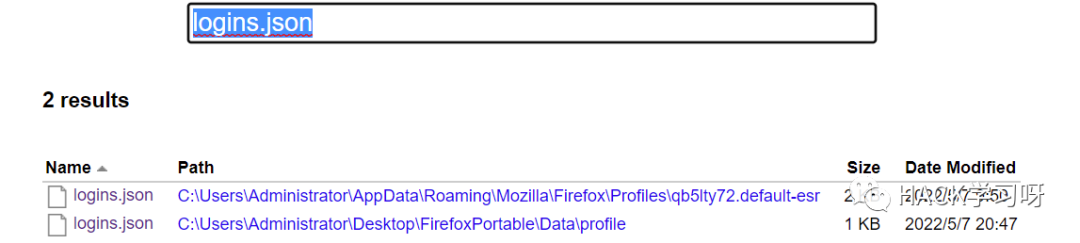

还有哪里可以进一步获取凭据呢?我找了一下常见的浏览器,发现了火狐

有这个就好办多了,firefox的凭据可以离线解密,详情可以参考这篇文章

https://blog.csdn.net/weixin_46081055/article/details/119413505

把这俩玩意下载下来解密即可。

最终解密得到这位兄弟的私人QQ号以及私人手机号,加上常用密码以及规律。

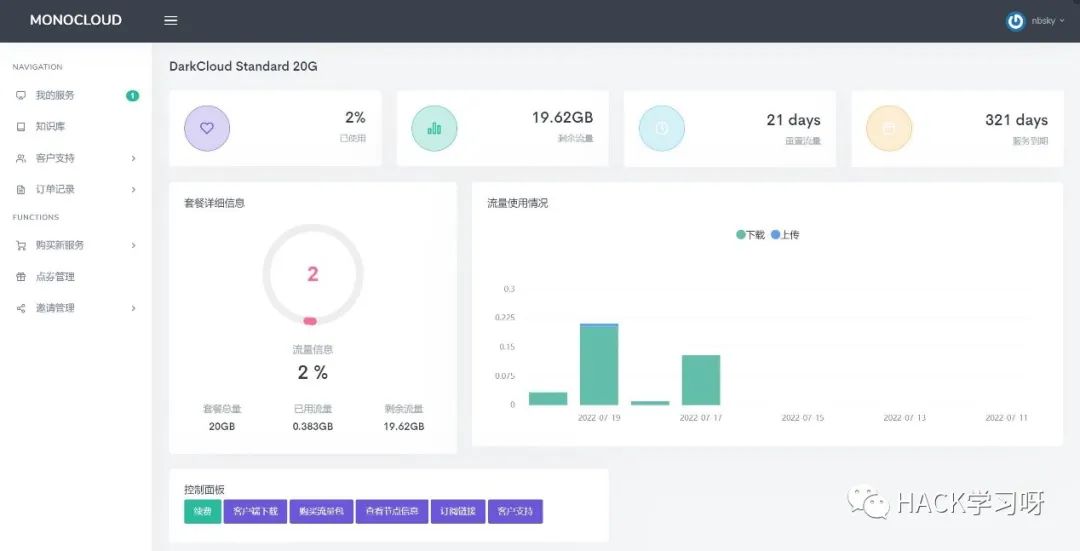

使用该密码,可以登录他注册过的大量网站,比方说

再比方说他写过的语雀文档

可以看到这人雀食是xx学校的老师,甚至还教学生渗透。类目,我还是自学的CS呢,不见有人教我。

这些密码甚至还能登录上这兄弟的腾讯云(这里是不是挂代理,把IP挂到这个老师常用登录城市就行了?)

0X03 结语

自己就是做安全的,居然会犯下把everything直接部署在公网上这种低级错误,属实是不应该。如果给蓝队溯源到这个C2服务器,估计底裤都被看穿了。

文章转自公众号:天億网络安全