NPM 供应链攻击影响数百个网站和应用程序

NPM供应链攻击可以追溯到2021年12月,当时使用了几十个包含模糊Javascript代码的恶意NPM模块,破坏了数百个下游桌面应用和网站。正如供应链安全公司ReversingLabs的研究人员所发现的那样,在这项被称为IconBurst的行动背后,威胁行为者会使用仿冒域名去干扰那些正在寻找流行软件包的开发人员,例如雨伞js和ionic.io NPM 模块。

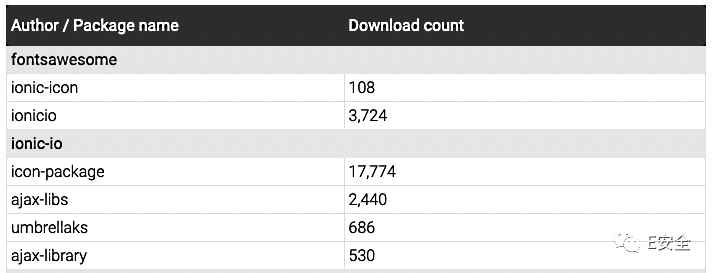

如果开发人员被非常相似的模块命名方案欺骗,威胁行为者将在模块中添加恶意包,从而把嵌入表单(包括用于登录的表单)的数据窃取到他们的应用程序或网站。举个例子,一项活动中使用的一个恶意 NPM 包(icon-package)就有超过 17,000 次下载,旨在将序列化的表单数据泄露到多个攻击者控制的域。

ReversingLabs的逆向工程师 Karlo Zanki说,“IconBurst 依赖于拼写错误,这是一种攻击者通过公共存储库提供软件包的技术,这些软件包的名称与合法软件包相似或带有常见拼写错误。 此外,用于泄露数据的域之间的相似性表明,该活动中的各个模块都在同一个参与者的控制之下。 ”

IconBurst 恶意 NPM 包的部分列表 (ReversingLabs)

一些恶意模块仍然可供下载

尽管reveringlabs团队在2022年7月1日联系了NPM安全团队,报告了他们的发现,一些IconBurst恶意包仍然可以在NPM注册表中使用。

Zanki补充说:“虽然一些已命名的包已经从NPM中删除了,但大多数仍然可以下载。 由于很少有开发组织有能力检测开源库和模块中的恶意代码,因此攻击持续了几个月才引起我们的注意。 ”

尽管研究人员可以编制一份IconBurst供应链攻击中使用的恶意软件包列表,但其影响尚未确定,因为无法知道自2021年12月以来,有多少数据和证书通过受感染的应用程序和网页被盗。 当时唯一可用的指标是每个恶意NPM模块被安装的次数,而ReversingLabs的统计数据相当惊人。

Zanki 说:“虽然目前尚不清楚这次攻击的全部范围,但我们发现的恶意程序包可能被数百甚至数千个下游移动和桌面应用程序以及网站使用。 捆绑在 NPM 模块中的恶意代码在数量未知的移动和桌面应用程序和网页中运行,收集了无数的用户数据。 我们团队确定的 NPM 模块的总下载量已超过 27,000 次。 ”