一次edu证书站的挖掘

VSole2022-07-04 17:15:47

声明

本文仅限于技术讨论与分享,严禁用于非法途径。若读者因此作出任何危害网络安全行为后果自负,与本号及原作者无关。

前言

最近edusrc上了新证书,这不得安排他一手

确定目标

话不说信息收集一手,直接打开fofa,使用语法title="XXX大学",找到了一个系统

看到登录框,可能大家都会先进行弱口令的爆破,可能是我脸黑,遇到这种我就没有一次能爆破出来的,所以我比较喜欢测试未授权访问,这里我随便输了个账号密码

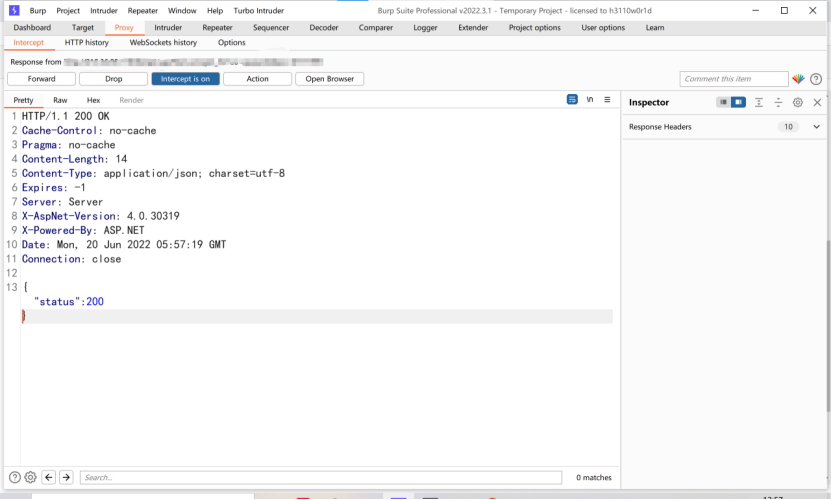

返回抓取这个接口的返回包,返回包里返回了500

这里我把它改成了两百,能进去系统,但是没有任何的数据信息

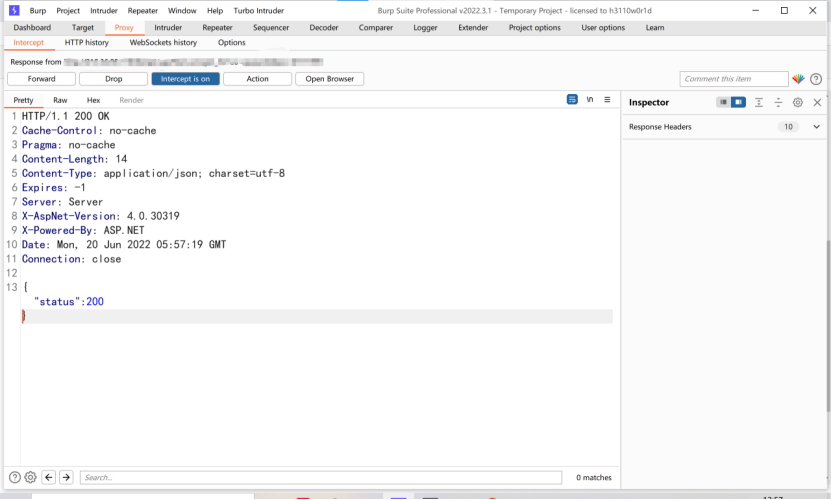

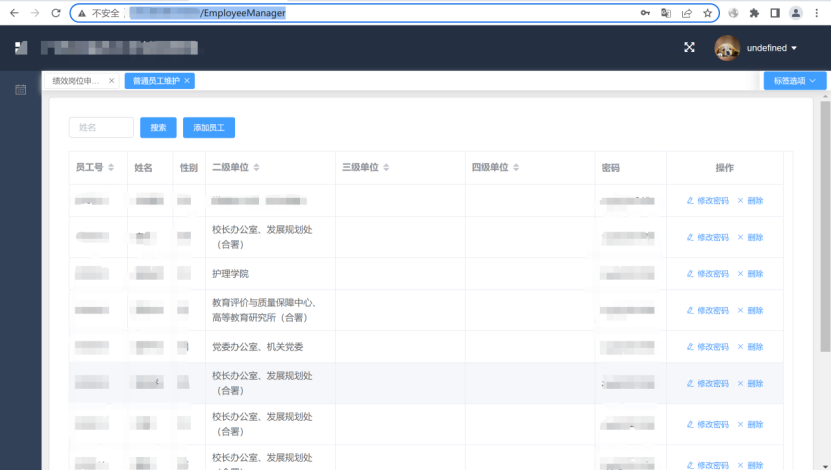

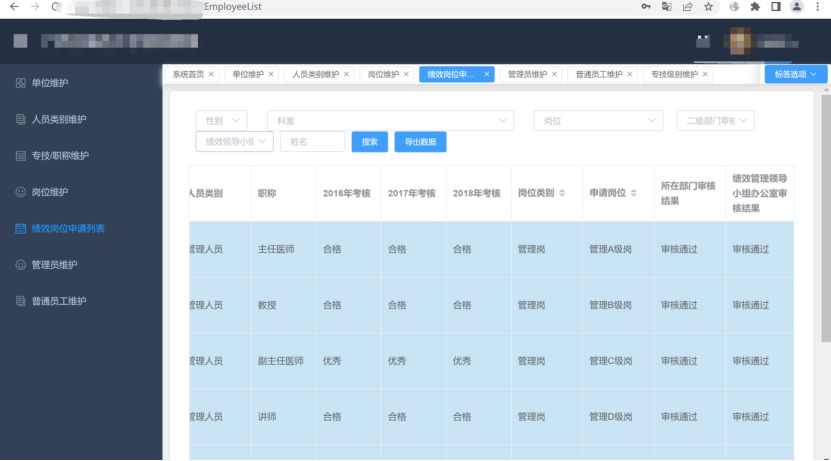

然后我直接F12查看源代码,找到了一处路由,/EmployeeManager,将他拼接在网址后面访问

直接一手未授权访问,中危到手,原本想着提交上去手工了的,但一看证书兑换条件,得两个中危,这不是为难我胖虎吗,没办法就能继续加班,于是我利用了刚才获取到的用户名密码登录

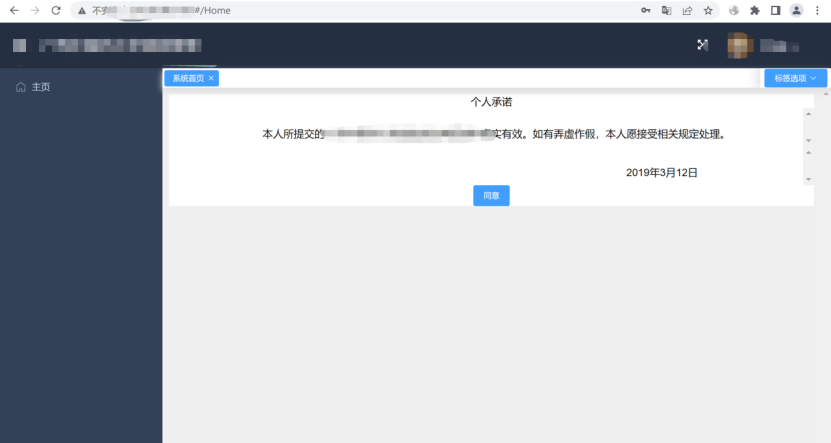

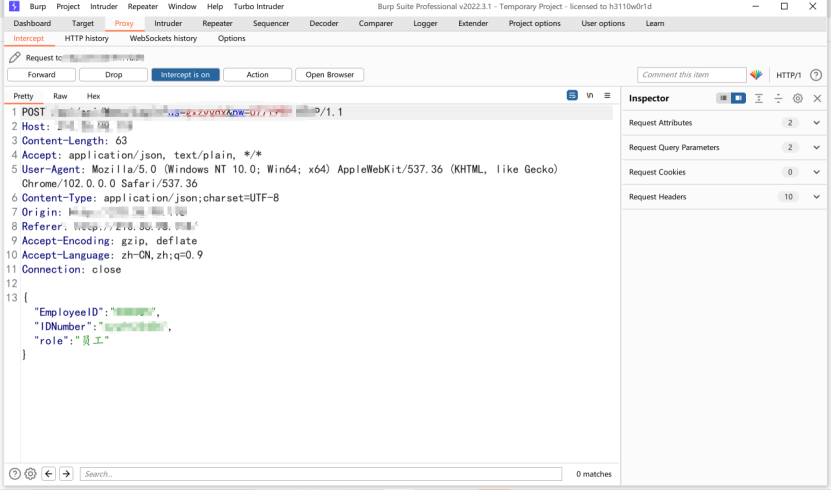

登录进去后有一个个人承诺,需要点了同意才能下一步,让后点击同意进行抓包

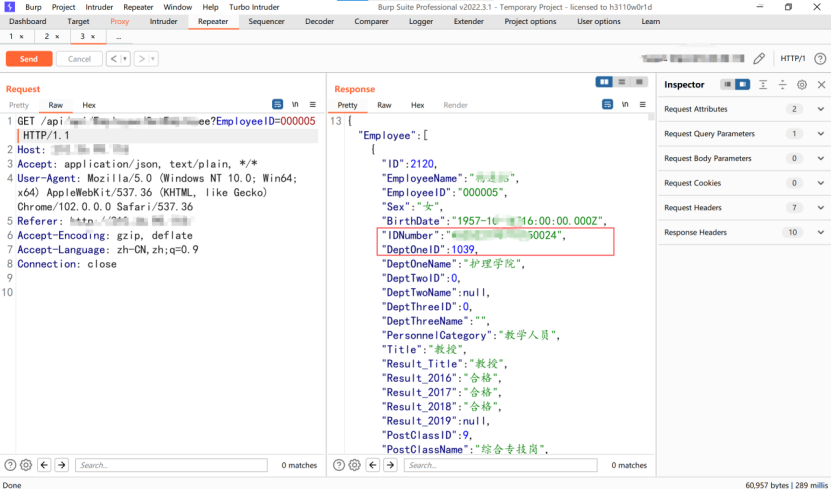

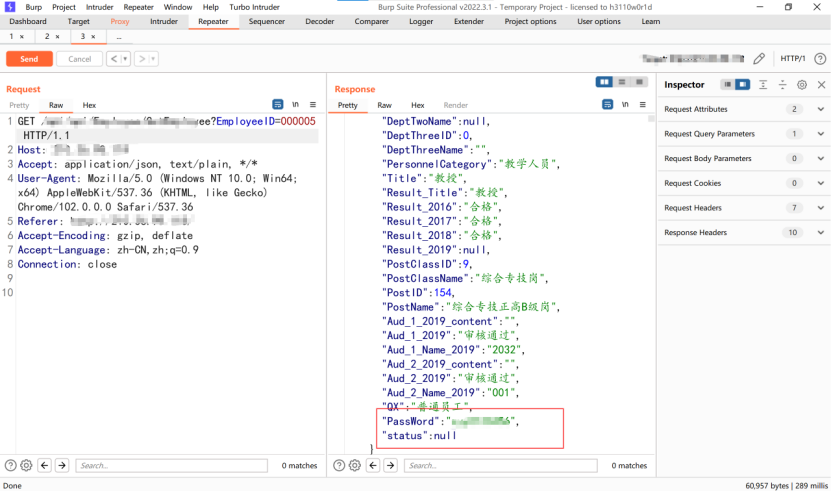

接口返回了用户的身份证和密码,接着把EmployeeID=000005 改成000006

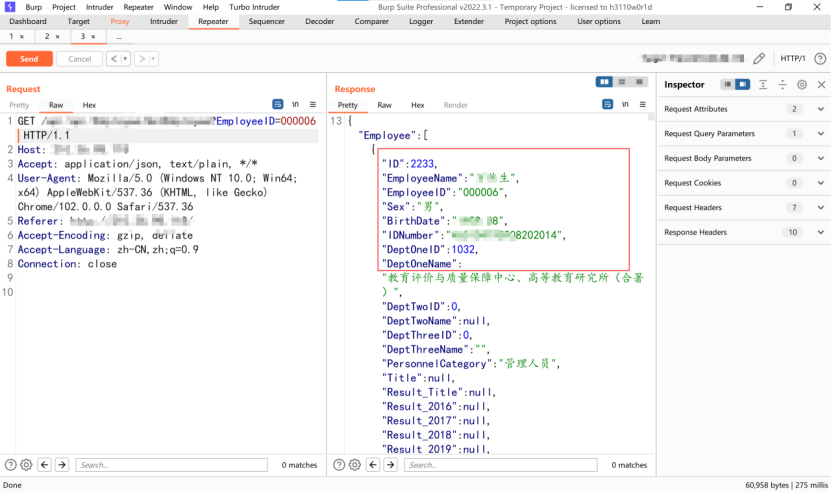

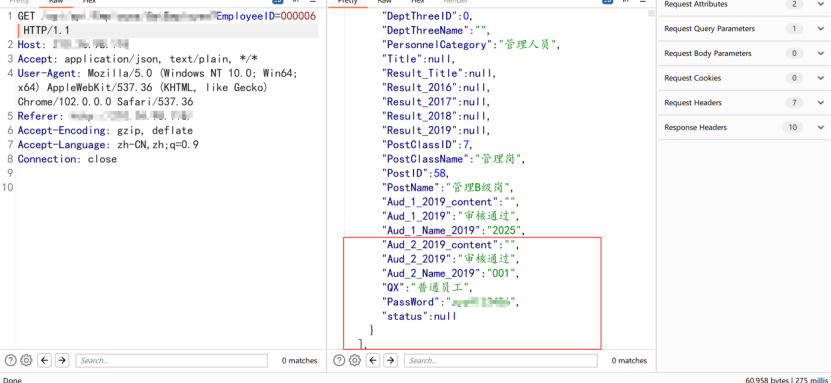

又是一个水平越权,泄露了用户敏感信息,中危有应该是稳了,然后我注意到了这个系统是区分管里员和普通用户的,就是一个前端可以选择角色类型进行登录,然后我想到能不能用普通用户的账号密码登录,然后越权到管理员的权限,在登录时进行抓包

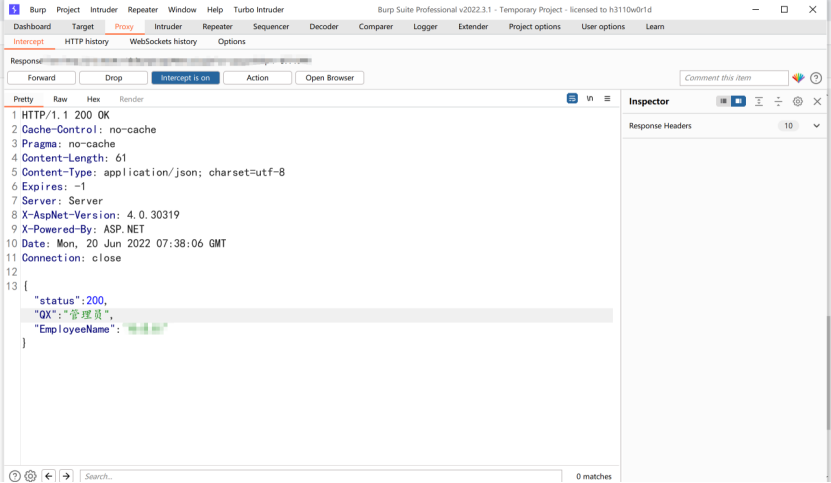

拦截这个接口的返回包

把QX改成管理员,然后放包

可以看到已经越权成了管理员的身份

结束

都是很常规的漏洞,最重要的就是细心了

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家