研究人员发现了以前未记录的间谍软件,称为 CloudMensis,它针对 Apple macOS 系统。

ESET 的研究人员发现了一个以前未被检测到的 macOS 后门,被跟踪为 CloudMensis,它针对 macOS 系统并专门使用公共云存储服务作为 C2。

该恶意软件旨在监视目标系统、窃取文档、获取击键和屏幕截图。

CloudMensis 是在 Objective-C 中开发的,ESET 分析的样本是针对 Intel 和 Apple 架构编译的。

专家们尚未确定受害者最初是如何被此间谍软件破坏的。

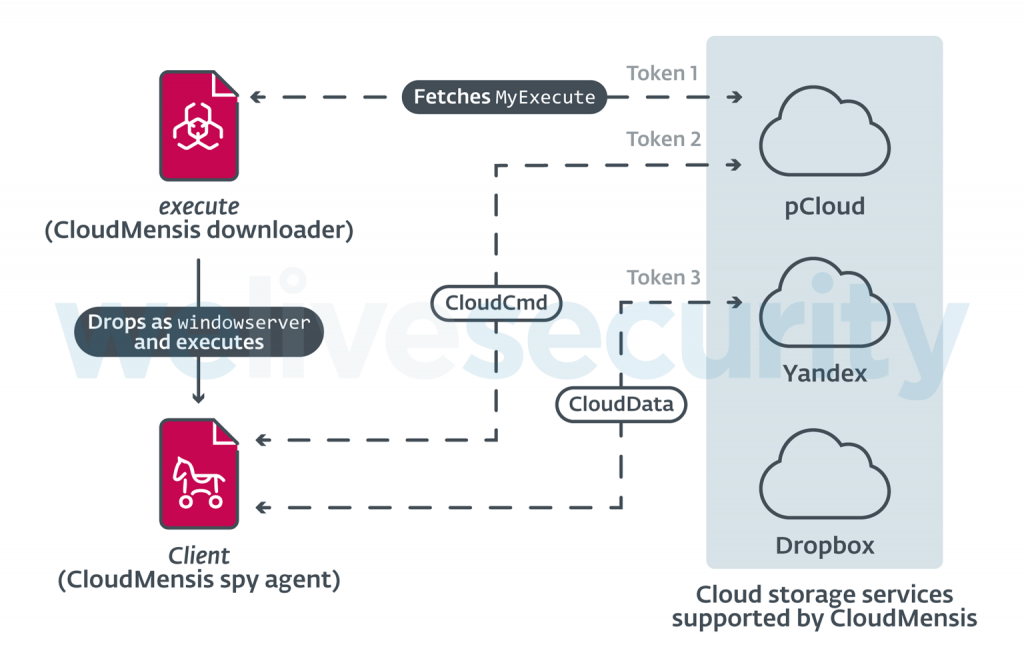

“但是,我们了解到,当获得代码执行和管理权限时,接下来是一个两阶段的过程,第一阶段下载并执行功能更强大的第二阶段。” 阅读ESET 发布的报告。“有趣的是,这种第一阶段的恶意软件会从云存储提供商那里检索下一个阶段。它不使用可公开访问的链接;它包含一个访问令牌,用于从驱动器下载 MyExecute 文件。在我们分析的样本中, pCloud 用于存储和交付第二阶段。

专家指出,该恶意软件因其分布非常有限而被用于高度针对性的操作。

ESET 详细描述的攻击链由两个阶段组成,在第一阶段,恶意软件从云存储提供商处检索其下一阶段。恶意代码包含一个访问令牌,用于从驱动器下载 MyExecute 文件。在 ESET 分析的样本中,恶意代码使用pCloud 提供程序作为实现间谍软件功能的第二阶段恶意软件的存储。

对这两个组件中的工件的分析表明,威胁的作者将它们称为“执行”和“客户端”。

“第一阶段恶意软件下载并安装第二阶段恶意软件作为系统范围的守护进程。” 继续发帖。“在这个阶段,攻击者必须已经拥有管理权限,因为这两个目录都只能由 root 用户修改。”

“执行”组件包括一个名为 removeRegistration 的方法,该方法在成功的 Safari 沙盒逃逸漏洞利用后进行清理。该漏洞利用链使用了 2017 年披露的四个漏洞,这种情况表明 CloudMensis 可能至少自 2017 年以来一直处于活动状态,以逃避检测。

该恶意软件还能够绕过透明、同意和控制 ( TCC ) 安全功能,该功能可防止任何应用程序在未经用户明确同意的情况下访问文档、下载、桌面、iCloud Drive 和网络卷中的文件。

专家们注意到,恶意软件使用身份验证令牌与存储在 CloudMensis 配置中的多个云服务提供商(Dropbox、pCloud 和 Yandex Disk)进行通信,与 C2 基础设施进行通信。

该后门支持39条命令,包括:

- 更改 CloudMensis 配置中的值:云存储提供商和身份验证令牌、被视为有趣的文件扩展名、云存储的轮询频率等。

- 列出正在运行的进程

- 开始截屏

- 列出电子邮件和附件

- 列出可移动存储中的文件

- 运行 shell 命令并将输出上传到云存储

- 下载并执行任意文件

“据我们所知,这个恶意软件家族的运营商将 CloudMensis 部署到他们感兴趣的特定目标上。利用漏洞解决 macOS 缓解措施表明,恶意软件运营商正在积极尝试最大限度地提高其间谍活动的成功率。同时,在我们的研究过程中,没有发现该小组使用了未公开的漏洞(零日漏洞)。” 报告结束。“因此,建议运行最新的 Mac,至少可以避免绕过缓解措施。”