Windows常见可读写目录的探测

VSole2022-07-05 08:14:52

0x01 前言

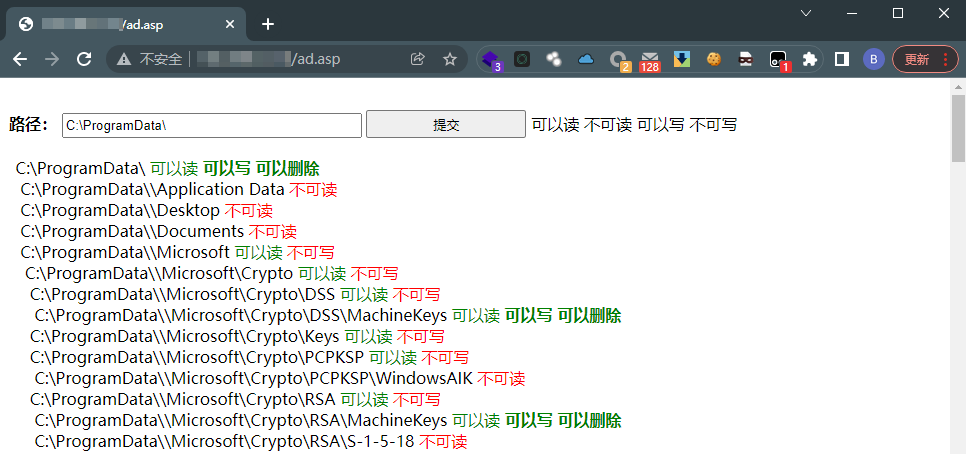

实战中如到某虚拟主机,磁盘权限设置较为严格,cmd.exe被降权执行不了命令,常见可读写目录也不能读,这时就需要用到探测可读写的脚本来查找可读写的目录和文件,用于上传cmd.exe和提权EXP等。

也可查找可读写的系统文件上传覆盖执行,实战案例可参考之前写的:VHAdmin虚拟主机提权实战案例

0x02 常见可读写目录

扫描可读写目录

C:\Users\C:\Windows\C:\ProgramData\C:\Program Files\C:\Program Files (x86)\C:\Documents and Settings\

≤2003可读写目录

C:\RECYCLER\D:\RECYCLER\E:\RECYCLER\C:\Windows\temp\C:\Windows\Debug\C:\Windows\Registration\CRMLog\C:\Documents and Settings\All Users\Documents\

≥2008可读写目录

C:\ProgramData\C:\Windows\temp\C:\Windows\Tasks\C:\Windows\tracing\ //不可删C:\Windows\debug\WIA\C:\Windows\servicing\Sessions\C:\Windows\servicing\Packages\C:\Windows\Registration\CRMLog\C:\Windows\System32\spool\drivers\color\C:\Users\Default\AppData\ //不可删C:\ProgramData\Microsoft\DeviceSync\C:\ProgramData\Microsoft\Crypto\DSS\MachineKeys\C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys\C:\ProgramData\Microsoft\User Account Pictures\ //不可删C:\Users\All Users\Microsoft\NetFramework\BreadcrumbStore\ //不可删C:\ProgramData\Microsoft\Windows\WER\ReportArchive\C:\Windows\System32\Microsoft\Crypto\RSA\MachineKeys\C:\Windows\syswow64\tasks\microsoft\Windows\pla\system\C:\Windows\Microsoft.NET\Framework\v4.0.30319\Temporary ASP.NET Files\C:\Windows\Microsoft.NET\Framework64\v2.0.50727\Temporary ASP.NET Files\C:\Windows\System32\catroot2\{127D0A1D-4EF2-11D1-8608-00C04FC295EE}\C:\Windows\System32\catroot2\{F750E6C3-38EE-11D1-85E5-00C04FC295EE}\

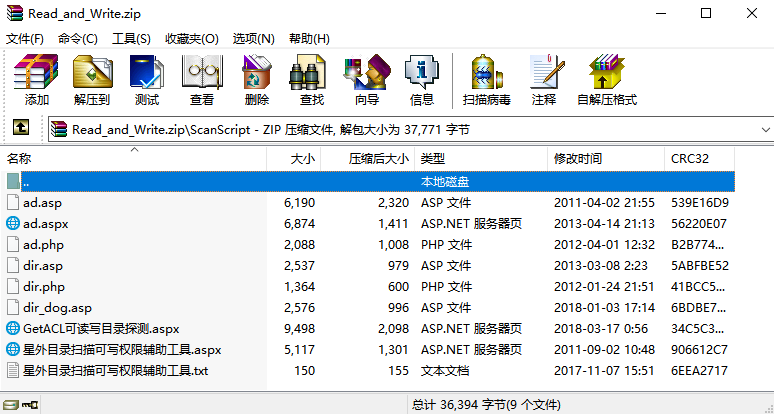

0x03 脚本下载

常用可读写目录探测的各类脚本可关注【潇湘信安】公众号回复【0705】获取。

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家