Gartner技术成熟度曲线:API安全技术解读

“ 为支持数字化转型过程中的信息流通以及各种程序、应用和系统之间的连接,API 在应用架构中变得更加普遍。然而,这种增长引起了攻击者的更多关注,API 已成为许多系统的主要攻击面。”

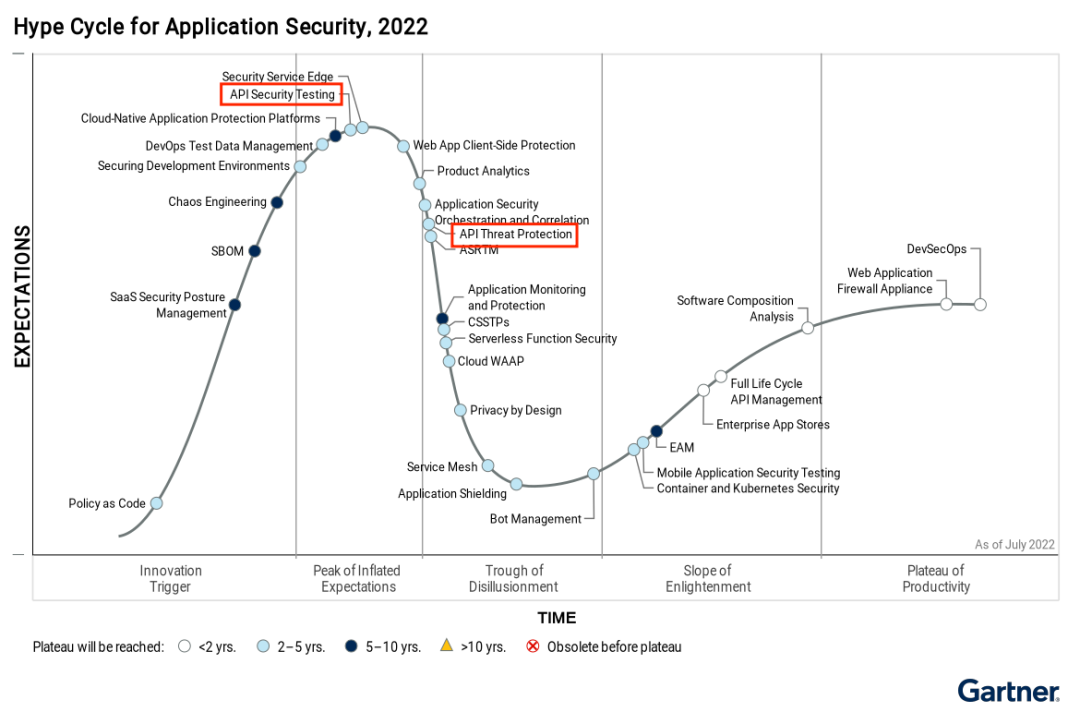

在近日发布的《Hype Cycle for Application Security, 2022》(2022年应用安全技术成熟度曲线)报告中,Gartner再次阐明API作为企业数字化转型的重要基础设施已逐渐成为攻击者的主要攻击目标。

作为全球知名IT咨询和调研机构,Gartner很早就关注API安全问题,其曾在《如何建立有效的API安全策略》报告中预测,“到2022年,API滥用将成为导致企业Web应用程序数据泄露的最常见攻击媒介。”而后又更新了这一预测,称“到2024年,API滥用和相关数据泄露将几乎翻倍。”

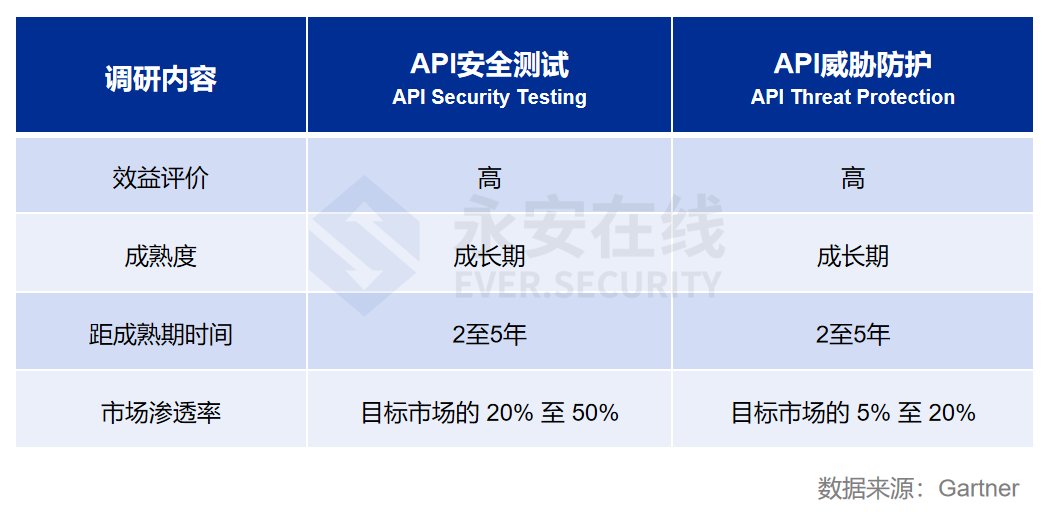

此次最新发布的Hype Cycle报告中,Gartner针对当下较热门的API安全技术进行了重点调研和分析。

从报告信息来看,国内外已有不少企业已启动API安全保护计划。这是好事,意味着一些企业已逐渐意识到API安全的重要性并开始进行针对性防护。

下文将围绕Gartner报告分析内容展开分享这两项热门API安全技术的关键点并提出观点,方便企业用户更了解API安全风险以及如何进行API保护。

API资产可见性是API安全测试的基础

API安全测试(API Security Testing)是一种特殊类型的应用程序安全测试 (AST),旨在识别 API 中的漏洞。

Gartner表示,API 是许多企业组织数字化转型工作的基础要素,攻击者对应用程序的攻击正在转向API,且攻击速度正在加快,因此,保护 API 免受攻击和滥用是许多安全和风险管理 (SRM) 专业人员日益关注的问题。

然而,现阶段很多API的创建、开发和部署过程可能管理松散,存在正常流程和控制之外未被记录的影子API,此类API可能缺乏安全设计和测试,容易遭受攻击,从而给企业带来更大的安全风险。

此外,传统的AST工具,如SAST、DAST和交互AST(IAST),最初不是为了测试API典型攻击(如数据泄露漏洞)或更新类型的API(如 GraphQL)相关漏洞而设计的,无法全面识别API漏洞和攻击。这就给专注API安全测试、能够发现影子API并保护API免受威胁的专业API安全供应商创造机会。

企业通过对API在发布前和发布后进行安全测试,能够提前识别API存在的安全缺陷,避免有安全缺陷的API暴露在互联网而被恶意攻击或利用,为企业整体API安全策略奠定基础。

那么,对企业而言,应如何选择合适的API安全测试产品呢?Gartner报告给出了建议:

1)不要投资没有可靠API清单的产品工具,除非该产品能专门用于解决该领域的缺陷。

这一项是要求产品具备自动化发现和管理API的能力,要能够定位到API并帮助企业维护好API清单,确保所有的API都能得到测试和管理。

2)API安全工具应该满足多种需求的能力,包括API发现、测试和威胁防护。

API资产的可见性是安全测试的基础,看不到API就没有机会进行安全测试,也就给攻击者攻击的机会。

基于情报检测针对API的业务逻辑攻击是API威胁保护的关键

API 威胁保护(API Threat Protection)是为了保护企业内部和外部的API免受漏洞利用、滥用、访问违规和拒绝服务 (DoS) 攻击的一种安全策略。API网关、WAAP以及专业的API安全产品通过对API参数和有效负载的内容检查、流量管理以及异常流量检测、分析相结合来提供 API威胁保护能力。

根据Gartner最新报告,现阶段API威胁保护技术的应用仍存在一些挑战:

1)许多企业组织的API缺乏可见性。

如前文提到的很多API的创建、开发和部署过程管理松散,导致很多API存在于正常流程和控制之外,这些API没有经过WAF或API网关;又或API分散在多个平台(包括云服务平台)难以被统一管理。API都不知道在哪,谈何保护?

2)许多API安全问题都与业务逻辑相关。

这是API安全问题与其它安全问题最大的不同点。API安全产品需要了解业务逻辑并识别异常流量,否则针对业务逻辑威胁的保护很难做到完全自动化。类似WAF、以及一些基于规则而非业务风险特征的安全产品,就无法解决API逻辑攻击问题和未知威胁。

3)API威胁保护不归属于安全团队而容易被忽视。

很多企业组织是将API网关交给API平台团队管理,由于缺乏专业的安全知识和专注于交付而非安全性,导致API威胁保护被忽视。

为此,针对企业如何选择合适的API威胁保护产品,Gartner报告给出了建议:

1)API威胁保护工具在实施威胁防御之前能够发现并分类企业的API资产。

这一项同上文提到的“API资产可见性”一样,并要求工具要能够根据API的业务场景、出站数据的敏感度、风险等级等信息对API进行分级分类,完善企业“API清单”。只有看得到API,并对API有全盘的了解,才能保护API。

2)API 保护规则应根据API业务逻辑进行调整。

静态速率限制或 IP黑白名单的策略在生产环境或大规模应用中价值不大,难以解决海量小号、秒拨代理IP低频攻击等问题。黑产或黑客针对API发起数据爬取和业务逻辑攻击,其攻击流量同正常用户的流量是一样的,很难依靠传统基于规则的特征来进行检测。

综上,可以看到不管是API安全测试技术还是API威胁保护技术,均要求API安全产品要满足多种需求的能力,包括API发现(梳理API资产)、API漏洞检测(发现API漏洞)和API攻击检测,这也是此前Gartner建议企业建立API安全策略的三个步骤:

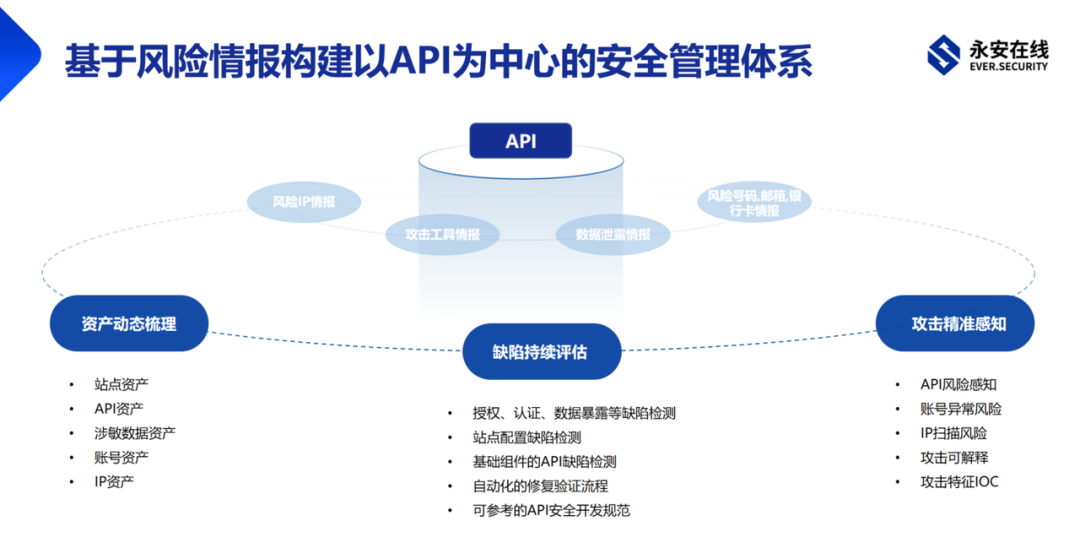

永安在线基于业务情报的API安全管控方案正是以这样的思路来设计的。

基于业务情报构建API行为基线

的API安全管控方案

1. 旁路流量接入,动态梳理API资产

通过旁路流量分析,能够以持续、动态的方式梳理API资产,包括API开放的数量、API的活跃状况、僵尸API、影子API等安全风险信息。

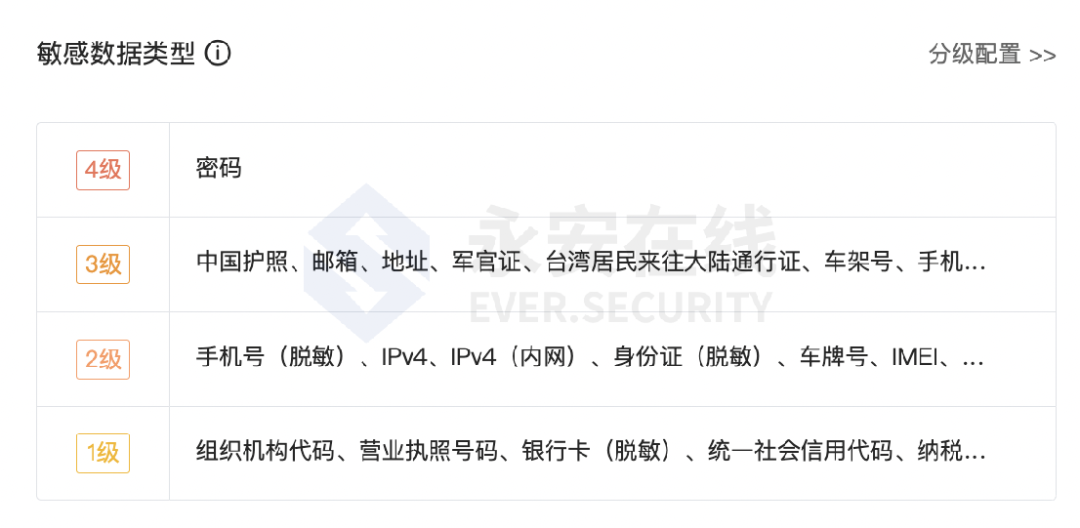

基于API的业务场景、出站数据的敏感度、API风险等级对API进行分级分类:

此外,通过流量梳理API资产的同时,会对流量中流动的敏感数据资产进行识别和提取,对敏感数据类型进行分级分类,确保数据资产持续更新和可见。

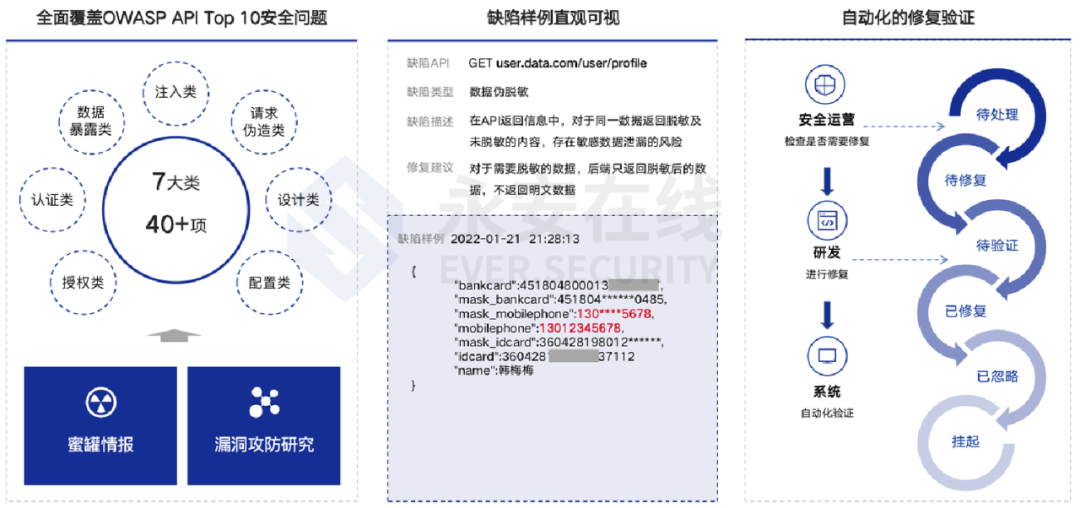

2. 根据真实攻击特征,持续检测API漏洞

在API资产和数据资产可见的基础之上,永安在线API安全管控该平台基于代理蜜罐情报持续跟踪攻击者如何利用新型API漏洞来进行攻击,通过对新型攻击面和攻击特征的分析,持续迭代优化API漏洞检测引擎,覆盖业务API的逻辑漏洞以及开源系统API的未授权漏洞。

相比IAST工具,永安在线API安全管控平台增加了API在认证、授权、数据暴露等脆弱性的检测,如未授权漏洞、越权漏洞、短信验证码泄露、关键数据未脱敏、数据伪脱敏、脱敏不规范等。

3. 基于业务风险情报,精准感知API攻击

永安在线基于攻击者使用的攻击资源如攻击IP、工具、账号、行为等风险情报,构建API访问的行为基线,利用机器学习检测API访问序列中的异常行为,及时告警撞库、扫号、数据爬取、账号爆破、漏洞扫描等攻击风险。

这一能力正好满足了当下一些基于规则特征的产品无法解决海量小号、秒拨代理IP低频攻击等API逻辑攻击问题。

永安在线基于风险情报实现API资产梳理、API漏洞检测和API攻击感知这三大能力,能够让企业自动化盘点API和流动数据资产安全情况,及时感知针对业务及敏感数据的攻击风险,先于攻击者发现攻击面,为企业的业务和数据安全保驾护航。