Snort - 开源网络入侵检测工具

Snort是一个开源,轻量级的网络入侵检测程序,适用于Windows和Linux平台。它能够在互联网协议(TCP/IP)网络上执行实时流量分析和数据包记录。

它可以检测各种攻击和探测,包括但不限于操作系统指纹尝试,公共网关接口,缓冲区溢出,服务器消息块探测和隐形端口扫描。

Snort可以配置为以三种模式运行:

嗅探器模式 -它 从网络中读取数据包,并在控制台(屏幕)上以连续流的形式显示它们。

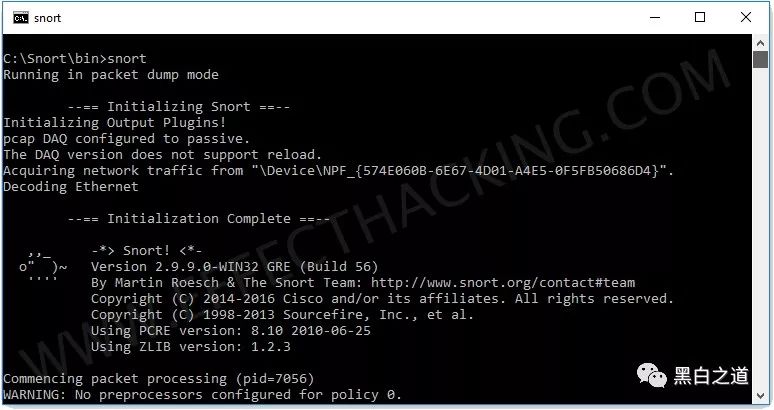

数据包记录器模式 -它将数据包记录 到磁盘。

网络入侵检测系统(NIDS)模式 -对网络流量执行检测和分析。这是最复杂和可配置的模式。

嗅探器模式

如果您只想将TCP / IP数据包标题打印到屏幕(即嗅探模式),请尝试以下操作:

./snort -v

这个命令将运行Snort并只显示IP和TCP / UDP / ICMP头,没有别的。

如果您想查看传输中的应用程序数据,请尝试以下操作:

./snort -vd

这指示Snort显示分组数据以及标题。

如果您需要更具描述性的显示,请显示数据链接层标题,请执行以下操作:

./snort -vde

注意:命令行开关可以单独列出或以组合形式列出。

最后的命令也可以如下输入,以产生相同的结果:

./snort -d -v -e

数据包记录器模式

如果你想把数据包记录到磁盘上,你需要指定一个日志目录,Snort会自动进入数据包记录器模式:

./snort -dev -l ./log

当然,这假设你在当前目录中有一个名为log的目录。如果你不这样做,Snort将退出并显示一条错误消息。当Snort以这种模式运行时,它会收集它看到的每个数据包,并根据数据报中的某个主机的IP地址将数据包放入目录层次结构中。

如果您只是指定了一个普通的-l开关,您可能会注意到Snort有时使用远程计算机的地址作为其放置数据包的目录,有时使用本地主机地址。为了记录相对于家庭网络,你需要告诉Snort哪个网络是家庭网络:

./snort -dev -l ./log -h 192.168.1.0/24

这个规则告诉Snort你想把数据链接和TCP / IP头以及应用程序数据打印到目录./log中,并且你想记录相对于192.168.1.0 C类网络的数据包。所有传入的数据包将被记录到日志目录的子目录中,目录名称基于远程(非192.168.1)主机的地址。

注意:如果源主机和目标主机都位于家庭网络中,则它们会根据两个端口号中较高的一个或两个端口号中的较高者登录到一个目录,或者在绑定时指定源地址。

如果您使用的是高速网络,或者希望将数据包记录为更紧凑的形式以供日后分析,则应考虑以二进制模式登录。二进制模式将tcpdump格式的数据包记录到日志目录中的单个二进制文件中:

./snort -l ./log -b

注意命令行在这里改变。我们不需要再指定一个家庭网络,因为二进制模式会将所有内容记录到一个文件中,从而无需告诉它如何格式化输出目录结构。此外,您不需要以详细模式运行或指定-d或-e开关,因为在二进制模式下,整个数据包都会被记录,而不仅仅是部分。将Snort放入记录器模式所需要做的只是使用-l开关在命令行中指定一个日志记录目录 - -b二进制日志记录开关仅提供一个修改器,告诉Snort将数据包记录在纯ASCII文本的默认输出格式。

下载地址:https://www.snort.org/downloads#snort