域环境下的信息搜集(详细)

VSole2022-07-07 16:07:25

01

单域环境

单域环境

查看域环境用户

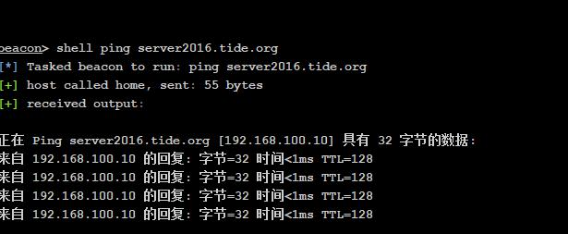

查看时间/dns服务器(一般为域控)

net time /domain /net view /domain

shell net group "Domain Controllers" /domain

02

查看域控制器

查看域控制器

可以得到域控制器IP地址

域控还可能开放88 Kerberos 协议,01389 ldap,

DNS 53 如果存在EXECHANGE 邮件服务器那么也开放了25还有我们熟悉的139,445.

03

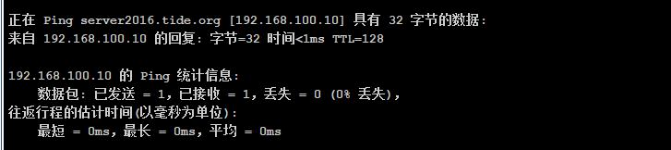

查看身处在哪个域

查看身处在哪个域

net config workstaon

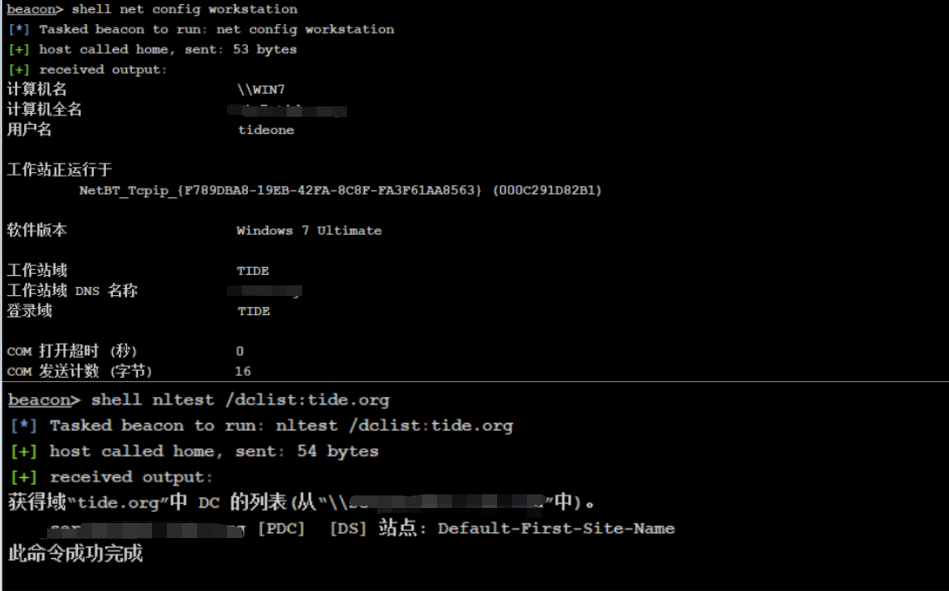

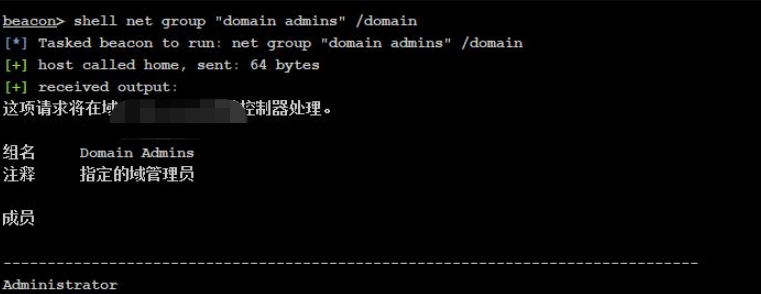

shell nltest /dclist:de.org 同样可以得到域控地址net group "domain admins" /domain 查看域管有哪些

04

信息收集

信息收集:

确定存在内网后可以使用

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL=“

该命令批量ping 出存活的IP ,如果没有存在策略限制一般Ping出存货的IP都可以进行端口扫描等操作。

同等可以使用 nbtscan /fscan等内网扫描工具替代。

查看net use 有没有IPC连过来的机器

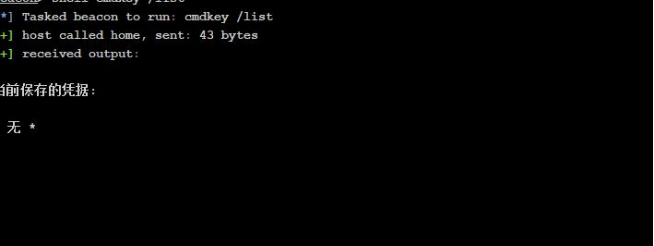

cmdkey /list 用户凭据

可以再

net view \\xx

查看有没有开启共享目录。

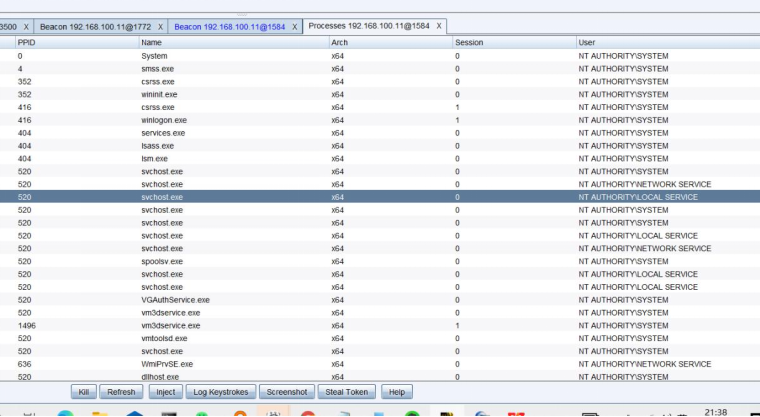

之后可以查看一下用户进程查看有没有其他用户进程可以注入/窃取。

echo %logonserver% 查看当前登录域 quser 可以查询 当前在线的user

插播tips(3389 system权限 tscon 加id可以直接切换用户无需知道密码)。

查找 文件 dir /s /b xxxx.exe

插播tips2:

如果不知道web目录可以拿一个web的js来定位web位置

cmd /c "for /f "delims=" %i in ('dir /s /b c:bsa.js') do (echo %i> %i.path.txt)&(ipconfig > %i.ipconfig.txt)"

会在 js下生成一个txt 里边有web的目录地址域控常见命令:

dsquery server - 查找目录中的 AD DC/LDS 实例dsquery user - 查找目录中的用户dsquery computer 查

主机发现系列:

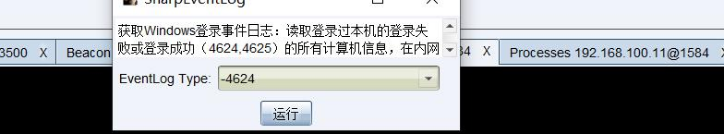

查看内网其他IP 3389 的登录记录

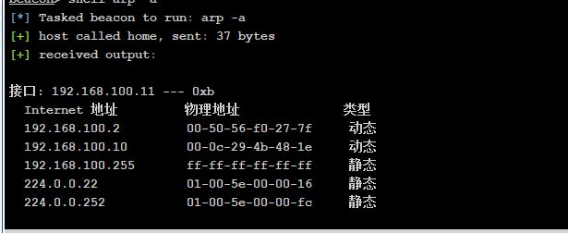

arp -a

如何使用域用户查看当前用户机器?用户登录主机?

ADfind.exe,Psloggedon.exe,PvefindADuser.exe,powerview.

ADfind使用方法

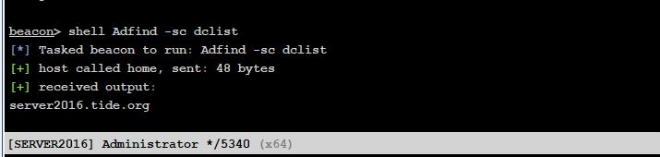

查看DC机器

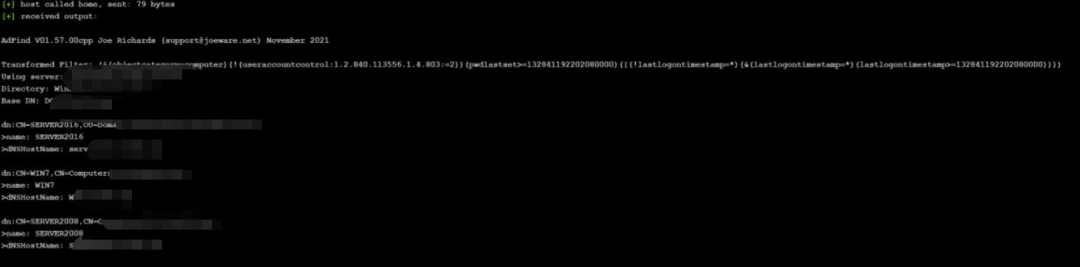

查看域内在活动的机器

AdFind.exe -sc computers_active name dnshostname

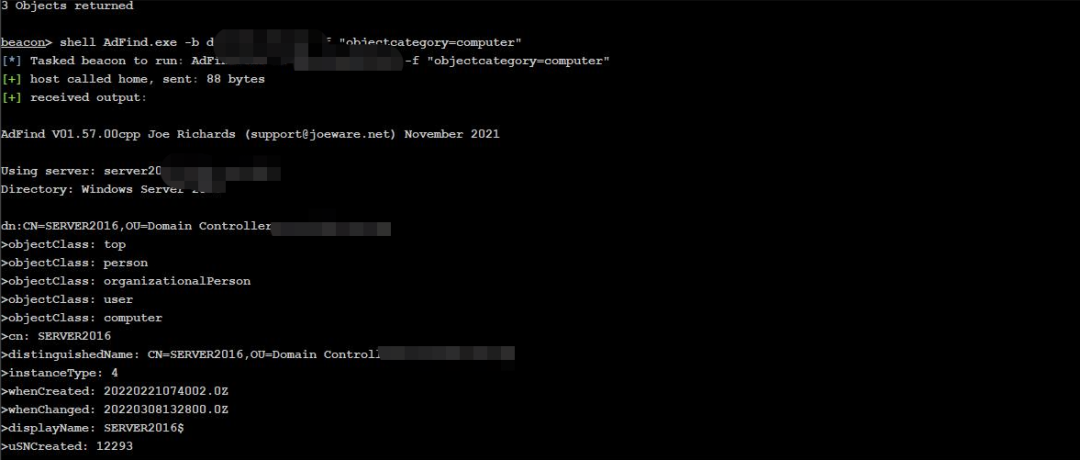

查看详细域内机器

shell AdFind.exe -b dc=tide,dc=org -f "objectcategory=computer"

查看能登陆的389以及机器

shell AdFind.exe -h 192.168.100.10 -sc u:tideone userWorkstations

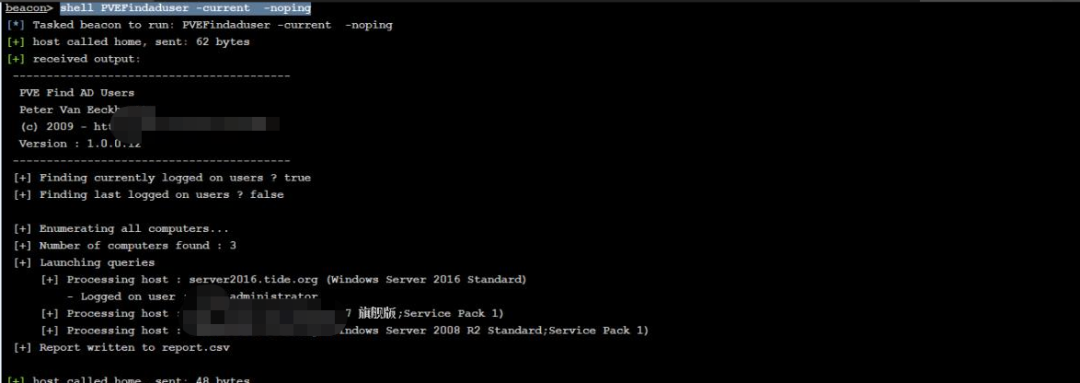

使用PVEFindaduser查看当前用户胡登录的主机

shell PVEFindaduser -current -nopingPVEFindADuser -current -target 192.168.91.133 查看指定IP的登录记录 PVEFindADuser -last 查看上次

VSole

网络安全专家