专家发现中国黑客使用的新“CosmicStrand”UEFI固件Rootkit

一个未知的说中文的威胁因素被归因于一种新型复杂的统一可扩展固件接口(UEFI)固件rootkit,称为宇宙链。

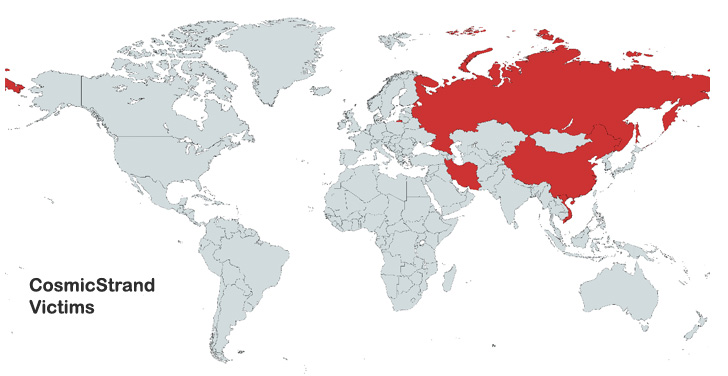

据称,已确认的受害者是中国、越南、伊朗和俄罗斯的私人,与任何组织或行业都没有明显联系。

rootkit是一种能够嵌入操作系统最深层的恶意软件植入物,在威胁领域已从罕见演变为越来越常见的情况,为威胁参与者提供了长时间的隐形和持久性。

CosmicStrand是一个只有96.84KB的文件,也是继2022年1月的MoonBounce之后,今年发现的第二个UEFI rootkit菌株,该菌株是作为与中国有联系的高级持续威胁组织(APT41)Winnti有针对性的间谍活动的一部分部署的。

虽然感染的初始访问向量有点神秘,但后妥协行动涉及对名为CSMCORE DXE的驱动程序进行更改,以将代码执行重定向到一个由攻击者控制的段,该段设计为在系统启动期间运行,最终导致在Windows内部署恶意软件。

换句话说,攻击的目标是篡改操作系统加载过程,在每次启动时将内核级植入部署到Windows机器中,并使用这种根深蒂固的访问来启动连接到远程服务器的外壳代码,以获取要在系统上执行的实际恶意负载。

从服务器收到的下一阶段恶意软件的确切性质尚不清楚。已知的是,该有效载荷作为一系列包含528字节数据的数据包从“update.bokts[.]com”检索,这些数据包随后被重新组装并解释为外壳代码。

卡巴斯基指出,“从[命令和控制]服务器收到的外壳代码可能是攻击者提供的PE可执行文件的暂存器,而且很可能存在更多的外壳代码,”他补充说,发现共有两个版本的rootkit,一个是在2016年底至2017年年中使用的,另一个是在2020年激活的最新版本。

有趣的是,中国网络安全供应商奇虎360(Qihoo360)在2017年推出了早期版本的rootkit,提出了代码修改可能是从二手经销商处获得的后门主板造成的。

卡巴斯基将其归因于一名会说中文的威胁行为人,这源于CosmicStrand和其他恶意软件(如MyKings(又名Smominru和DarkCloud)加密货币僵尸网络和MoonBounce)之间的代码重叠,前者被描述为一种“无情”的恶意软件,具有广泛的基础设施,包括bootkit、硬币挖掘器、滴管器和剪贴板盗窃器等。

研究人员说:“最引人注目的方面是,这种UEFI植入物似乎自2016年底以来就已经在野外使用了,而早在UEFI攻击开始被公开描述之前”。“这一发现引出了最后一个问题:如果这是攻击者当时使用的,那么他们今天使用的是什么?”