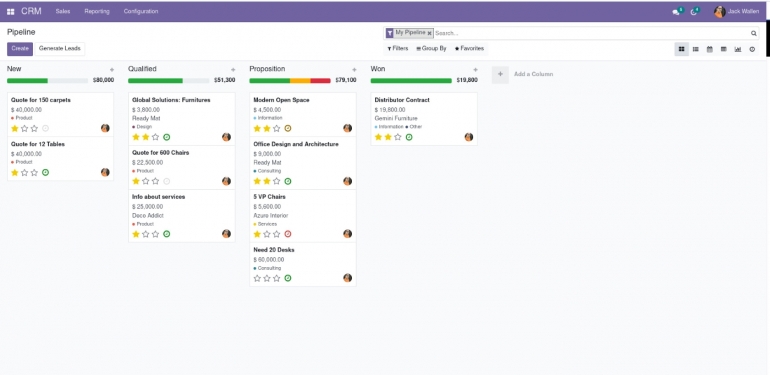

如何使用 Docker 快速部署 Odoo ERP 解决方案

如果您希望启动并运行一个强大的 ERP 解决方案,Jack Wallen 可以通过 Odoo 和 Docker 提供解决方案。

图片:杰克·沃伦

在开源世界中,有大量企业资源规划 (ERP) 工具可供免费部署,这将有助于将您的企业资源规划提升到新的效率和可靠性水平。Odoo 就是一个这样的平台,它恰好是市场上最流行的开源 ERP 解决方案之一。

使用 Odoo,您可以:

- 提高您的销售额

- 整合服务

- 简化操作

- 建立网站

- 理财

- 扩大营销

- 管理库存

- 加强您的营销

- 提高您的业务生产力

- 管理销售点 (PoS)

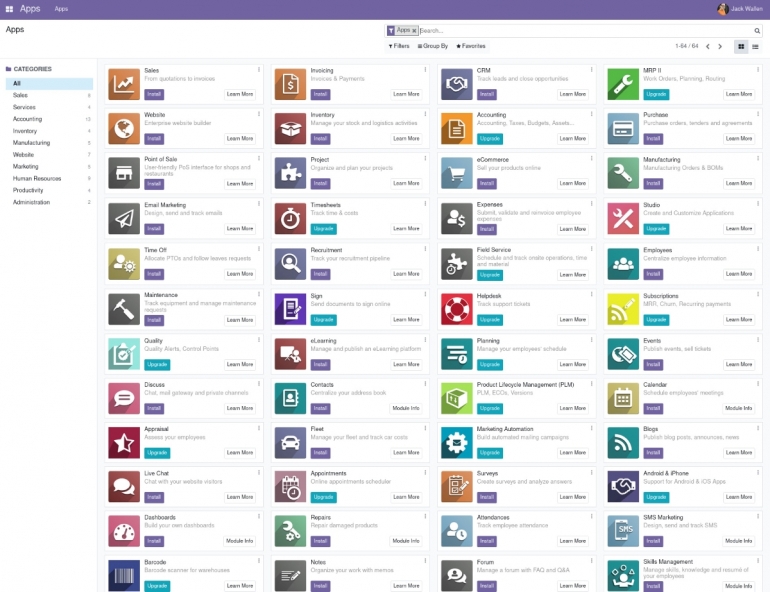

有助于使 Odoo 在人群中脱颖而出的一件事是可以安装的模块以扩展平台的功能集。在撰写本文时,可以从 Odoo 市场中添加 61 个模块。

对于那些可能认为 Odoo 难以部署的人,我给你 Docker。通过容器化您的 Odoo 部署,您可以在几分钟内启动并运行该平台。

你需要什么

部署 Odoo 唯一需要的是支持 Docker 的正在运行的服务器(或桌面)。我将在 Ubuntu Server 22.04 上进行演示,但只要你的系统可以支持 Docker(无论是 Linux、macOS 还是 Windows),你就可以开始了。

如何在 Ubuntu 服务器上安装 Docker

如果您还没有在 Ubuntu Server 上安装 Docker,那么现在让我们来实现它。

我们要做的第一件事是添加必要的 Docker 存储库(以安装最新版本的 Docker-CE)。登录到您的服务器,并使用以下命令添加 GPG 密钥:

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg –dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg

接下来,添加存储库:

echo “deb [arch=amd64 signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable” | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

使用以下命令安装所需的依赖项:

sudo apt-get install apt-transport-https ca-certificates curl gnupg lsb-release -y

使用以下命令更新 apt 并安装 Docker(以及所需的组件):

sudo apt-get update

sudo apt-get install docker-ce docker-ce-cli containerd.io -y

使用以下命令将您的用户添加到 Docker 组:

sudo usermod -aG docker $USER

注销并重新登录以使更改生效。

如何将 Odoo 部署为 Docker 容器

我们要做的第一件事是使用以下命令拉取最新版本的 Odoo 和 PostgreSQL:

docker pull odoo:最新 docker

pull postgres:最新

我们将使用持久存储部署数据库。如果 Odoo 容器发生问题,这将确保数据将保留。部署 PostgreSQL 容器的命令是:

docker run -d -v odoo-db:/var/lib/postgresql/data -e POSTGRES_USER=odoo -e POSTGRES_PASSWORD=odoo -e POSTGRES_DB=postgres –name db postgres

我们的持久数据卷将位于 /var/lib/postgresql/data。

接下来,部署 Odoo 容器:

docker run -v odoo-data:/var/lib/odoo -d -p 8069:8069 –name odoo –link db:db -t odoo:latest

在继续之前给容器一分钟左右的时间来部署。

如何打开防火墙

如果您使用的是防火墙(您应该使用),则需要打开端口 8069。使用 Uncomplicated Firewall,该命令将是:

须藤 ufw 允许 8069

如果您使用的是基于 RHEL 的发行版,则命令为:

sudo firewall-cmd –zone=public –add-port=8069/tcp –permanent

sudo firewall-cmd –reload

现在,您已准备好部署 Odoo。

如何访问 Odoo 界面

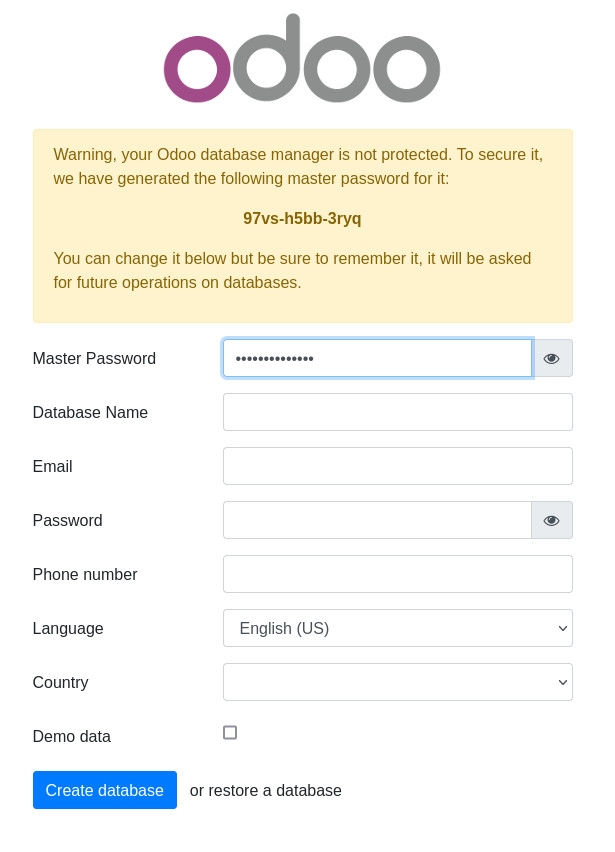

打开 Web 浏览器并输入http://SERVER:8069(其中 SERVER 是托管服务器的 IP 地址)。数据库/管理设置页面(图 A )应该会迎接您。

图A:在这里你必须配置一个新的数据库和一个管理员用户。

您还应该在问候语中看到数据库主密码。确保将其复制下来,因为稍后您将需要它与数据库一起使用。

为数据库指定一个与之前 Docker 命令中使用的名称不同的新名称,填写电子邮件地址(将用于管理员登录)和密码,然后完成其余所需信息。完成后,单击创建数据库。此过程需要一些时间,特别是如果您选择包含演示数据。

数据库创建完成后,您将看到 Odoo 主页(图 B),您可以在其中开始安装为您的企业 ERP 功能提供服务所需的所有模块。

图 B:Odoo 市场有很多可以添加的应用程序。

恭喜,您刚刚在几分钟内部署了强大的 ERP 解决方案。请注意,市场中列出的一些应用程序确实有相关费用。您看到的任何带有升级图标的应用很可能都需要付费。但是,任何带有安装图标的应用程序都应该是免费的。享受您的新企业资源规划平台。