微软警告称,威胁行为者继续在攻击中利用 Log4j 缺陷

微软警告说,民族国家行为者和网络犯罪分子不断尝试利用最近发现的 Apache Log4j 库中的漏洞在易受攻击的系统上部署恶意软件。

微软建议客户检查他们的基础设施以寻找易受攻击的安装,据专家称,组织可能没有意识到他们的环境可能已经受到威胁。

“在 12 月的最后几周,开发尝试和测试一直很高。我们观察到许多现有的攻击者在他们现有的恶意软件工具包和策略中添加了对这些漏洞的利用,从硬币矿工到手动键盘攻击。” 阅读Microsoft 威胁情报中心 (MSTIC) 发布的帖子。

在披露第一个漏洞后,微软立即警告民族国家行为者试图利用 Log4j 中的 Log4Shell 漏洞,并在随后的几天内警告其他漏洞(CVE-2021-45046、 CVE-2021-45105、 CVE-2021- 4104和 CVE-2021-44832 ) 是在库中发现的,这些漏洞被野外威胁者利用。

研究人员观察到的大多数攻击是大规模扫描、硬币挖掘、建立远程外壳和红队活动,

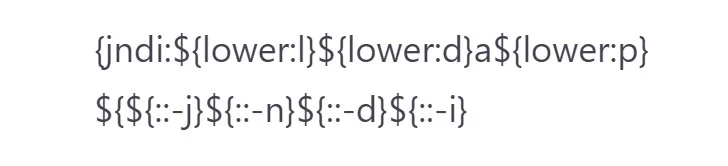

一种常见的攻击模式会出现在带有如下字符串的 Web 请求日志中:

上述字符串可以通过分析其组件轻松识别,例如“jndi”(Java 命名和目录接口)、“ldap”、“ldaps”、“rmi”、“dns”、“iiop”或“ http。” 然而,攻击者正在对这些请求添加混淆,以逃避基于请求分析的检测。

即使大规模扫描尝试没有停止的迹象,但仍在努力通过混淆恶意 HTTP 请求来逃避字符串匹配检测,该请求使用 Log4j 来生成 Web 请求日志,该日志利用 JNDI 执行对攻击者控制的请求地点。

微软警告称,该漏洞会迅速被Mirai和Tsunami等现有僵尸网络感染,该公司还表示继续观察通过该漏洞执行数据泄漏的恶意活动,而不丢弃有效载荷。

“微软已经观察到该漏洞迅速被 Mirai 等现有僵尸网络吸收,现有活动以前针对易受攻击的 Elasticsearch 系统部署加密货币矿工,以及将海啸后门部署到 Linux 系统的活动。其中许多活动正在同时针对 Windows 和 Linux 系统运行扫描和利用活动,使用 JDNI:ldap:// 请求中包含的 Base64 命令在 Linux 上启动 bash 命令并在 Windows 上启动 PowerShell。” 继续微软。

“微软还继续观察到通过该漏洞执行数据泄漏的恶意活动,而没有丢弃有效载荷。这种攻击场景可能对具有 SSL 终止的网络设备特别有影响,在这种情况下,攻击者可能会泄露机密和数据。”

专家们还报告了通过在人为攻击中利用 CVE-2021-44228 来丢弃额外的 RAT 和反向 shell。研究人员观察到Cobalt Strike和 PowerShell 反向 shell 以及 Meterpreter、njRAT (又名 Bladabindi)和 HabitsRAT 的使用。

这家 IT 巨头还证实,Webtoos DDoS 恶意软件也是通过 Log4Shell 漏洞部署的。

“客户应该假设漏洞利用代码和扫描功能的广泛可用性对其环境构成真实存在的危险。由于受到影响的许多软件和服务以及更新的速度,预计这将有很长的补救措施,需要持续、可持续的警惕。” 微软总结道。