3种 Linux 命令行中使用的 Web 浏览器

让我们回到最原始的网络时代。我们大多数人使用低功耗PC或哑终端的时候,通常是通过慢速拨号连接。我们通常使用命令行、纯文本浏览器(如著名的Lynx)访问网页。

现在的 web 浏览器有 Firefox、Chrome 和 Safari。你可能会认为在命令行浏览网页会像标签那样,事实上不是的。在终端窗口中运行的 Web 浏览器非常活跃。他们仍能很顺利的完成任务。

为什么要从命令行浏览网络?

从命令行浏览网络会有很多原因。比如你可能就是喜欢使用命令行,想通过终端来做任何事情,或者可能你的网络很慢,或者你只是希望测试一下网站是否可访问,避免网站上运行的可跟踪脚本和讨厌的广告。又或者你只是想阅读一篇文章或者博客上面的文字。

基于此,我们来看一下命令行使用的三种浏览器。

Links2

Links2自称是古老链接的图形版本。它很像它的前身,因为它让您可以选择在纯文本模式或图形模式下运行。

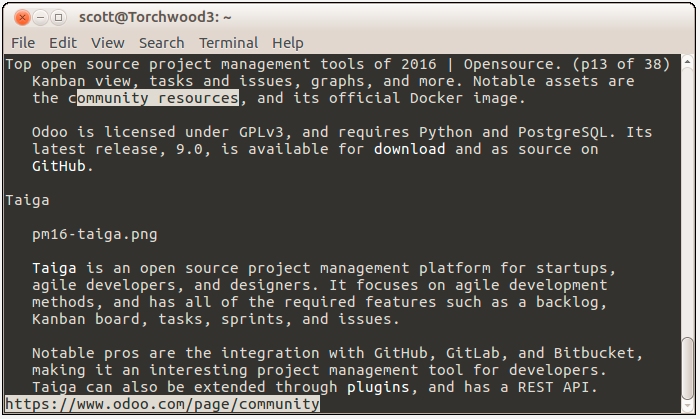

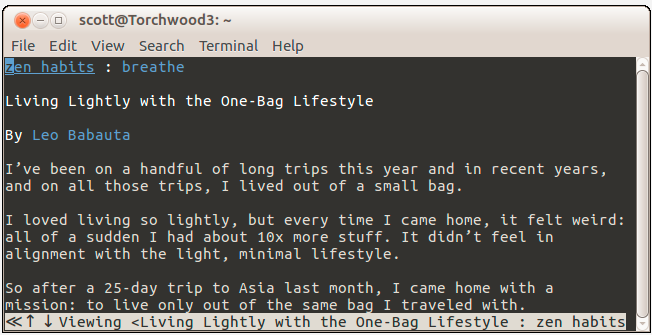

当你在命令行键入 links2 时会转到相应网站,你会看到如下图所示内容:

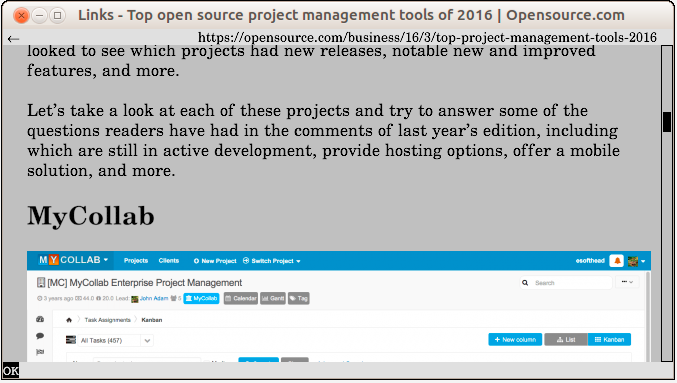

当你运行 links2 -g 访问一个站点时,结果是这样的:

这不是 links2 唯一能做到的。浏览器还可以显示框架和表格,并支持基本的 JavaScript 脚本。无论是在文本模式或者图形模式,你都可以使用鼠标点击超链接。

ELinks

和 Links2 一样,ELinks 也是 Links 浏览器的一个分支。就像 Links2 一样,ELinks 也可以显示表格和框架,支持使用鼠标跟踪超链接,但它缺乏对Javascript的支持。

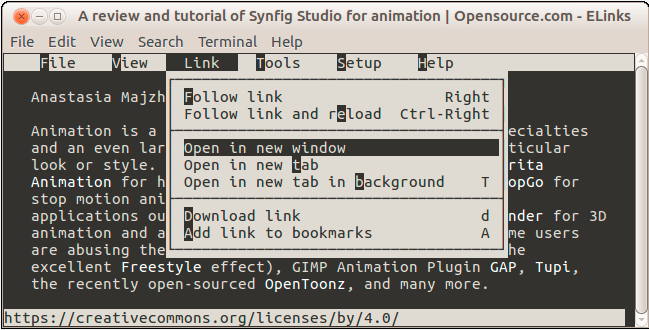

ELinks 比较独特的一个地方是它的菜单系统,按下键盘上的 ESC 键可以显示菜单,允许输入和保存url、添加书签、设置浏览器等。

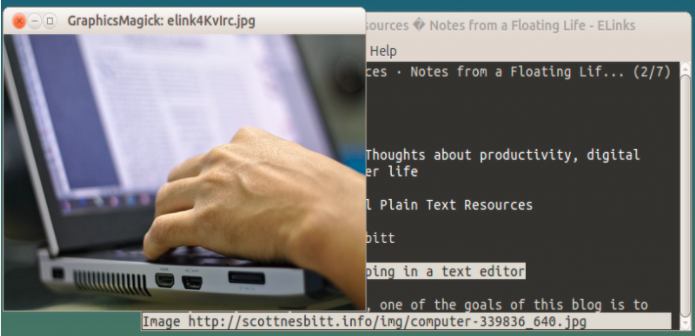

ELinks 没有图形模式,但是它有一个很漂亮的特性,可以让你在网页上查看图片。点击图片占位符或选中它,然后按下键盘上的 v 键,就可以使用 ImageMagick 或者 GraphicsMagick 等应用程序打开图片。

w3m

当我第一次启动 w3m 时,它让我想起了经典的基于文本的浏览器 Lynx 和 Unix/Linux 文本查看器。虽然它可能没有我在本文中提到的其他浏览器有那么多的特性,但是 w3m 仍然能出色的完成工作。

你可以使用鼠标浏览网页,浏览器可以显示表格,甚至接受cookies。与 ELinks2 一样,w3m 允许你使用外部程序查看页面上的图像。不过,浏览器不支持JavaScript。

就呈现网页这一重要工作而言,即使对于复杂的网页,w3m 也比 Links2 或 ELinks 做得更好。渲染干净,色彩丰富。

w3m 的快捷键跟其他命令行浏览器不同,所以你需要学习使用它。你可以在运行 w3m 时按H键。