一次弱口令引发的逻辑漏洞

VSole2022-01-06 21:13:18

一、用户名枚举

从目标前台简单的登陆框下手,没有验证码,且账号密码登陆情况未模糊化,可以直接爆破:

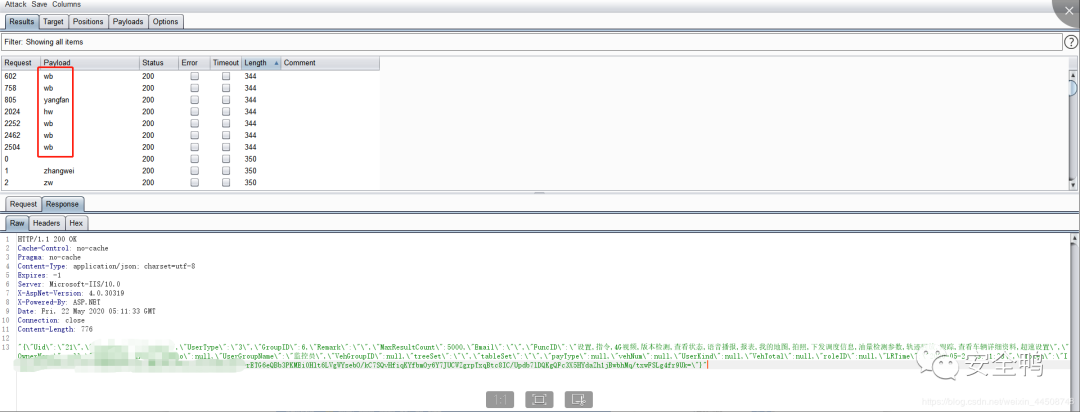

以弱口令123456作为密码枚举用户名,遍历到hw、wb、yangfan等用户名:

另外还有惊喜:

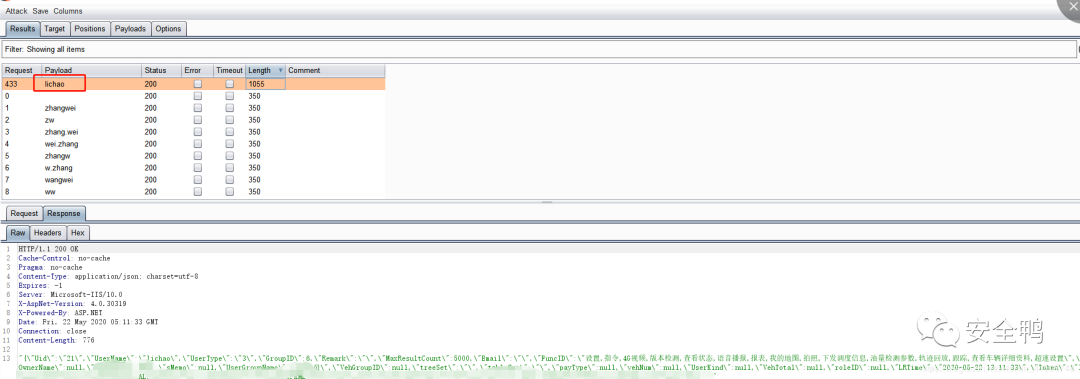

没错不仅遍历到lichao用户,而且他密码还是123456,可直接登陆。其实上面几个爆出来用户名都是弱口令,走个流程把他们的密码都爆出来了,密码还有更简单的1234,有图为证:

二、越权漏洞

账号密码搞到了,那就登陆吧。用阿超的账户登陆上去,里面的功能点很多,客户的生产系统不敢乱点,纠结彷徨了好一阵~

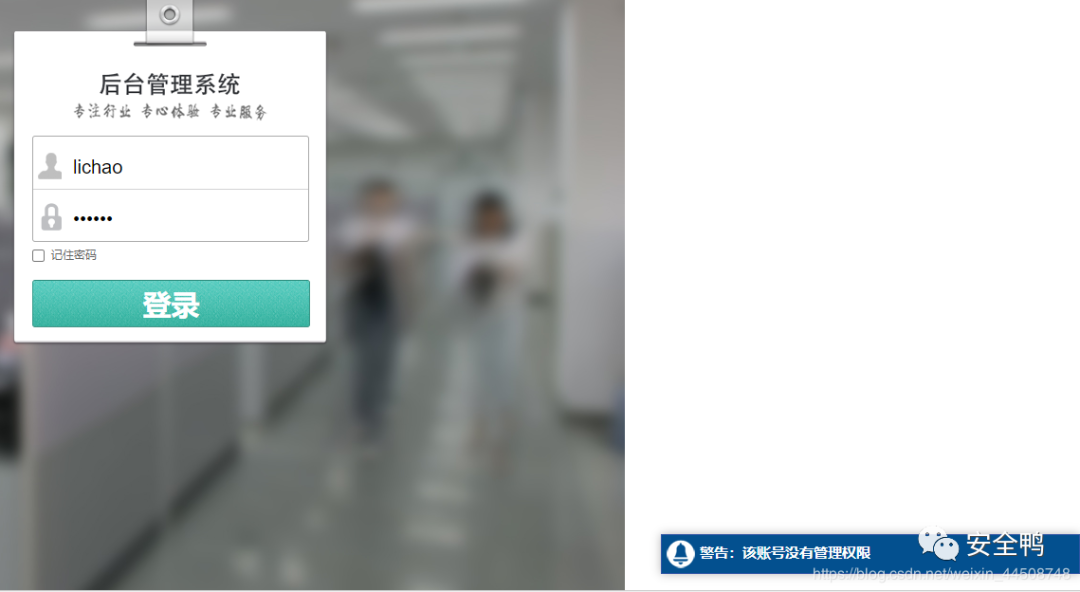

然后找到了后台:

但是阿超的账号不让登陆,说没有权限。下面url是目标后台登陆后要跳转的主目录,未登录情况下访问这个url并没有跳转到登陆页面而是直接无回显:

http://xxxx.com/system/SystemMain.aspx?uid=

我在前台页面登陆阿超的账号,然后访问后台的url,阿超又给了我一次惊喜:

没错直接用阿超的账号登陆进后台了。但是权限还是不够大,因为他的账号只是个卑微的监控员权限,他的账号密码还被明文放在用户资料框下面:

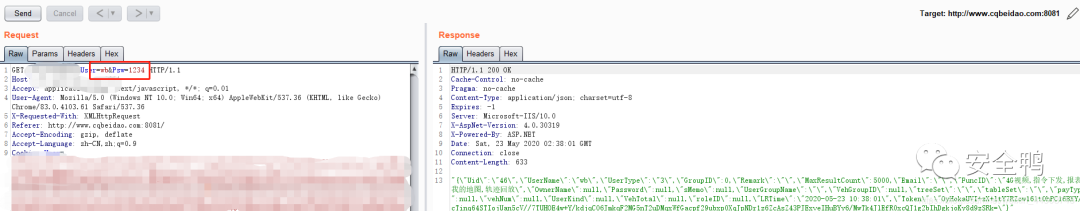

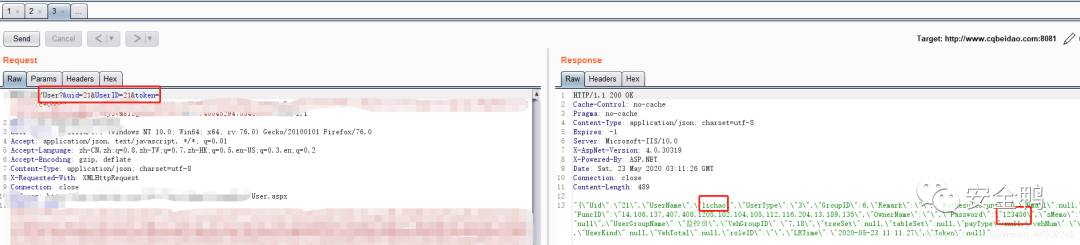

在这里跃跃试试,抓包如下:

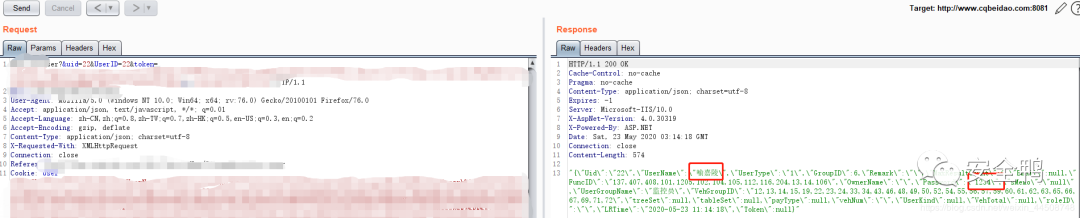

试修改userid & uid:

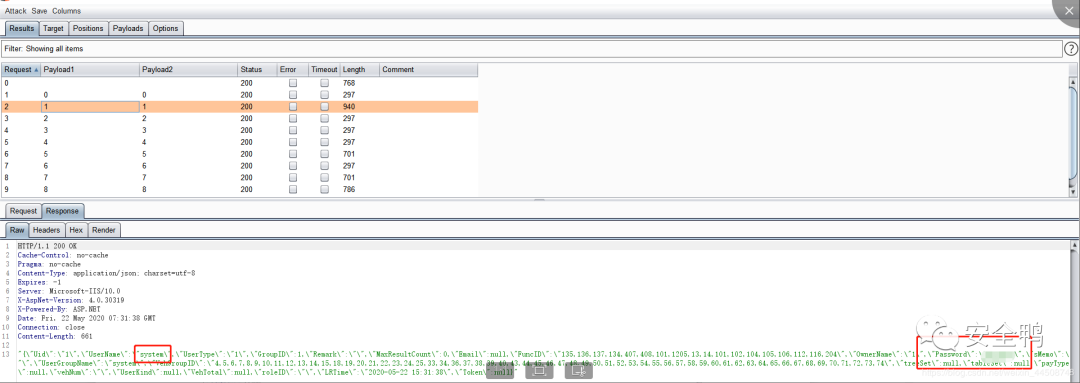

跑出个1234弱口令,这就很有趣了,用burp直接梭哈:

直接遍历到了所有的账号密码。还搞到了system的密码。本来还要继续搞下去,但当时已经到下班时间了,交漏洞关电脑,一天工资到手~

版权申明:内容来源网络,版权归原创者所有。除非无法确认,都会标明作者及出处,如有侵权,烦请告知,我们会立即删除并致歉!

VSole

网络安全专家