俄罗斯政府捣毁最危险的勒索软件组织

上周五,俄罗斯政府首次宣布破获勒索软件组织REvil,逮捕了14名被指控为REvil勒索软件组织成员的嫌犯。俄罗斯联邦安全局(FSB)表示,这些行动是应美国官员的要求而采取的,但许多专家认为,此次对主要勒索软件组织的打压时机可能与缓解乌克兰局势的政治需要有关。

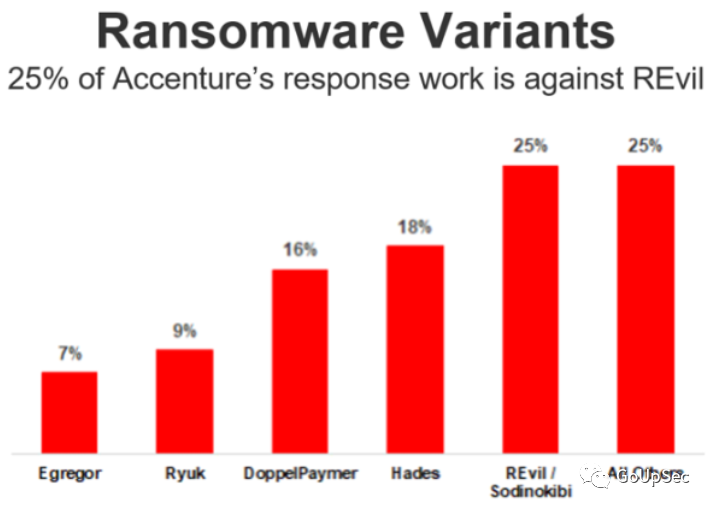

REvil是近年来最危险和激进的勒索软件组织,主要针对大型企业和关键基础设施等大型目标,勒索赎金规模高达数亿美元。根据美国司法部的数据,自2019年初亮相以来,REvil勒索软件运营已获得超过2亿美元的勒索赎金,并加密了至少17.5万个系统。根据埃森哲2021年8月发布的了勒索软件报告,该公司处理的重大勒索软件案件中25%都与REvil有关,遥遥领先其他勒索软件组织:

根据FSB发布的公告,FSB搜查了莫斯科、圣彼得堡、列宁格勒和利佩茨克的二十多个住址,逮捕了14名REvil勒索软件成员。突袭的成果显著,FSB查获了超过660万美元的法币和加密货币,其中包括60万美元、4.26亿卢布(约550万美元)、50万欧元和20辆用从网络犯罪赃款购买的“高级汽车”。

这是俄罗斯首次公开打击本国境内的重大勒索软件团伙。被逮捕的勒索软件团伙成员被指控“非法流通支付手段”(伪造信用卡和其他支付文件、加密货币)。

“这些搜索活动是基于美国当局的呼吁,美国当局举报了犯罪集团的头目,以及他通过引入恶意软件、加密信息和勒索金钱等方式侵占外国高科技公司的信息资源。”FSB指出:“美国主管部门的代表已获悉此次行动的结果。”

FSB没有公布任何被捕者的姓名,不过周末莫斯科特维尔法院的逮捕文件中公布了其中八人的姓名。据塔斯社报道,所有被捕的人都被指控犯有俄罗斯联邦刑法第187条第2款的罪行,刑期为5至8年。

俄罗斯媒体RIA Novosti发布了一段抓捕现场的视频片段:

安全业界普遍认为REvil是GandCrab的改头换面,GandCrab是一个俄语勒索软件联盟项目,2019年夏天关闭时对外宣称总勒索金额超过了20亿美元。在接下来的大约两年里,接班的REvil每周都在数据泄露站点“快乐博客”上发布新闻,点名羞辱数十名新受害者。IBM研究人员2021年2月的一项分析发现,仅在2020年,REvil团伙就赚了超过1.2亿美元。

但一切都在2021年的夏天发生了变化,当时REvil与另一个勒索软件组织DarkSide合作,攻击了美国科洛尼尔管道运输公司(Colonial Pipeline),导致美国各地的燃料短缺和价格飙升。仅仅几个月后,一项多国执法行动中调查人员侵入REvil团伙的行动并迫使该组织下线。

2021年11月,欧洲刑警组织宣布逮捕了7名REvil加盟团伙,他们自2019年以来共提出了价值超过2.3亿美元的赎金要求。与此同时,美国政府对两名被指控的REvil网络犯罪分子提起了两份起诉书,其中将这些人称为“REvil Affiliate #22”和“REvil Affiliate #23”。

很明显,美国政府早就摸查清楚了REvil组织的领导者和主要成员的真实身份。2021年秋天,拜登曾告诉普京,希望俄罗斯在美国提供涉及勒索软件活动的特定俄罗斯人的信息时采取行动。

那为什么俄罗斯政府选择在乌克兰边境集结大军,局势一触即发的当下对REvil勒索软件组织痛下杀手?

“这些逮捕最有趣的地方在于时机。”Immersive Labs威胁研究主管Kevin Breen说。“多年来,俄罗斯政府对网络犯罪分子的政策至少可以说是不够积极主动。由于俄罗斯和美国目前在外交谈判桌上,(对REvil主要成员的)逮捕很可能是更广泛、多层次的政治谈判的一部分。”

位于莫斯科卢比扬卡广场的FSB总部图片:维基百科

安全公司CrowdStrike的联合创始人兼前首席技术官Dmitri Alperovitch将REvil在俄罗斯的逮捕称为“勒索软件外交”。Alperovitch在推特上说:“这是俄罗斯的勒索软件外交,向美国发出的一个信号——如果你不对我们入侵乌克兰实施严厉制裁,我们将继续与你合作进行勒索软件调查。“

AdvIntel威胁预防研究负责人Yelisey Boguslavskiy表示,被捕的可能是REvil低级别的加盟团伙,而不是开发恶意软件并维护RaaS服务的REvil核心成员。

但是,据The Record报道,拜登政府的一名高级官员表示,被逮捕的14名嫌疑人中的一名人员也对破坏Colonial Pipeline运营的勒索软件攻击负责。该恶意软件由DarkSide勒索软件团伙部署,后来更名为BlackMatter。

消息人士认为,REvil逮捕行动宣布前不久,乌克兰的许多政府网站被黑客破坏,并散布恐慌信息,警告乌克兰人他们的个人数据正在被上传到互联网上。

安全专家指出,乌克兰吃过俄罗斯黑客的大亏。长期以来,乌克兰一直是俄罗斯黑客检验自己能力的试验场。2015年12月23日对乌克兰电网的网络攻击导致23万乌克兰人在黑暗中瑟瑟发抖。

西方政府还指责俄罗斯发布了NotPetya(一种利用永恒之蓝漏洞的勒索病毒)声称后者是最初针对乌克兰企业的大规模网络攻击中使用的攻击性工具,最终泄露并在全球范围内造成了极具破坏性和代价高昂的恶意软件大爆发。

参考资料:

- http://www.fsb.ru/fsb/press/message/single.htm%21id%3D10439388%40fsbMessage.html

- https://tass.ru/proisshestviya/13431845

- https://www.cnbc.com/2021/07/09/ransomware-biden-presses-putin-to-disrupt-cybercriminals-in-russia.html

- https://www.imolin.org/doc/amlid/RussianFederationCriminal_Code.pdf

(来源:@GoUpSec)