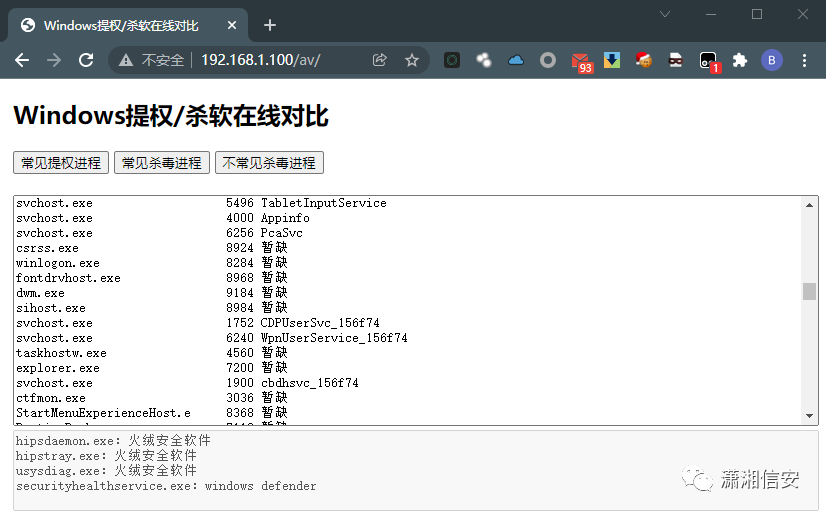

在线杀软对比源码+数据源(自用)

VSole2022-01-04 08:20:37

声明:该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 |

0x01 前言

在以往发的几篇实战案例文章中都有提到这个"在线杀软对比",很多朋友私下找我要,一个个发太麻烦了,所以就直接发出来了吧,可以自己做些修改补充!

个人习惯:拿到Webshell后先去看下目标主机中是否存在杀软?然后再去做针对性的免杀和绕过测试,尽可能避免出现查杀和拦截提示,动静大、易被发现。

0x02 杀软对比源代码

源代码中的JS部分扒自@gh0stkey师傅博客,根据个人习惯做了些修改,不区分进程名大小写,网上有些"在线杀软对比"区分大小写,这样容易产生误/漏报。

<html><head><meta charset="utf-8"><title>Windows提权/杀软在线对比title>

<script src="./js/av1.js">script><script src="./js/av2.js">script>head>

<body><div style="width: 800px; margin: 10px auto;"><h2>Windows提权/杀软在线对比h2><h4>

<button type="submit" class="button_" onclick="av1();">常见杀毒进程button><button type="submit" class="button_" onclick="av2();">不常见杀毒进程button>h4><textarea rows="15" id="tasklist" style="width:100%;resize:none;" name="input_process">textarea><textarea rows="5" id="result" style="width:100%;resize:none;" name="av_process" disabled="disabled">textarea>div>body>

<script>function av1() { var tasklist = document.getElementById('tasklist').value; var result = document.getElementById('result'); if (tasklist != "" && tasklist) { var re = new RegExp("(.*?)\.exe", "g"); var tasks = tasklist.match(re); if (tasks) { var htmlContent = ""; for (i = 0; i < Object.keys(avList).length; i++) { var taskid = Object.keys(avList)[i]; for (x = 0; x < tasks.length; x++) { if (taskid.toLowerCase() == tasks[x].toLowerCase()) { htmlContent += taskid + ":" + avList[taskid] + ""; } } } result.innerHTML = htmlContent;

} else { result.innerHTML = '暂无匹配,欢迎补充!'; }

} else { result.innerHTML = '请输入!'; }}

function av2() { var tasklist = document.getElementById('tasklist').value; var result = document.getElementById('result'); if (tasklist != "" && tasklist) { var re = new RegExp("(.*?)\.exe", "g"); var tasks = tasklist.match(re); if (tasks) { var htmlContent = ""; for (i = 0; i < Object.keys(avList1).length; i++) { var taskid = Object.keys(avList1)[i]; for (x = 0; x < tasks.length; x++) { if (taskid.toLowerCase() == tasks[x].toLowerCase()) { htmlContent += taskid + ":" + avList1[taskid] + ""; } } } result.innerHTML = htmlContent;

} else { result.innerHTML = '暂无匹配,欢迎补充!'; }

} else { result.innerHTML = '请输入!'; }}script>html>

0x03 杀软进程数据源

大部分WAF和杀软进程来自笔者以往在实践和本地测试中搜集整理而来,同时也整合了@r00tSe7en、@NS-Sp4ce、@gh0stkey几位师傅的一些数据,共整理出“常见杀毒进程”211个,“不常见杀毒进程”746个......。

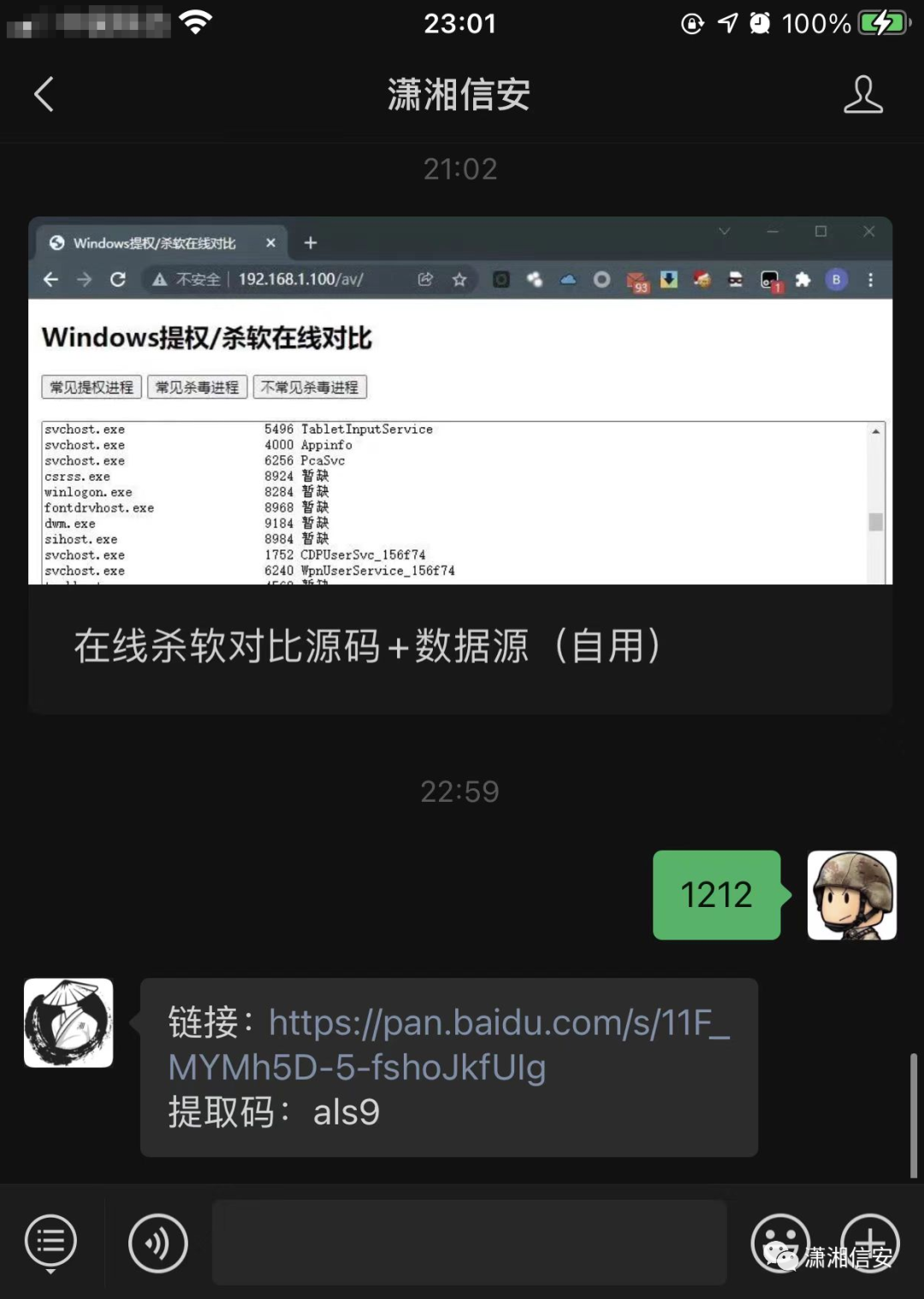

注:由于杀软进程的数据过长,就不贴在文章中了,只需关注潇湘信安公众号回复“1212”即可获取“在线杀软对比源码+数据源”的百度网盘下载链接,如下图所示。

VSole

网络安全专家