近期,Lookout、谷歌先后发布报告,披露了使用6个漏洞利用(其中有2个0day)的意大利商业间谍软件Hermit;

谷歌安全专家称,小组在2021年发现九个零日漏洞,其中有七个由商业供应商开发,并出售给政府支持黑客以供其使用;

随着商业间谍软件供应商的崛起,具备数字监控能力的政府越来越多,这对互联网用户构成了严重的信任威胁。

安全内参消息,谷歌威胁分析小组(TAG)在上周四(6月23日)发布报告,披露一家意大利间谍软件供应商曾出售技术产品,被用于攻击意大利及哈萨克斯坦的受害者。

这份报告印证了近期安全厂商Lookout发布的另一份报告。该报告中提到“Hermit”,一款由间谍软件供应商RCS Labs与电信公司Tykelab Srl共同开发的监视软件品牌。

谷歌在报告中分析了RCS Labs的间谍软件“Hermit”,发现这家意大利供应商“通过多种策略,包括较为罕见的路过式下载(drive-by download)作为初始感染载体,攻击iOS及Android上的移动用户。”

谷歌威胁分析小组研究员Benoit Sevens与Clement Lecigne还谈到了商业间谍软件行业的整体情况,表示谷歌一直在追踪供应商活动,并正在“监控并破坏这一蓬勃发展的行业。”

“威胁分析小组在2021年共发现九个零日漏洞,其中有七个由商业供应商开发,并出售给政府支持黑客以供其使用。”他们说。

“威胁分析小组正在持续跟踪30多家供应商,这些厂商的复杂性不同、公开度各异,但都在向政府支持的黑客出售漏洞或监视功能。我们的研究结果认定,以往只有少数具备技术专长的政府才能开发并实施漏洞利用,但随着商业监控供应商的崛起,具备这种能力的政府已经越来越多。这不仅会降低互联网安全性,同时也将威胁用户所依赖的信任。”

同时针对iOS与Android系统

与Lookout发布的报告一样,谷歌发现RCS Labs的间谍软件通常源自受害者接收到的一条链接。一旦点击此链接,受害者就会被要求下载并安装恶意软件。

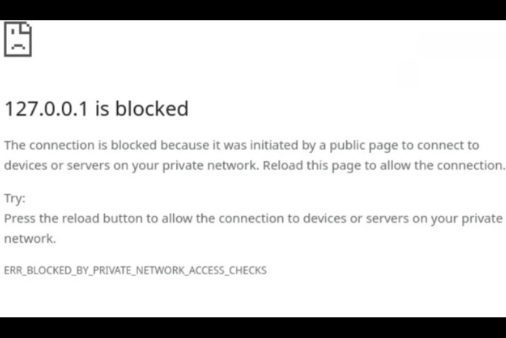

有证据表明受害者使用的既有Android设备,也有iOS设备。令人意外的是,谷歌认为活动背后的黑客分子有时候还会与受害者所使用的电信运营商配合,“禁用掉攻击目标的移动数据连接。”研究人员表示,“一旦移动数据被禁用,攻击者就能通过短信发出恶意链接,诱导目标安装特定应用程序以恢复数据连接。”

“我们认为,这也解释了为什么大部分恶意软件会被伪装成移动运营商的应用程序。当电信运营商无法介入时,恶意黑客就会将应用程序伪装成消息收发应用。”

图:来自攻击者所控制站点之一(WWW.FB-TECHSUPPORT[.]COM)的示例截图。

谷歌表示,这些应用程序并没有上架App Store,而是使用了3-1 Mobile SRL公司的企业证书进行签名。该证书“满足一切iOS设备上的全部iOS代码签名要求,因为该公司已经注册了苹果企业开发者计划。”

据Sevens与Lecigne分析,该应用共涉及6个CVE漏洞,分别为:CVE-2018-4344, CVE-2019-8605, CVE-2020-3837, CVE-2020-9907, CVE-2021-30883 和CVE-2021-30983。

研究人员们提到,“上述6个漏洞中,前4个漏洞为2021年之前披露,全部基于各个越狱社区编写的公开漏洞利用。后2个为零日漏洞。”

对于Android设备,该应用会篡改图标将自己伪装成合法的三星应用程序。但谷歌证实,此应用从未上架过Google Play应用商店。

谷歌还提到,他们已经更新了Google Play Protect服务,并禁用了此次攻击中被作为命令与控制服务器的相关Firebase项目,以保护用户。对于所有受此次间谍软件攻击影响的Android设备受害者,谷歌还专门推送了警告。

商业间谍软件正在蓬勃发展

报告指出,间谍软件行业目前正在“蓬勃发展并保持着可观的增长速度”,众多政府因为自身无力开发此类功能而纷纷决定采购。

但这个行业的存在,本身也与政府“保护民主这一基本价值观背道而驰,他们提供的工具往往被政府用于打击政治异见者、记者、人权人士以及反对党政客。”

Sevens与Lecigne还补充称,RCS Labs这类间谍软件供应商还有可能在“秘密储备零日漏洞”,并称过去十年间已经有众多间谍软件厂商受到攻击。一旦发生这种情况,“他们储备的零日漏洞完全可能在不知不觉中被其他黑客所掌握。”

两位研究员最后总结,“要想解决商业监视行业的负面影响,必须建立一种强大、全面的方法,引导威胁情报团队、网络防御者、学术研究人员、政府和技术平台间开展通力合作。”

参考资料:therecord.media.com

Anna艳娜

Anna艳娜

安全侠

安全侠

007bug

007bug

Anna艳娜

Anna艳娜

安全侠

安全侠

安全侠

安全侠

安全侠

安全侠

Andrew

Andrew

X0_0X

X0_0X

上官雨宝

上官雨宝

Andrew

Andrew

X0_0X

X0_0X