记一次SRC信息泄漏利用

VSole2022-06-26 15:02:17

周末闲着⽆聊,打开电脑闲逛, ⼼⾎来潮想着挖⼀波SRC,看看能不能换点酒钱。于是就有

了⼀下内容

01

信息收集

对⽬标进⾏信息收集,懒得爆破⼦域名了,直接去搜索引擎搜索了⼀波,发现⼀个隐藏的不

是很深的站点。该系统域名为test,看来是个测试的环境。

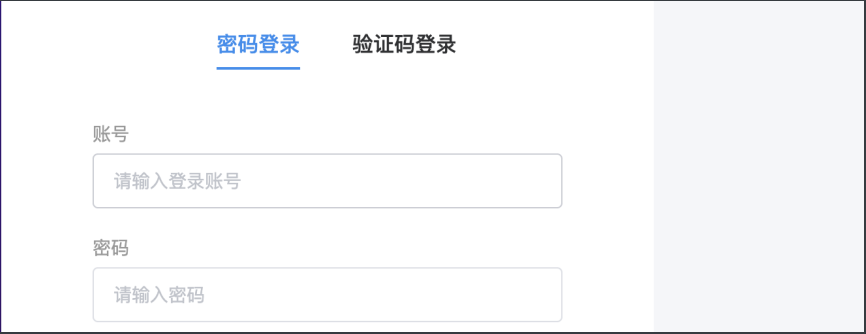

开局⼀个登录框

没有账号,没有密码,爆破⽆果

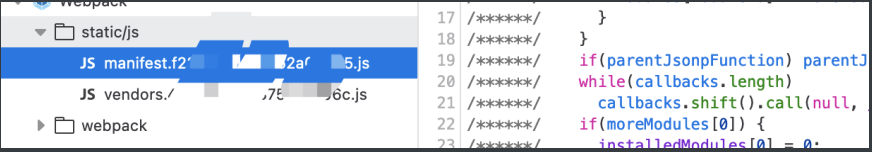

F12直接开⼲,发现了webpack泄漏,但是⽐较鸡肋,⽽且⼚商⼀般不会收。

将js.map 下载下来,使⽤restore 进⾏还原

02

发现新线索

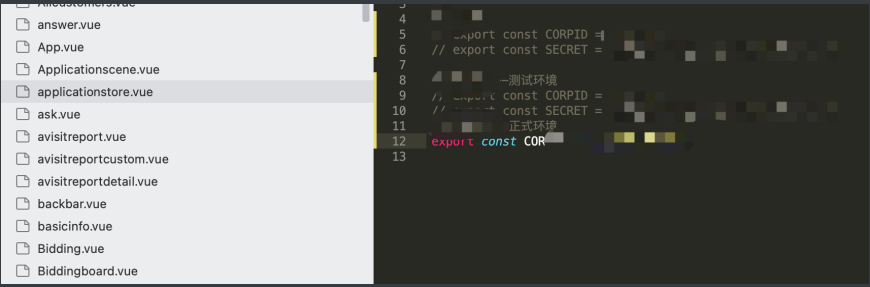

翻看代码的信息,在⼀个配置⽂件发现了注释掉的corpid 和secret信息

通过百度搜索CORPID

查询官⽅⽂档,获取字段的含义

secret

secret是企业应⽤⾥⾯⽤于保障数据安全的“钥匙”,每⼀个应⽤都有⼀个独⽴的访问密钥

access_token

access_token是企业后台去企业微信的后台获取信息时的重要票据,由corpid和secret产⽣。所有接⼝在通信时都需要携带此信息⽤于验证接⼝的访问权限

这信息泄漏不就有了嘛,作为⼜菜⼜爱玩的安服仔,怎能满⾜于此,这交上去顶多⼀个低危。

03

继续深入

于是想办法去扩⼤该漏洞的危害,经过查找半天的官⽅⽂档,总算有了⼀点点⼩成果

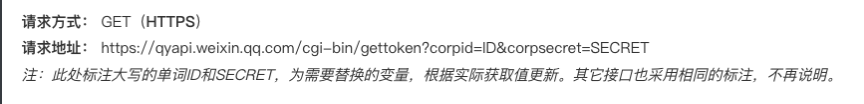

参考官⽅⽂档,获取access_token

成功获取到了access_token,证明泄漏的corpid 和secret 是正确的

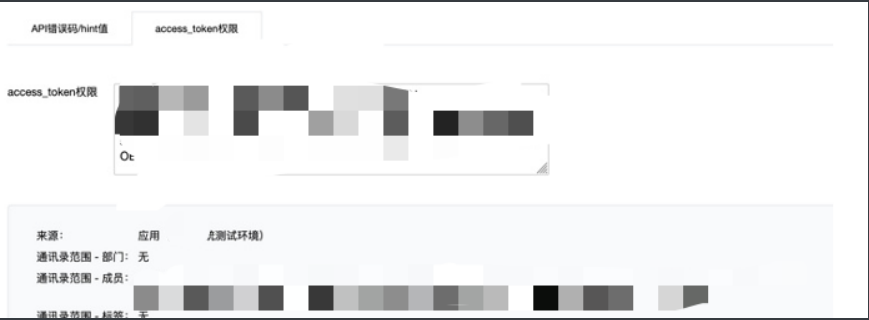

然后通过接⼝查询了⼀下token的权限

https://open.work.weixin.qq.com/devtool/query

####

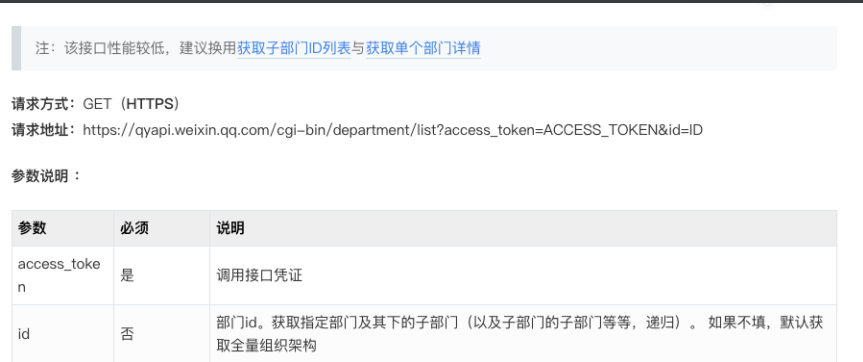

继续查看开发⽂档,获取部⻔列表

根据接⼝也是成功获取到部⻔列表

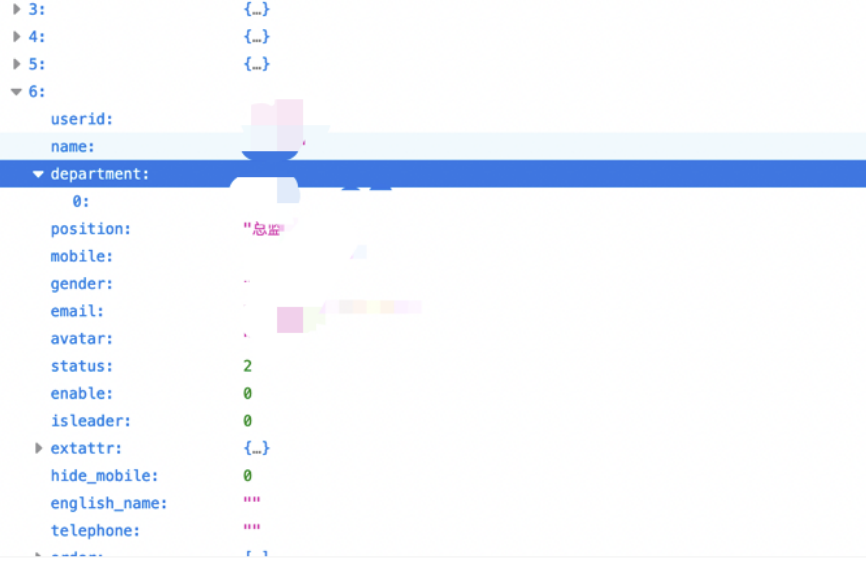

获取部⻔成员

通过该接⼝可以直接查看企业微信全部⽤户的姓名、⼿机号、邮箱等信息

到这⾥就利⽤结束了,证明了⼀下危害,漏洞也是被⼚商定级为严重

04

小结

在测试过程中,发现⼀些access key的时候,可以多翻⼀翻官⽅的⽂档。说不定单⻋就变摩托了

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家