企业面对APT化攻击的防御困境

引子

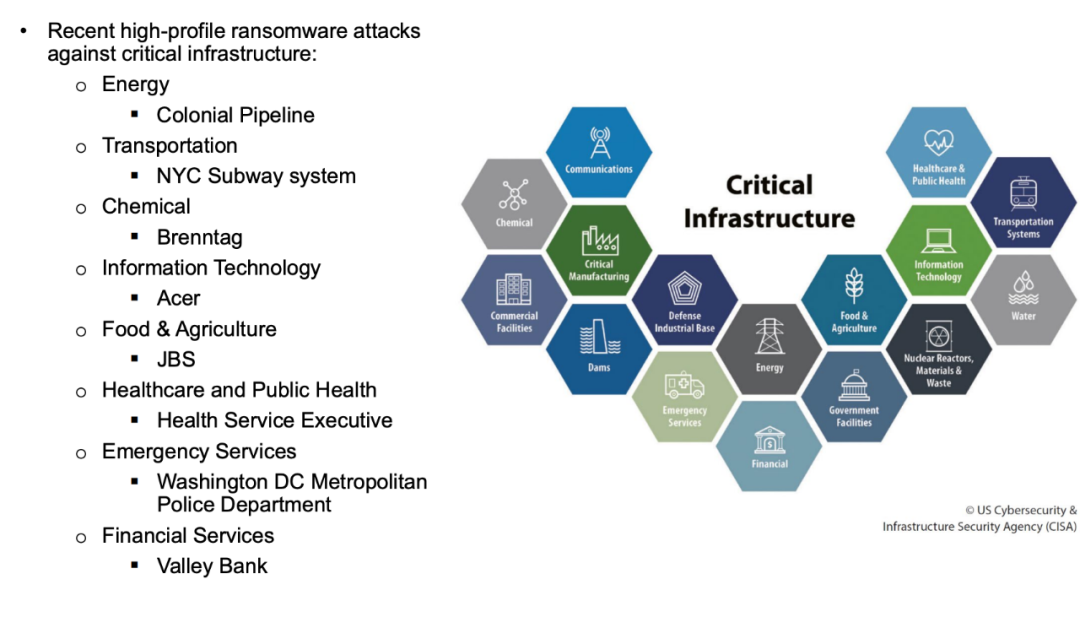

最近爆出了德国两家石油运输公司遭遇了勒索攻击,导致油价波动,让笔者深感不安。去年以来 APT化的勒索组织攻击影响到了几乎所有的重要行业,借用老美的一张ppt可以看到能源、交通、食品加工、医疗卫生、公共服务、政府机构等各行各业的龙头公司都已经有血的案例。

参考:https://www.hhs.gov/sites/default/files/conti-ransomware-health-sector.pdf

理论

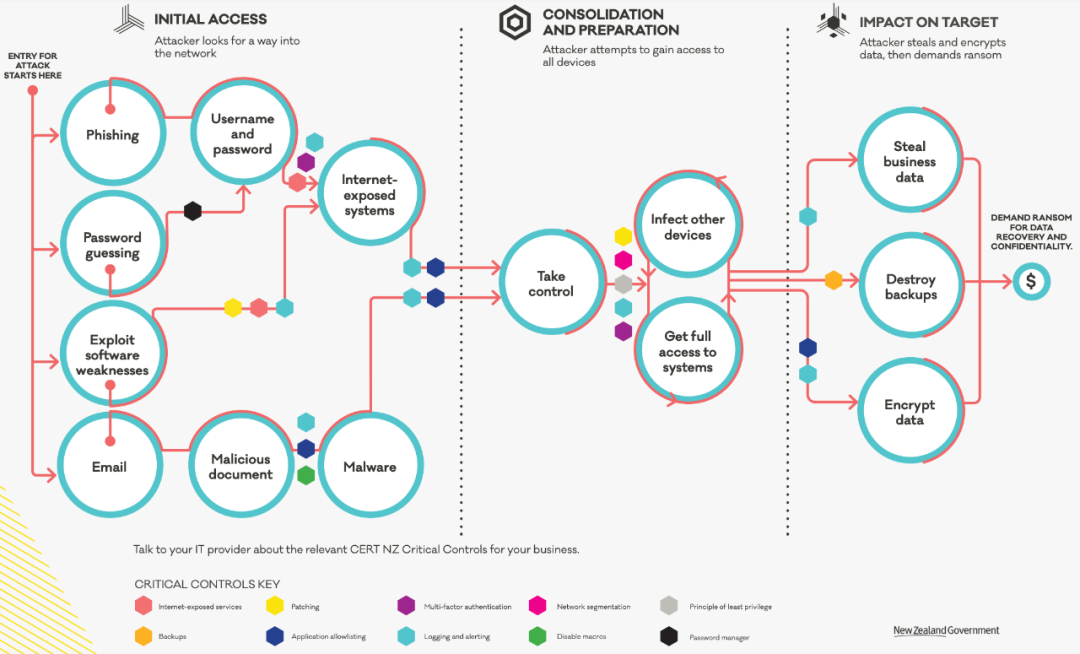

勒索攻击频频得手,主要是因为相关攻击已经完全APT化。以往的APT技战术描述都是用ATT&CK,这里笔者推荐新西兰Cert画的一张信息图,这张图用另外一个形式清晰的展现了勒索组织APT化的攻击技战术过程,以及企业在这些攻击过程中可以实施防御和响应的关键安全控制点。

参考:https://www.cert.govt.nz/assets/ransomware/cert-lifecycle-of-a-ransomware-incident-with-controls-business-version.pdf

在这个信息图中分了10个关键安全控制点,代表了企业的一些基础安全能力,它们有不同的组合来描叙一个安全控制过程,不同关键安全控制点的组合可以是线性的也可以是并行的。

- Internet-exposed services(互联网暴露服务安全基线)

- Backups(数据备份)

- Patching(安全补丁)

- Application allowlisting (终端程序管控)

- Multi-factor authentication (多因素身份验证)

- Logging and alerting (安全日志和安全告警)

- Network segmentation(网络分段隔离)

- Disable macros (终端安全策略,如禁用Office宏)

- Principle of least privilege (最小特权策略)

- Password manager(密码管理审计策略)

笔者以信息图第一个分支为例,笔者帮助大家简单解读一下这个理论模型,更多的细节读者可以再自行深入理解。 假设 攻击者通过钓鱼攻击掌握了组织机构的账户和密码,要入侵组织机构在外网暴露的某个系统,企业在这个攻击过程可以实施 并行组合三个 安 全控制点。

- Internet-exposed service:钓鱼泄漏的 账户和密码必然会通过某个外网暴露服务登录,相关的系统是否做好了安全基线。

- 意义:安全基线决定了系统是否可能被进一步RCE或后渗透

- Multi-factor authentication:如果这个系统有增强的多因素身份验证安全能力,只有 账户和密码是无法登录成功的。

- 意义:多因素认证对于攻击者来说也有很多钓鱼攻击和逻辑漏洞攻击手段,但多因素认证已经可以大大提升攻击难度

- Logging and alerting:如果这个系统有增强的日志记录和异常账号登录有安全告警能力,不安全的登录是可以检测发现的。

- 意义:企业资产的安全数据能力永远是核心安全能力

现实

现实的真实场景往往比理论的认知更复杂,企业只有拥有血的教训才会意识到面对APT化的攻击几乎无法防御,现实是老美意识到在逐渐APT化攻击的网络犯罪态势下,各行各业已经处于极度弱势。笔者的观点并非极端狭隘,简单衍生扩展几个问题。

企业是否能掌握所有暴露在互联网上的服务?

以互联网公司为例,总有不知道哪个部门、不受控的业务会不按照安全规定上线服务,IT运维自己要上线一个没有安全基线的服务也是稀疏平常的事,甚至多年前业务计划退役的历史遗留系统恐怕都列不全,对于APT来说总有机会攻破其中一个服务。

笔者觉得一个公司要掌握自己所有暴露在互联网上的服务列表不太现实,以后所有的基础设施和服务工程开发、部署都DevOps了,所有的过程都代码化可控,也许会减缓这类安全问题。不过在此之前这些攻击点依然只能用相关安全能力去管控,用网络测绘去主动检测发现。

企业是否能掌握所有的账号、服务和资产信息?

一个公司有多少终端,业务资产的所有者是谁。公司越大,生产网、内网的账号和人员、部门以及业务流程的关系就越复杂,资产清点、业务账号的管理都会是让人头疼的问题,APT攻击可以针对的人员、账号和资产何其之多,没有攻不破的账号和资产。

笔者觉得零信任也许是这个问题的解决之道,企业的基础IT能力和安全能力是成正比的,企业的基础IT能力都没做好,何谈防APT?

企业所有的系统是否都启用了多因素身份认证?

设想企业内一个临时开发的内部系统,或开源系统或服务,也许身份认证模块都不完整,能有用户密码登录就不错了,对于APT化的攻击,这样有账户和密码就能实施攻击的入口数不胜数。

笔者觉得不是所有的企业都象Google一样,所有系统在零信任架构下,服务默认都强制多因素认证,所有员工都给配了一把泰坦安全钥匙,没有条件的企业只能靠简单的网络访问策略限制不安全的系统。

企业所有的系统、服务和设备是否都拥有安全日志和安全检测告警能力?

企业是否知道自己有多少终端和机器未安装杀毒软件,所有的系统和服务是否有安全日志的记录和异常行为的安全检测告警能力,甚至还有一些被忽略的打印机、路由器等物联网和边缘计算设备没有安全能力。不说APT攻击打下一个没有安全日志和安全告警能力的系统,一些想到想不到、压根没有安全能力的边缘计算设备早已成为了APT攻击的后花园。

笔者觉得这里的问题几乎无解,但是能缓解,这里涉及了XDR、SEIM等这类企业安全大数据的建设和运营能力,企业要如何存储和使用巨量的安全日志数据是一个大难题。最重要的还是运营,有多少真正能应对APT的专家可以去分析安全日志和告警。通通都是大命题,笔者暂时不想过多解读。

结语

- 最后,发现这篇短文又是一个大命题,一篇短文无法全部说完,这里笔者就不再过多悲观主义,留待以后再来记录。回到引子,笔者还是想警醒大家思考一下最近的勒索安全事件,也许今年的安全态势比我们每一个人想的都要严峻。