0day漏洞影响启用 Sandbox 的多数 Windows 10 版本

最近逆向工程师在多数 Windows 10 版本中发现了一个0day 漏洞,可导致攻击者在操作系统的受限区域创建文件。该漏洞易于利用,攻击者在目标主机上实施初次感染后即可发动攻击,不过它仅适用于启用了 Hyper-V 功能的机器。

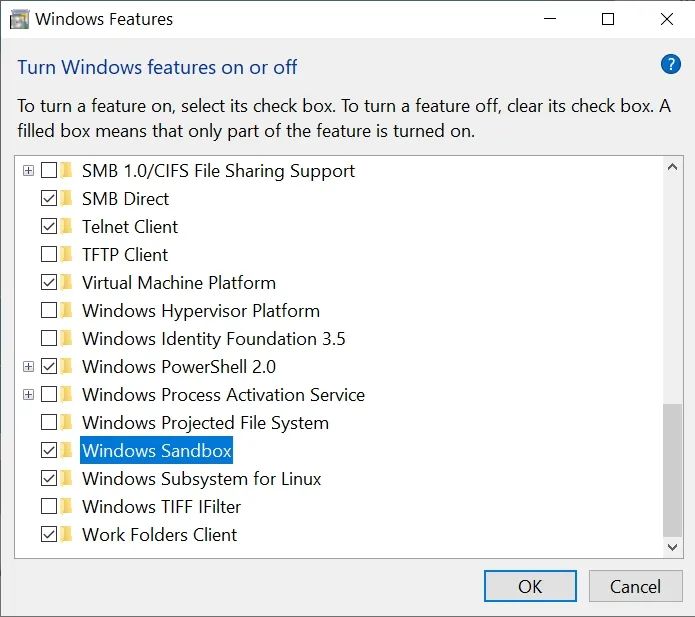

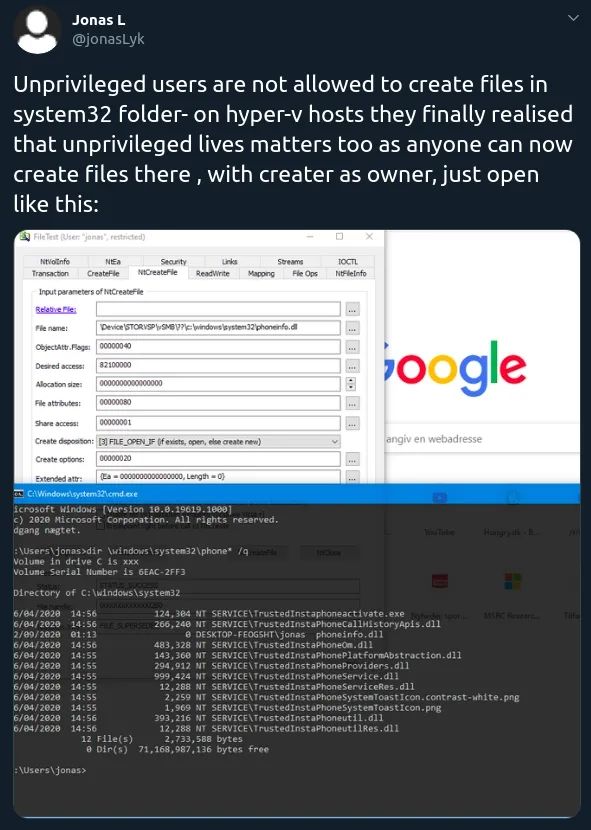

易遭利用的提权漏洞 逆向工程师展示说明了低权限用户如何可以在‘system32’中创建任意文件。该区域是一个受限制的文件夹,托管着Windows 操作系统和已安装软件的重要文件。 不过只有在启用 Hyper-V 的情况下该漏洞才可遭利用,由于该选项默认关闭且存在于 Windows 10 Pro、Enterprise 和 Education 版本中,因此攻击面得到控制。 Hyper-V 是微软在 Windows 10 创建虚拟机的解决方案。根据主机上可用的物理资源,它至少可以运行三个虚拟实例。鉴于硬件资源重组,Hyper-V能够运行具有32个处理器和内存为512M的大型虚拟机。对于普通用户而言,这个虚拟机的用户可能不大,但他们可以运行 Windows Sandbox。该隔离环境是为了执行不受信任的程序或加载不受信任的网站,使得Windows 操作系统免遭感染。 微软在Windows 10 版本1093于5月29日 Update 中引入 Windows Sandbox。开启该功能会自动启用 Hyper-V。

为了展示该漏洞,逆向工程师在 \system32 中创建了一个名为“phoneinfo.dll”的空文件夹。在这个位置做出的任何修改都要求权限提升,但如果启用了 Hyper-V,则这些限制条件失去作用。

由于文件的创建人也是所有人,因此攻击者可借此置入恶意代码,在必要时以提升后的权限执行恶意代码。 CERT/CC 漏洞分析师 Will Dormann 证实了该漏洞的存在,并表示攻击者不费吹灰之力即可利用该漏洞。 逆向工程师指出,易受攻击的组件是“storvsp.sys”(Storage VSP-Virtualization Service Porvider),它是一个服务器端 Hyper-V 组件。