美国最大成品油管道运营商被勒索软件攻击停摆三日!深信服提醒:需对关键信息基础设施安全保持高度关注

上周,美国最大成品油管道运营商Colonial被勒索软件攻击致使其被迫关闭所有输油管道运营一时间成为国内外的焦点,引发了国内外对于国家关键基础设施的高度重视。

美国最大成品油管道公司被勒索软件攻击

5月8日,据外媒纽约时报报道,美国最大成品油管道公司Colonial Pipeline被勒索软件攻击,为了避免造成更大影响,该公司已主动切断部分系统网络,暂停所有管道运营。

目前,尚不清楚这一事件的幕后黑手是谁。路透社援引业内人士称,实施网络攻击的黑客很可能是专业的网络犯罪团伙。

美国政府9日宣布进入紧急状态,以解除针对燃料运输的各种限制,保障石油产品可以通过公路快速运输。

疑似勒索软件DarkSide发起攻击

尽管目前还未证实美国最大燃油管道遭受何种勒索软件攻击,但从该公司的声明中可以得知,此次导致美国最大燃油管道公司停摆的主要原因来自于勒索软件的攻击。

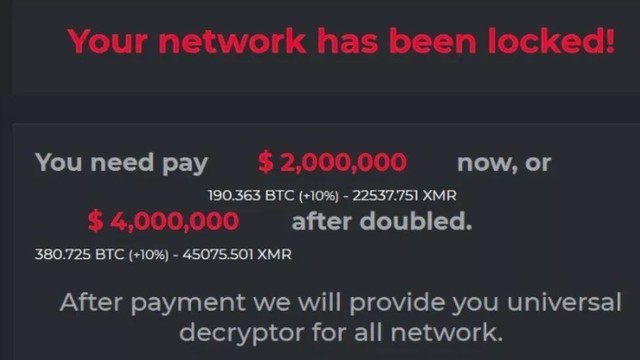

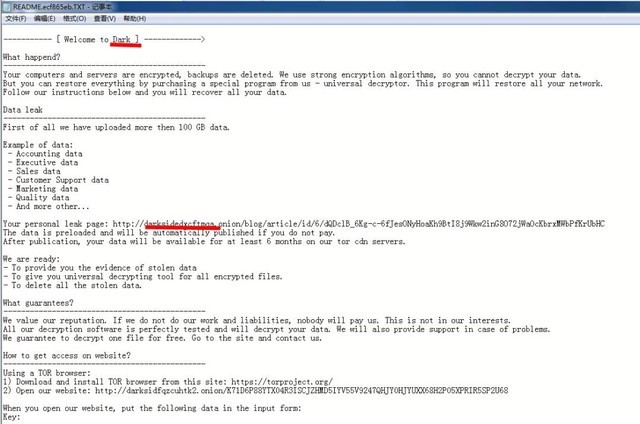

不过,据外媒BBC报道,根据多个消息来源证实,此次勒索软件攻击是一个名为DarkSide的勒索软件。消息称该犯罪团伙对目标系统植入恶意软件,以索要赎金,劫持了该公司近 100GB的数据,声称如果不付款,将会把这些数据泄漏到互联网上。

关于DarkSide勒索病毒团伙,深信服早在 2020 年 9 月就对其进行过跟踪报道。(【流行威胁追踪】深度分析DarkSide勒索软件;【流行威胁追踪】追踪已财富自由的DarkSide勒索软)

DarkSide勒索病毒团伙是勒索软件即服务(RaaS)的新锐代表之一,近年来,勒索团伙犯罪活动增长迅速,而受害者往往不愿意冒着风险支付高额的赎金,这使得勒索病毒运营团伙也开始包装自己“专业可靠”的形象。

DarkSide勒索信息TXT

与“散装”勒索病毒不同的是,DarkSide勒索病毒团伙攻击目标的针对性非常强,他们会对目标进行长达数周乃至数月的技术分析工作,甚至会对目标进行财务分析;该团伙曾公开表示,他们不以医院、学校等非营利组织作为攻击目标,而是针对有能力支付大额赎金的企业或机构进行攻击。

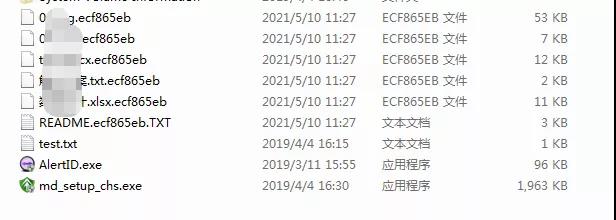

此外,DarkSide勒索病毒跟其它勒索病毒不同的是,其加密后缀不是固定的,通常是8位随机字符,且加密的文件类型包括以下后缀:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

加密后的文件后缀类型

为了确保成功勒索用户缴纳赎金,在进行加密前攻击者会在目标环境中进行渗透并安装后门程序以窃取重要的数据信息,当勒索目标拒绝缴纳赎金时,会将数据公开作为威胁目标的手段。

此前4月23日,DarkSide勒索病毒团伙就被曝出其在暗网门户网站上放出消息,Darkside将会提前告知那些邪恶/怀有不良动机的股票交易员,然后在网站上公布受害者公司之前将做空该公司的股票价格。

针对关键信息基础设施的攻击需引起强烈关注

关键信息基础设施关系着国计民生,是经济社会运行的神经中枢,是网络安全的重中之重。随着经济社会对网络的依赖程度不断加深,关键信息基础设施安全防护更加紧迫。网络空间军事化、网络武器平民化、网络攻击常态化的态势日趋明显,关键信息基础设施已成为网络攻击的主要目标。

面对这样的重大勒索软件攻击事件,也给国内关键信息基础设施建设保护敲响了警钟。这启发我们不仅需要完善的关键信息基础设施,更需要对关键信息基础设施的安全给予实时全面的监测保护。

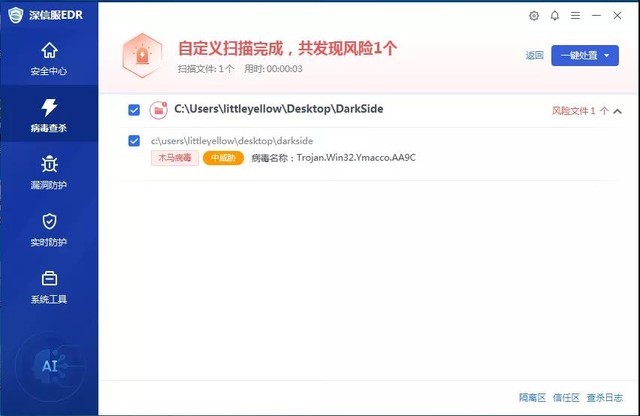

深信服EDR产品基于勒索病毒攻击链,从预防、防护、检测与响应整个生命周期进行全面防护。

预防:通过安全基线检查、漏洞检测与修复等提前识别系统脆弱面,并封堵勒索病毒攻击入口。

防护:开启RDP爆破检测、无文件防护、勒索诱饵防护以及远程登录保护等安全策略,对勒索病毒的各种攻击手段进行针对性的对抗与防护。

检测与响应:通过 SAVE 人工智能引擎进行文件实时检测、全网威胁定位、网端云联动等对勒索病毒进行全网快速定位、处置与阻断,阻止威胁爆破。

此外,深信服“人机共智”MSS安全运营服务为用户提供勒索病毒预防与响应专项场景服务。服务专家基于安全运营中心百余项勒索病毒Checklist,定期开展风险排查,并协助用户加固;安全运营中心7*24H持续监测确保第一时间发现勒索攻击、感染、传播行为,第一时间为用户精准预警,服务专家在线5分钟响应,高效闭环勒索病毒事件。

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

勒索病毒日常防范建议

●及时升级系统和应用,修复常见高危漏洞;

●对重要的数据文件定期进行异地多介质备份;

●不要点击来源不明的邮件附件,不从不明网站下载软件;

●尽量关闭不必要的文件共享权限;

●更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃

●如果业务上无需使用RDP的,建议关闭RDP,尽量避免直接对外网映射RDP服务。

深信服EDR用户,建议及时升级最新版本,并接入安全云脑,使用云查服务以及时检测防御新威胁。

32位工具下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

64位工具下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z