新的勒索软件被发现可以利用虚拟机发动攻击

VSole2021-06-24 18:04:08

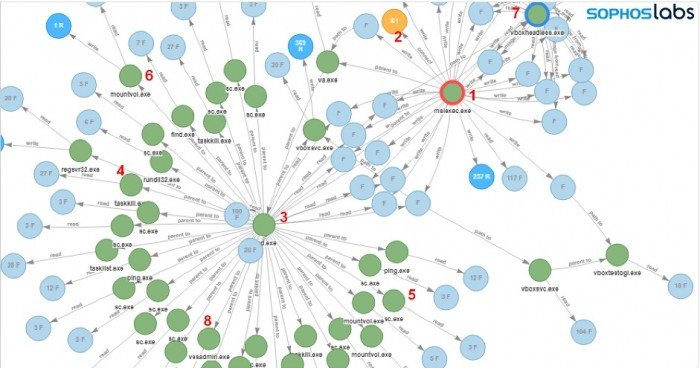

此外,根据赛门铁克威胁猎手团队的Dick O'Brien的说法,该虚拟机是通过一个恶意的可执行程序部署的,该程序在行动的侦察和横向移动阶段就已经被预先安装。

到目前为止,研究人员无法确定虚拟机中的恶意软件载荷是Mount Locker还是Conti勒索软件。后者在Endpoint安全软件被检测到,需要一个用户名和密码组合,这是以前Conti勒索软件活动的特征。

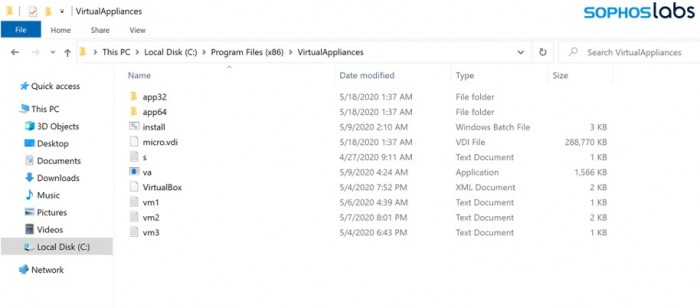

假设该恶意软件驻留在虚拟机的硬盘上,一旦操作系统被完全启动,恶意程序就可以跟随自动启动。可执行文件会检查主机是否是活动目录控制器,而在其他情况下,它采用俄罗斯键盘布局来识别,如果是的话就终止操作。

赛门铁克威胁猎手团队解释说:"一种可能的解释是,攻击者是一个同时拥有Conti和Mount Locker控制权限的恶意软件联盟团伙。他们可能试图在虚拟机上运行一个有效载荷(无论是Conti还是Mount Locker),当它判断无法工作时,选择在主机上保底运行Mount Locker。"

我们知道,大多数攻击者和勒索软件运营者喜欢使用合法的、非目的性的工具来加强他们的活动,同时尽可能长时间地保持不被发现。

VSole

网络安全专家