漏洞复现 | Nagios Log Server 跨站脚本漏洞

VSole2021-07-23 18:13:43

0x01 漏洞描述

Nagios Log Server是美国Nagios公司的一套集中式日志管理、监控和分析软件。

360漏洞云监测到Nagios Log Server存在跨站脚本漏洞:

- CVE-2021-35478

- CVE-2021-35479

这些漏洞源于当恶意JavaScript或HTML代码做为网页应用的输入存储在后台系统时,后续在动态生成的网页中使用这些代码时没有采用正确的HTML编码。攻击者可利用漏洞执行恶意JavaScript代码实现诸如窃取cookies或重定向用户等攻击。

0x02 危害等级

中危:4.6

0x03 漏洞复现

360漏洞云已成功复现上述漏洞,演示如下:

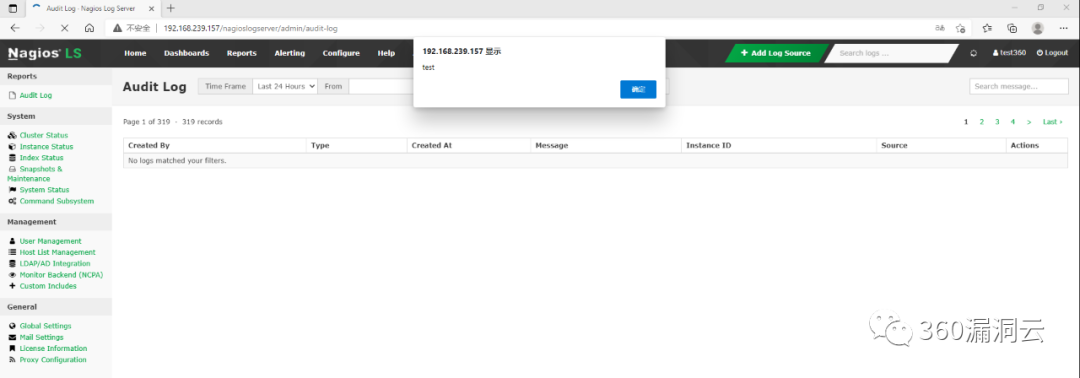

存储型跨站脚本漏洞复现

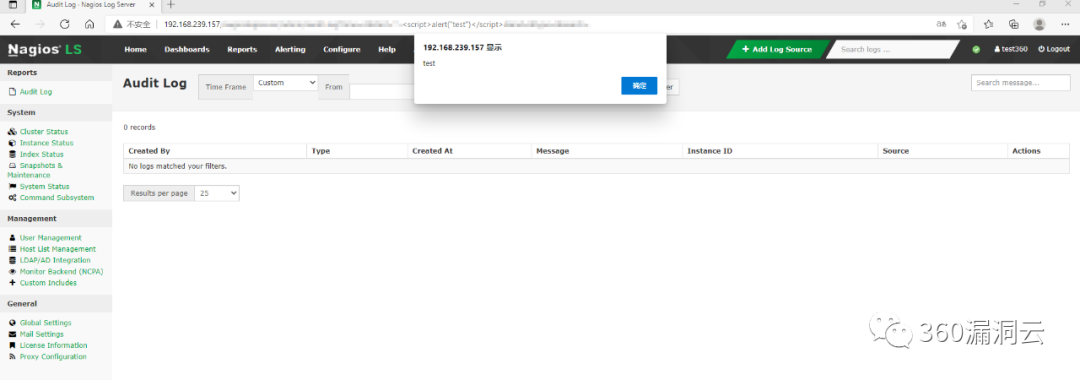

反射型跨站脚本漏洞复现

完整POC代码已在360漏洞云情报平台发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x04 影响版本

Nagios Log Server 2.1.8

0x05 修复版本

Nagios Log Server 2.1.9

0x06 修复建议

厂商已发布升级修复漏洞,用户请尽快更新至安全版本。

0x07 获取本情报的更多详情

建议您订阅360漏洞云-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

电话:010-52447660

邮箱:loudongyun@360.cn

网址:https://loudongyun.360.cn

360漏洞云介绍

360安全大脑漏洞云以技术为驱动,以安全专家为核心,围绕漏洞生态体系打造集漏洞监测、漏洞收集、漏洞挖掘、漏洞存储、漏洞管理、专家响应、漏洞情报预警、安全服务定制化于一体的漏洞安全一站式服务,帮助客户防患于未然,在降低资产风险的同时,大幅提升客户对漏洞感知、预警、分析等响应能力,为国家、政企客户、用户抢占风险预警处置先机,提升网络安全主动防护能力。

VSole

网络安全专家