工业安全态势感知三部曲之安全数据采集与分析

1 工业安全态势感知平台

数据采集与分析

工业安全态势感知平台利用大数据、机器学习、人工智能等技术对网络的安全状况进行深度感知,其感知能力主要集中在对网络、设备、主机、应用的数据收集、泛化,对采集的数据进行统计、分析、预测。工业安全态势感知平台通过对采集的数据集中处理,实现以下价值:

- 解决信息孤岛问题,从整体视角分析威胁;

- 解决海量无效、重复、低等级告警带来的分析障碍和安全运维效率低下问题;

- 解决安全事件日志类型及级别不统一,安全分析可用性差的问题;

- 解决安全分析碎片化问题,发现隐藏的攻击行为,提高了安全分析的准确度;

- 解决威胁事件定量和定性分析难的问题;

- 解决缺少本地威胁情报带来的无法本地溯源问题;

- 解决原设备日志误报,提高了威胁分析的准确率。

2 从传统IT态势感知转向OT态势感知

面临的挑战

随着工业互联网安全市场需求的不断发酵,越来越多的传统IT安全厂家纷纷投入工控安全领域,在没有对工控网络中的资产、流量、控制系统、协议、工程师站、服务器和业务属性深入研究的前提下,直接将IT网络的态势感知产品搬到工业控制网络中,实际对业务产生的价值并不高,缺乏工控特色,对建设一体化工业安全运营中心不能起到指导作用。造成这种现象原因不外乎有两种:一是工业控制网络的特殊性,导致其数据采集难度大。二是工业控制网络的工艺属性决定了安全分析模型,导致IT网络的安全模型在工业控制网络中水土不服,其分析能力大打折扣。

数据采集难度大

工业控制网络里面数据采集面临的问题有以下几个难点:

- 工业控制网络协议与IT协议不同,而且其私有协议屡见不鲜;

- 工业控制网络业务厂商关系复杂,流量镜像往往受阻;

- 受工业控制系统稳定性约束,其操作系统和各种应用软件版本较老,导致主机数据采集难度较大;

- 工业控制设备与传统IT设备其工作模式和业务属性不同,传统资产运行状态采集的技术难以应用到工业环境中,对工控设备的电源状态、温度等工业电气指标数据采集缺失。

安全分析模型和思路的转变

大部分传统安全态势感知主要针对IT信息网络,其分析模型主要针对互联网外部攻击的钓鱼网站、Web入侵、DDoS、垃圾邮件、恶意网站等,而工业控制网络现阶段开放在互联网的环境相对较少,其主要的风险主要是来自于内网、终端层面,因此其分析模型要建立在生产工艺流程基础之上,结合网络流量、安全设备、主机及业务应用构建安全分析模型,才能感知网络威胁,实现通报预警,联防联控。

3威努特工业安全态势感知

数据采集与分析能力

数据采集种类

威努特深耕工控行业多年,对于各种工业控制网络如电力、能源、轨交、石油石化、市政等关键信息基础设施领域有深刻的理解,同时对网络中的各种主流工控协议、私有工控协议,以及各种工业控制设备的内容积累颇多,能够对网络中的流量、安全事件日志、主机日志、业务应用日志深度采集,具备完整的流量+终端+业务应用+安全的全套数据采集能力。

网络流量采集

网络流量的采集与分析利用工业安全态势感知流量探针产品,对工业控制协议(如Modbus TCP、 OPC、Siemens S7、DNP3、IEC104、Ethernet/IP、MMS、PROFINET和FINS等)的通信报文进行深度解析(DPI,Deep Packet Inspection)和文件还原,除了网络中攻击发现外,还可以从网络流量中还原出文件(HTTP、SMTP、POP3、IMAP、FTP、SMB等协议)并通过多病毒检测引擎有效识别出病毒、木马等已知威胁;通过基因图谱检测技术检测恶意代码变种;还可以通过沙箱(Sandbox)行为检测技术发现未知威胁;对抽取的网络流量元数据,进行情报检测、异常检测、流量基因检测,最后将所有安全信息关联分析,输出检测结果上报工业安全态势感知平台。

告警日志数据采集

(1)安全设备日志采集

威努特工业安全态势感知平台日志采集能力覆盖公司所有安全产品,支持各类信息的采集,同时支持市面上主流厂家安全设备的日志收集。其采集接口包括syslog、SNMP trap、NetFlow、FTP、SFTP、SCP、JDBC、文件等格式。

(2)业务系统告警日志采集

对于没有日志外发接口或无法部署主机探针的业务系统,通过拷贝日志文件,解析并泛化处理,比如WinCC的日志文件。

主机数据采集

主机数据采集利用主机卫士产品,对操作员站、工程师站、数据服务器等工业现场主机,采集用户操作日志、移动存储日志、访问控制日志、应用程序执行日志、外设日志、访问关系日志、安全基线日志、非法外联日志、执行样本文件等。

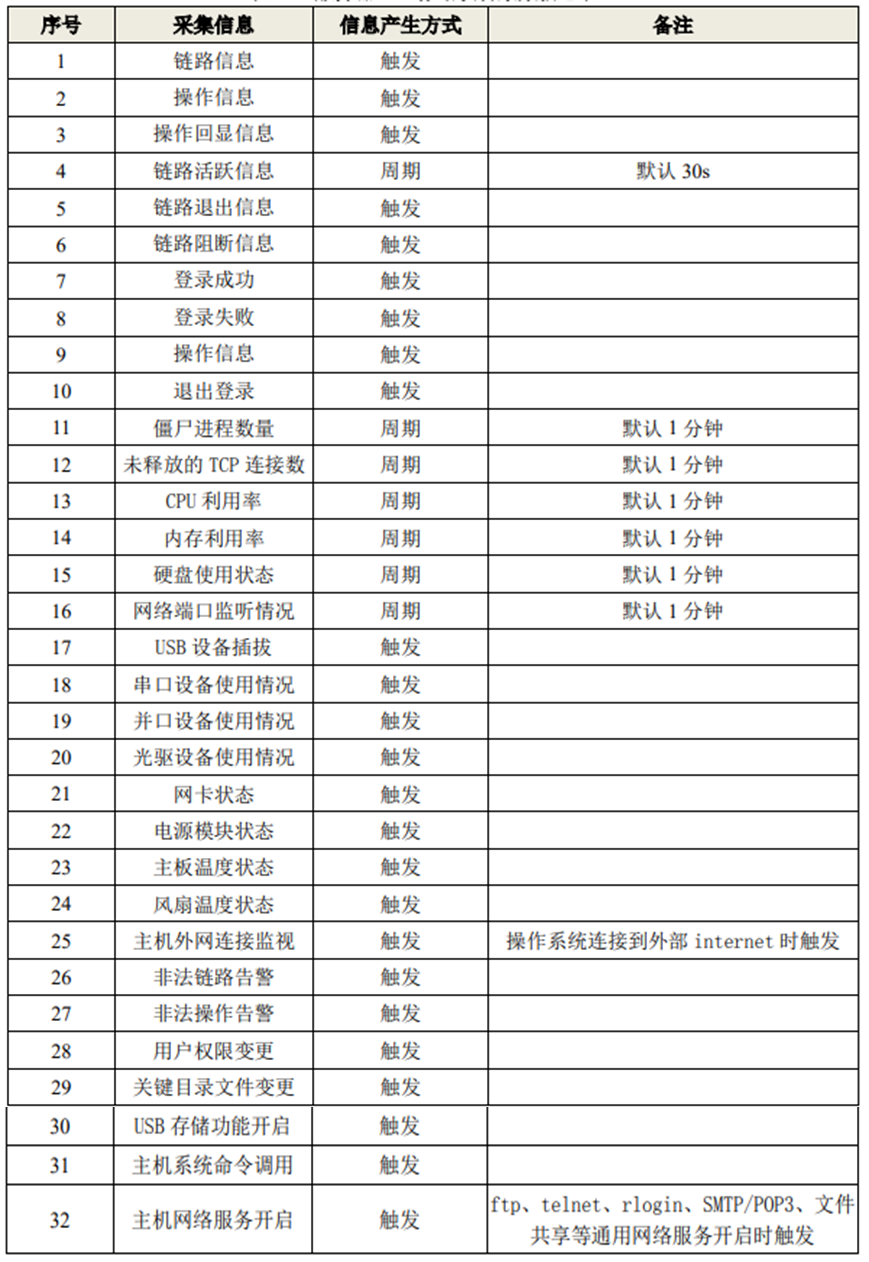

威努特主机卫士对工程师站或业务服务器能够采集以下日志信息:

图 1 工程师站日志采集

工业控制网络中受稳定性约束,很多主机操作系统较老,导致主机日志采集难度大,威努特主机卫士为解决这一难题适配了Windows Server:2003 SP2、2008、2008 R2、2012、2012 R2、2016 2000、Windows XP、Windows Vista、Windows 7、Windows 8、Windows 10、Linux Redhat、CentOS、麒麟、凝思等100余个版本的操作系统。

业务应用数据采集

威努特工业安全态势感知平台通过采集业务流量、主机和服务器的日志、工业控制设备\系统(PLC、RTU、WinCC等)日志,提取工程文件下载\变更日志、指令时序和周期日志、业务操作频次日志、关键动作日志、重要配置变更日志、控制设备的状态和告警日志、实时数据库操作日志、组态软件日志等,通过平台泛化处理,按照一定的分析模型建立知识库,为场景分析提供数据支撑。

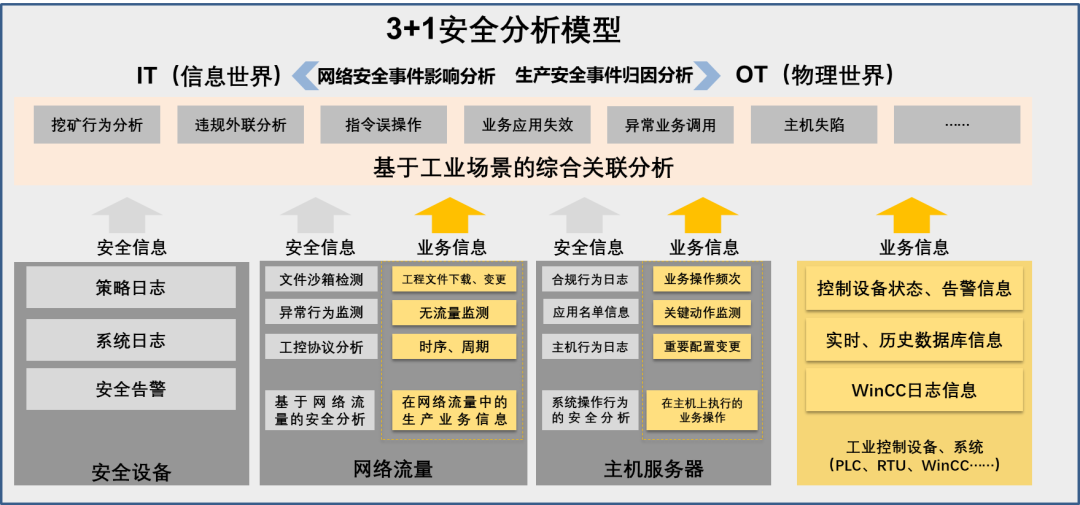

专为工控网络量身打造的3+1分析模型

面向“互联网”为核心的传统安全分析模型,由于工业网络环境、特点与传统的区别,很难直接复用,因此,工业态势感知平台需要以“工业控制”为核心感知业务,结合安全分析模型发现攻击行为。威努特工业安全态势感知采用流量、安全事件日志、终端行为、业务四个视角,打造“3+1”安全分析模型,实现对威胁的感知、分析、告警、处置一体化的安全分析平台。

传统IT态势感知产品关心从安全业务的角度开展分析展示工作,而工业态势感知平台还要在网络流量、主机行为以及工业控制系统和设备上获取业务运行状态和告警信息,把两方面的信息综合关联分析,支撑网络安全事件对生产业务影响分析和生产安全事件溯源归因分析。

图 2 安全分析模型

基于流量的安全分析

(1)通过对工控协议深度解析,提取指令特征,发现非法操作指令;

(2)基于基因图谱技术,融合网络拓扑、资产信息、漏洞库、攻击模型等知识,构建完整的网络安全图谱,对整网的安全态势进行完整的量化评估,并进行攻击扩散预警;

(3)通过对工业控制网络中的流量解析,发现网络中的恶意软件、木马和病毒等可执行程序;

(4)通过对网络中资产的访问关系,构建业务正常通信模型,发现异常行为;

(5)通过对网络流量流速和大小分析,发现网络中的异常资产或业务应用;

(6)通过对网络质量分析,发现异常资产,辅助运维优化业务。

安全事件日志分析

采用“杀伤链”安全分析方法,对安全设备告警日志和非安全设备日志深度关联分析,通过上下文关联实现业务会话重放,按照攻击阶段对事件进行还原,从扫描探测、渗透入侵、下载植入、横向扩散、命令控制、攻击生效等维度对工控场景下特有的攻击场景分析,生成关联分析结果产生告警,并实现攻击态势的可视化。

图 3 网络攻击态势

- 终端行为安全分析

通过采集终端行为数据,发现基线配置风险和异常操作行为,安全威胁分析包括终端的异常登录、口令暴力破解、程序非正常时间段的启动、违规外联、违规内联、终端恶意扫描、非业务流程内资产的访问、恶意样本的传播行为、U盘高风险拷贝行为、敏感数据外泄行为、内网透传(主机外接wifi热点)、主机失陷行为和非法程序调用等。

图 4 非法程序调用

图 5 非法登录

业务安全分析

通过采集网络流量信息,结合组态状态日志,发现网络中的僵尸系统、业务僵死现象、异常指令参数、状态异常的组态系统以及通信控制指令的延迟、抖动,结合安全事件分析结果,精确定位业务故障产生的原因,帮助IT人员实现轻松运维,事件回溯和安全运营。

4 总 结

威努特工业安全态势感知分析平台主要通过采集安全设备日志、网络流量、主机服务器日志、各种工业控制设备、系统(PLC、RTU、WinCC)日志,结合自身“场景化”安全分析模型发现工业控制网络中的挖矿病毒、勒索病毒、违规外联/内联行为、指令异常、异常软件调用等潜在风险,达到网络安全事件的影响分析和生产安全事件归因分析,同时也节省了安全分析的时间,提高了分析的效率和准确度。让客户对安全风险从说不明、看不清,提升到安全能力及威胁的可视化,为业务安全运维提供决策依据。