《信息安全技术 工业控制系统网络审计产品安全技术要求》全文

VSole2021-07-04 11:28:18

本标准规定了工业控制系统网络审计产品的安全技术要求,包括安全功能要求、自身安全要求和安全保障要求。本标准适用于工业控制系统网络审计产品的设计、生产和测试。

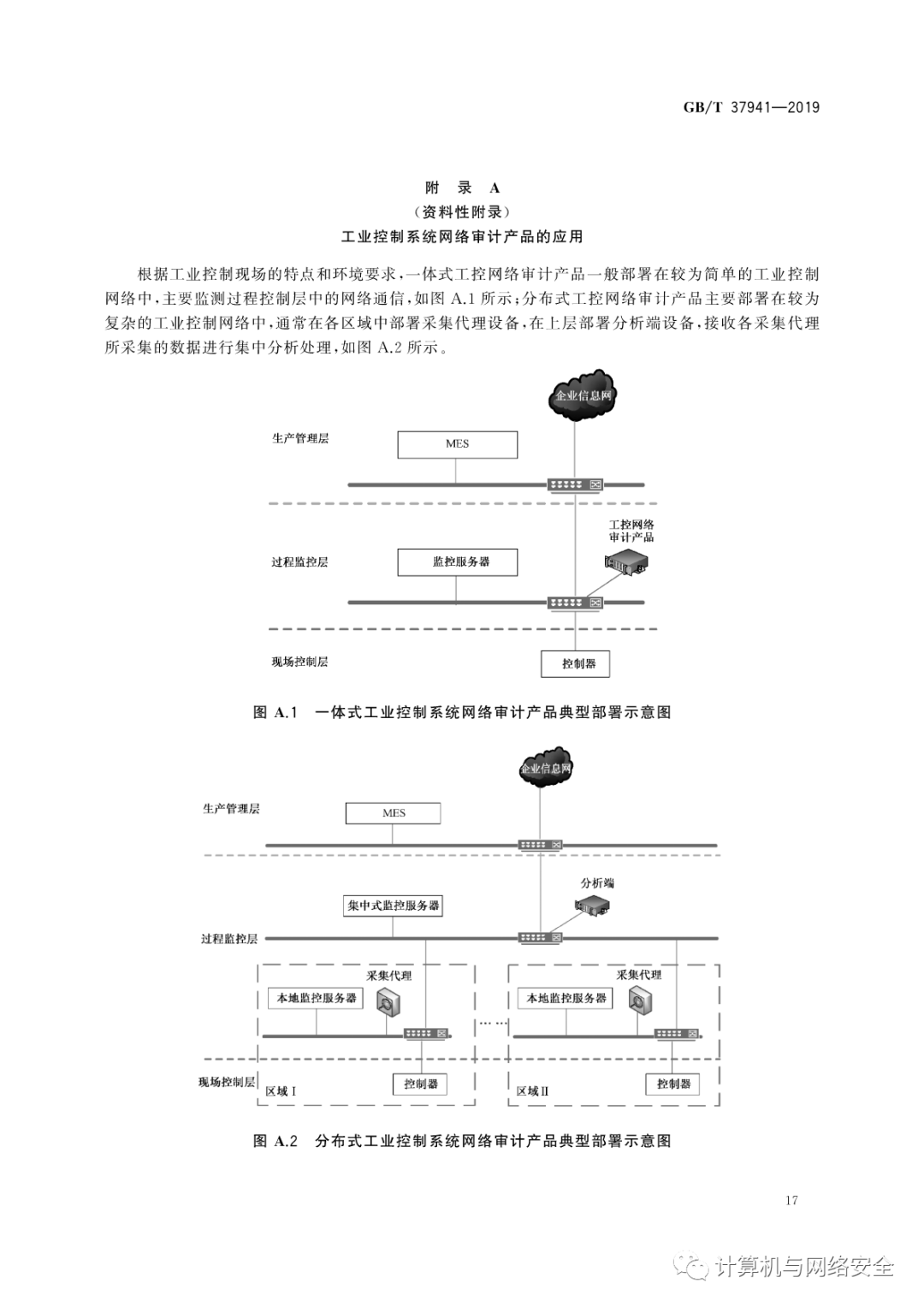

工业控制系统网络审计产品的结构一般分为两种:一种是一体化设备,将数据采集和分析功能集中在一台硬件中,统一完成审计分析功能;另一种是由采集端和分析端两部分组成,采集端主要提供数据采集的功能,将采集到的网络数据发送给分析端,由分析端进一步处理和分析,采取相应的响应措施,并支持采集端分布式部署 。

产品应提供安全机制保护审计记录数据免遭未经授权的删除或修改,如采取严格的身份鉴别机制和适合的文件读写权限等。任何对审计记录数据的删除或修改都应生成系统自身安全审计记录。应对审计记录进行完整性保护 。

信息安全技术 工业控制系统网络审计产品安全技术要求

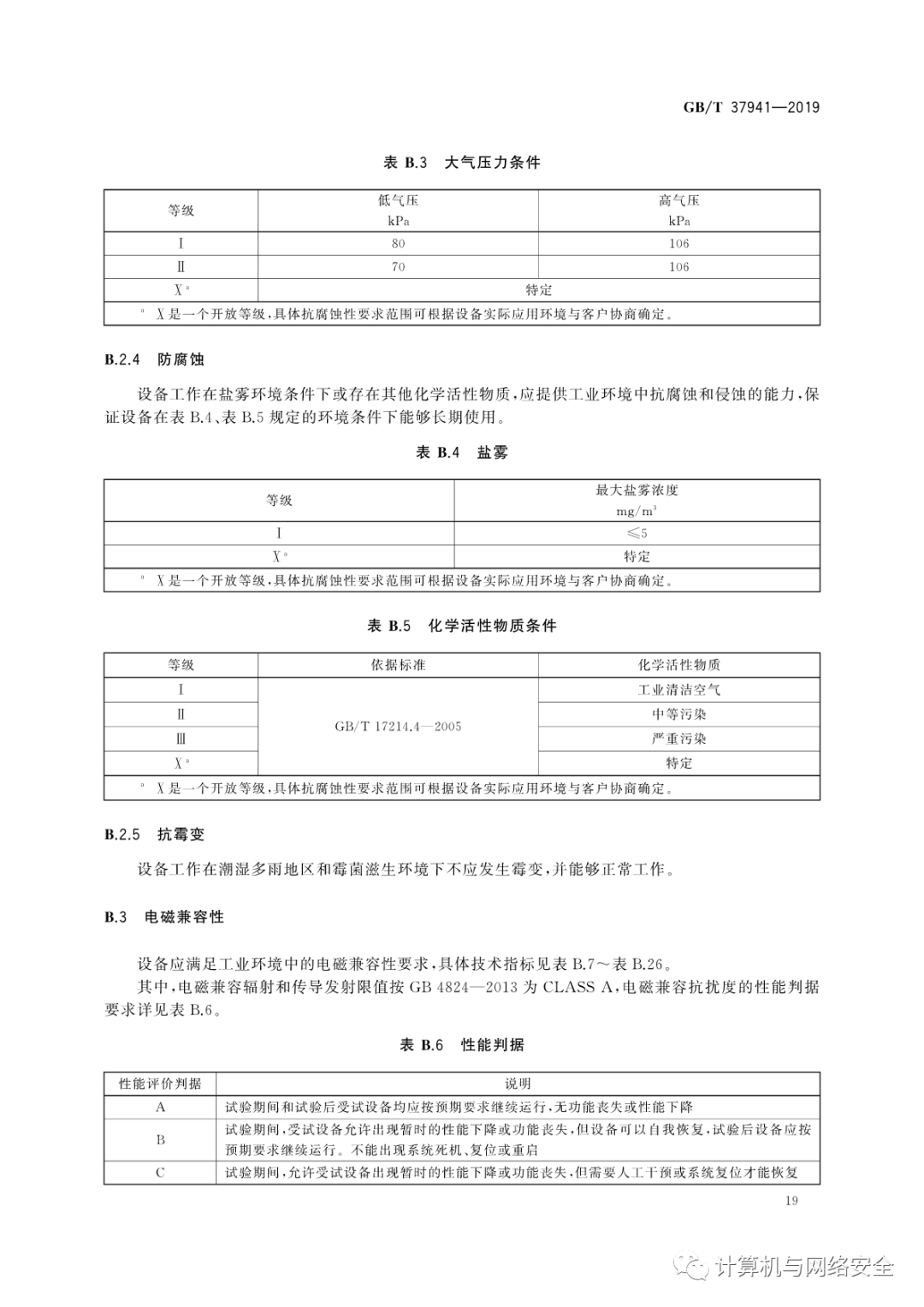

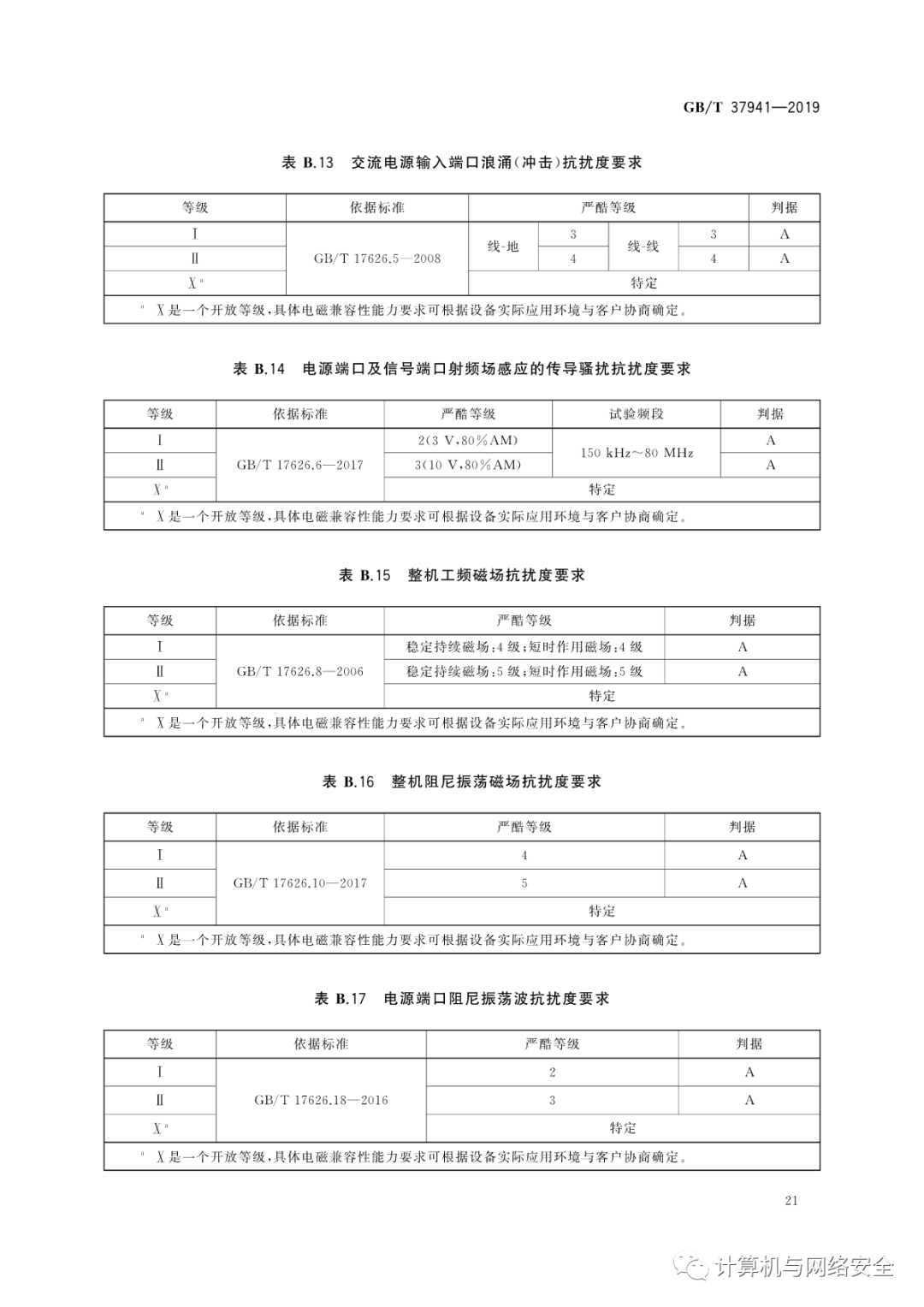

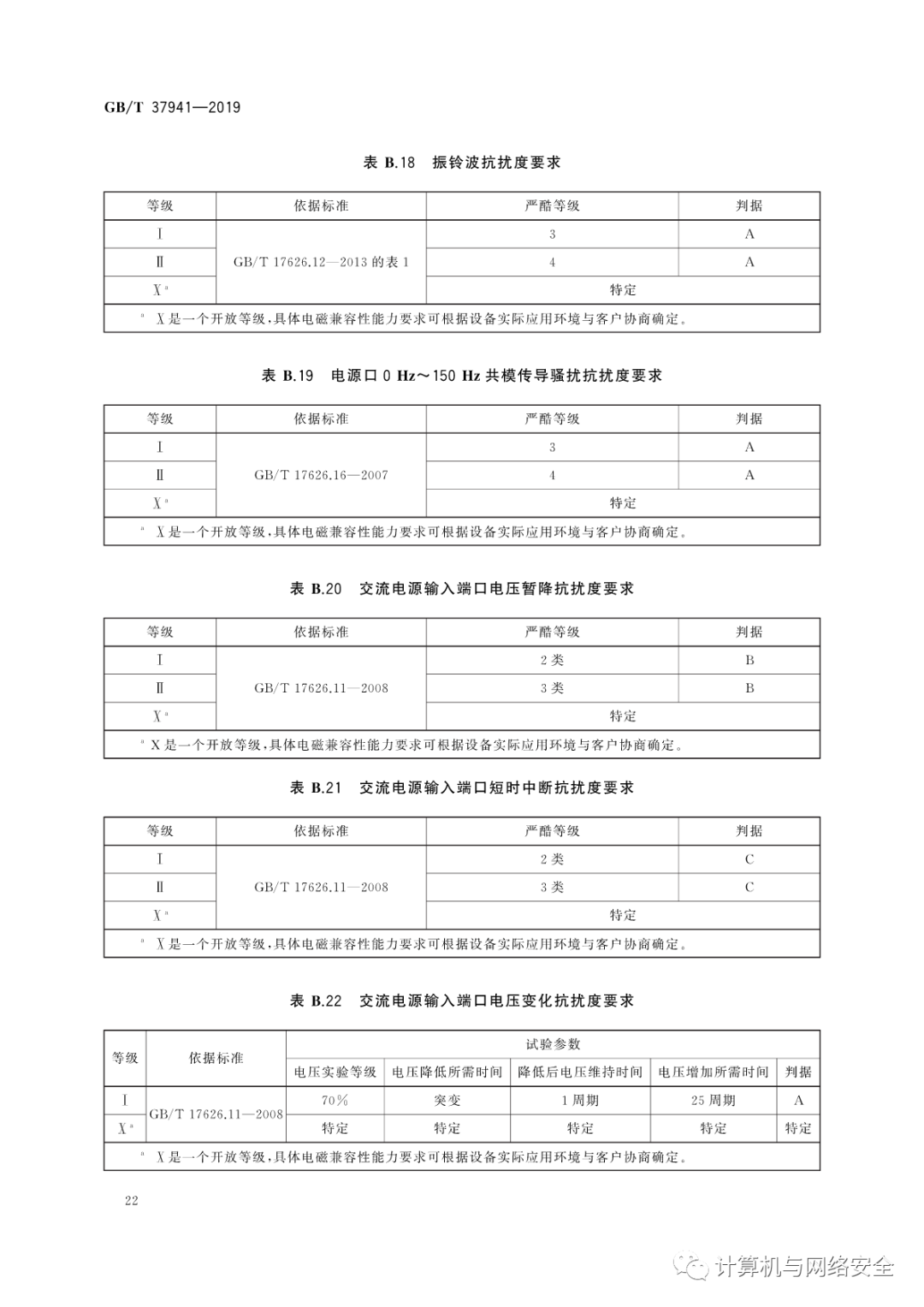

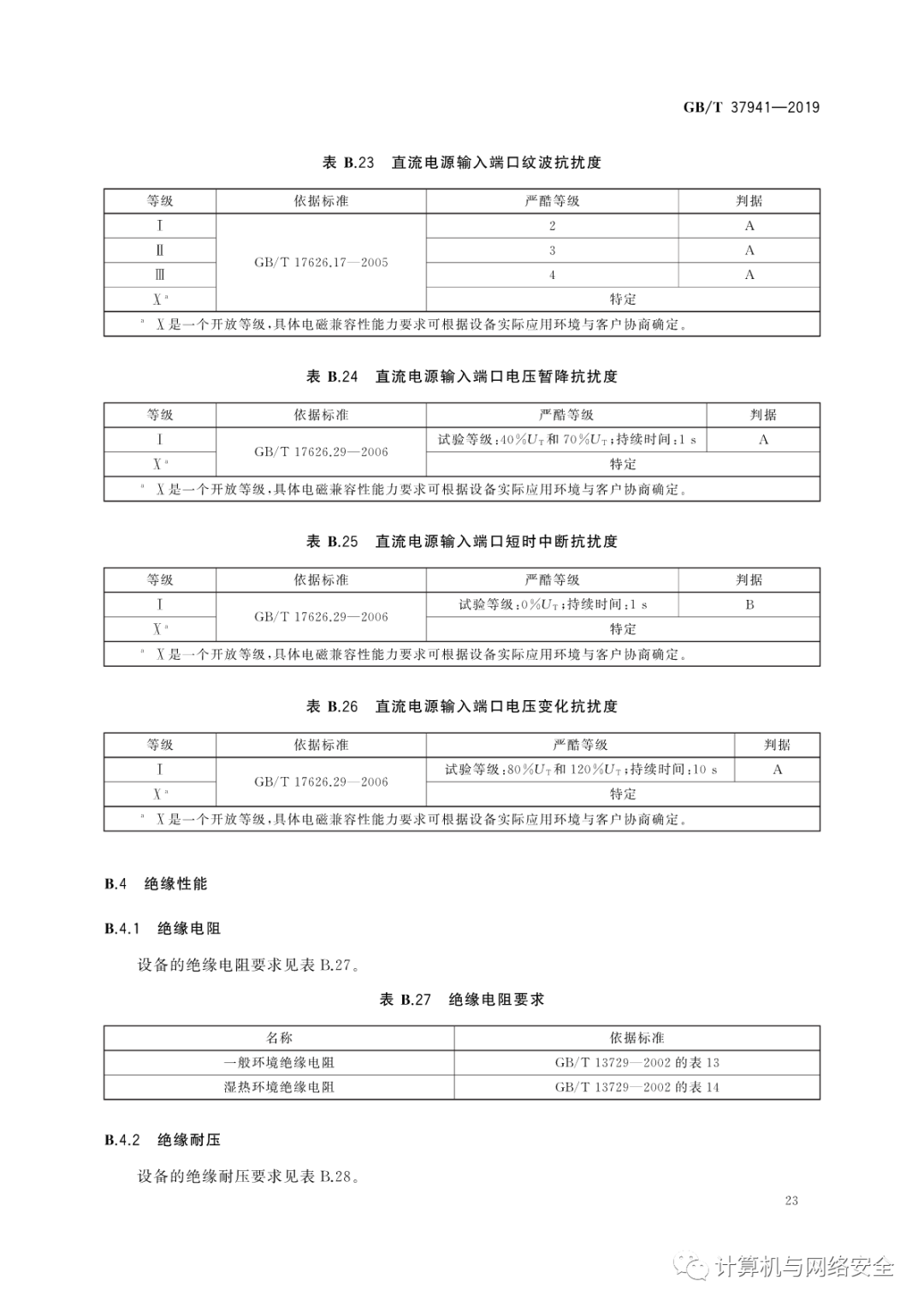

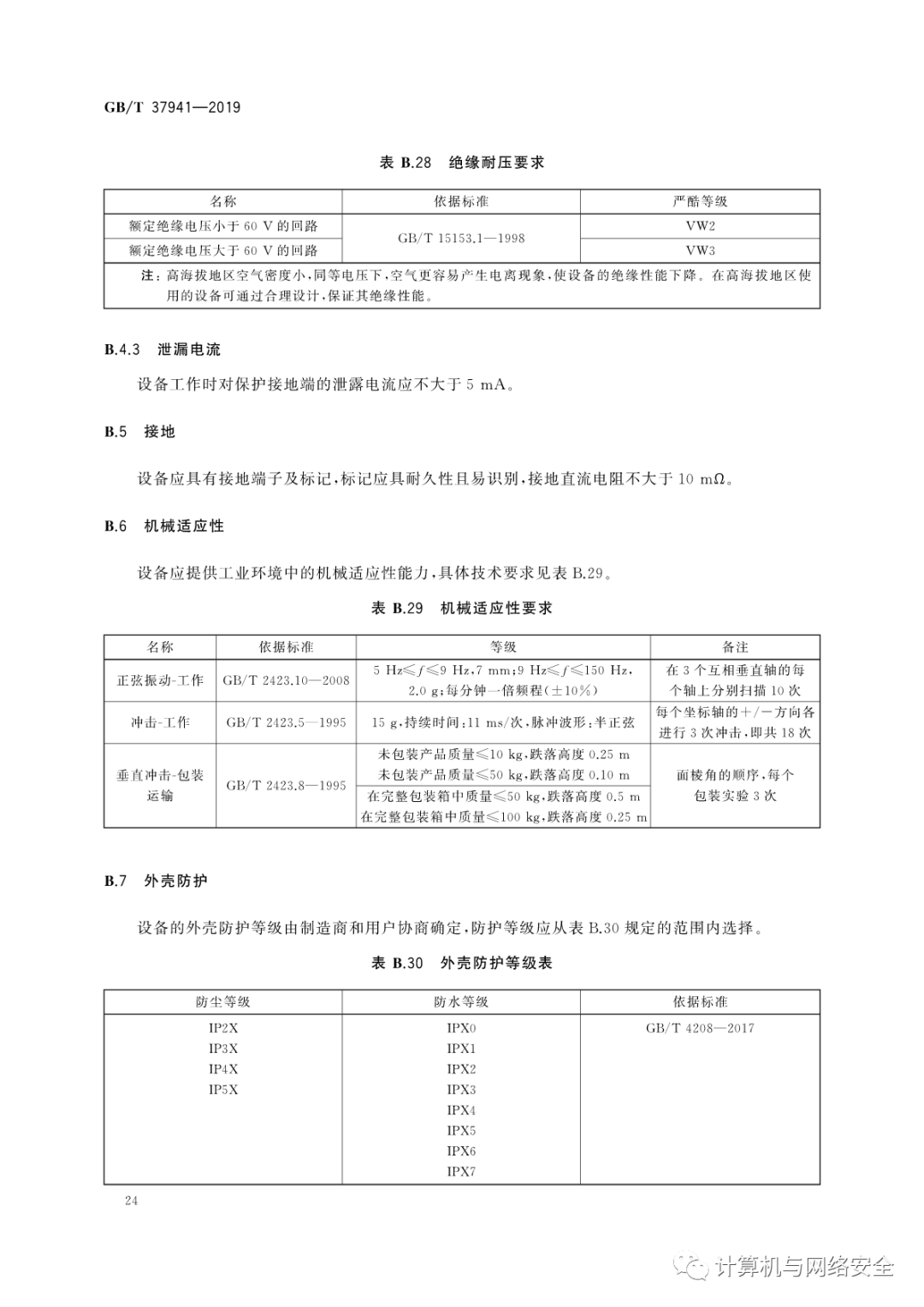

本标准将工业控制系统网络审计产品安全技术要求分为安全功能要求、自身安全要求和安全保障要求三个大类。安全功能要求、自身安全耍求和安全保隙要求分为基本级和增强级,与基本级内容相比,增强级中要求有所增加或变更的内容在正文中通过“宋体加粗“表示 。若产品全部或部分组件部署在工业控制现场,应根据实际需求满足附录B环境适应性要求。

产品应对事件按用户可理解的方式进行分类,方便用户浏览和策略定制。如按事件的潜在风险分类,正常事件、异常事件;按协议类型分类等。产品应将异常事件可能的潜在危害程度划分为不同的级别,对不同级别的事件采取不同的处理方式。

附:GB∕T 37941-2019 信息安全技术 工业控制系统网络审计产品安全技术要求.pdf

VSole

网络安全专家