渗透测试培训哪里好,白帽子挖漏洞实战分享

在近期的课程学习过程中,接收到很多学员的求助疑问,我们什么时候可以自己挖漏洞?从大家的踊跃发言中也感受到他们对网络安全渗透测试的热爱,小编这就来解答你们的疑惑。

下文小编将分享雨笋教育渗透讲师他的漏洞挖掘实战经验 漏洞挖掘是网络安全的一个核心之一,很多学员在靶场练习时就发现了很多问题,但是由于特殊原因不一定能得到实际解决,我们来研究一下漏洞挖掘中的实际情况,不过随着各企业安全意识的增强,以及各类waf的出现。一些像sql注入,文件上传,命令执行这些漏洞也不是那么好挖了。对于刚刚学完基础开始着手漏洞挖掘的小白来说,拿到手后,就显得有些迷茫。

掌握挖漏洞的技巧有以下两点

一漏洞挖掘类型总结,二、个人提高漏洞挖掘能力的方法。挖漏洞的前期关键工作,一定不要小看它,这里两点做的越详尽越好。

一、 资产收集 在挖掘SRC中,我们首先要做的就是确认资产。可以利用一些工具来收集子域名,扩大挖掘的范围,范围越大,挖到漏洞的几率也就越高。

- 利用搜索引擎整理,再进行常规资产收集

- 基本的资产收集方式有:对IP段、子域名等进行大量破解,端口信息收集,路径扫描,旁站C段查询。

- 收集对方的邮箱账号命名习惯(因为好多官方后台都是用内部邮箱账号登录的)

- 一般大厂商主站的漏洞不是很多,挖到漏洞了,也没多少积分,新手遇到这类型站,应该主动绕道,去其他子站看看。

二、扫描漏洞工具

●子域名爆破:layer子域名挖掘、subdomainsBurte等

●收集端口信息:Nmap

●路径扫描工具:Dirsearch,御剑

通过这些渗入网站和系统内部

暴力破解漏洞

sql注入漏洞

命令执行漏洞

xss漏洞(跨站脚本)

csrf漏洞(跨站伪造请求)

xxe漏洞

文件上传漏洞

文件包含漏洞

各cms的公开漏洞

这些是我们课程中必学的一项,而且也是经常可以利用的,只要接触网络安全必定会听到这些专业术语,当你实际挖漏洞运用起来,特别对于遇到逻辑漏洞,却发现脑袋不够用。

逻辑漏洞也是一个经久不衰的话题,它不像前面几种漏洞,可以用扫描器去扫,逻辑漏洞目前来说扫描器是比较难扫到的,它有以下几种:

1.常见的验证码爆破

2.支付漏洞

3. 注册/忘记密码处逻辑漏洞

4.越权

直接举例讲解吧

第一个我想谈谈弱口令,因为这个漏洞实在太多了。只要看见登陆口,就是各种试弱口令,比如用户名admin,test等,密码就是常见的100个进行爆破。

不知道大家是不是先填个admin admin测试一下登录,看看返回,如果提示密码错误,也就是说存在这个用户,如果不放心,可以测试一下adminssssasa之类的用户,如果还是提示密码错误,那么就肯定这个用户存在,如果提示用户名不存在那么大家可以设置密码为123456或者123456789等弱口令,爆破top500的用户,尝试一下嘛,万一有惊喜呢?

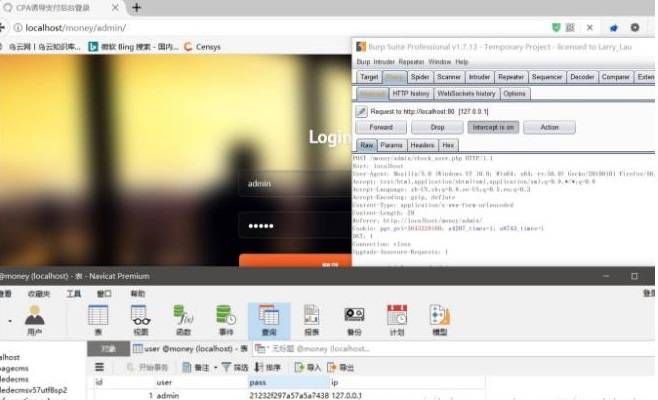

这里的工具首推Burp,接下来讲工具,因为某些原因,这里使用本地搭建的环境进行演示。

可以看到这个是我抓的一个包,我测试的用户名为admin,密码为admin. 如果这个密码在前端进行了md5加密,这个也不难突破,应该有很多人知道,这里也讲一下。

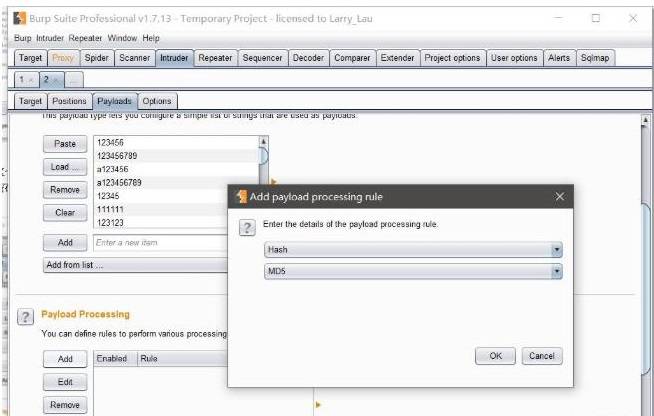

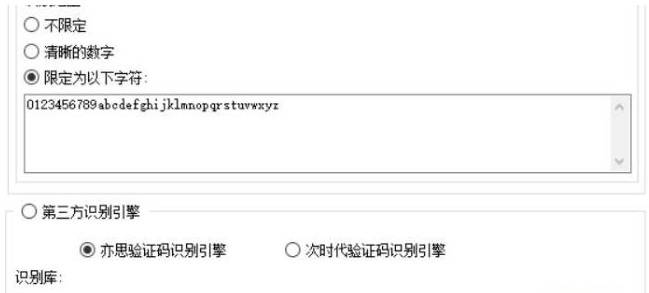

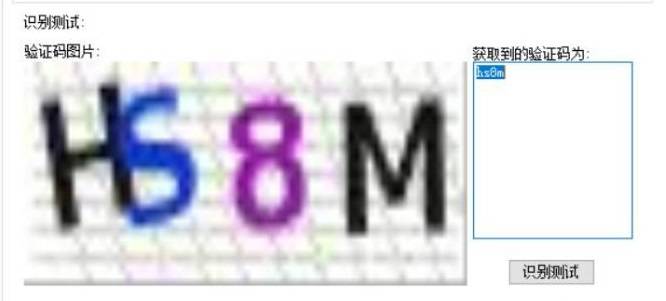

这里加载payloads后,下面的选项是对payload进行设置的,选择Hash,然后在选择MD5,那么他就会在发包前对这个payload进行MD5加密。 如果是有验证码的话,也很简单,大家要记住,验证码不是设计给人的,他是设计给机器的,为了防止脚本破解所以才设置的。有些验证码只是形如虚设,不用管,照样爆破,有的是真正的进行了验证,那么可以使用PAKV写的一个测试工具来测试

就这样,很简单。 其实雨笋教育院长,也就是我们很牛的渗透大佬曾说过挖漏洞的核心秘诀,就是细心,正所谓心细则挖天下,很多漏洞都是需要细心才可以发现,不放过数据包中的任何一个参数,不放过网站的任意一个点。当你学了不少漏洞原理也记了大量笔记,多实战是可以把所学所看融会贯通的最快方法,没有之一,只有实战才能让技术得到快速提升。 因此雨笋教育授课就非常注重实战,学员们掌握漏洞原理和一定的技术,可以在我们自己的渗透实验室,放手让他们大胆的去发挥挖掘漏洞的能力。还有机会参加各项网络安全攻防演练以及相关赛事提升挖掘漏洞的技术。掌握以上渗透测试工程师分享的挖掘漏洞总结,更深的漏洞也不是挖不到的。